ZachXBT: Nach dem Reverse-Hacking der Ausrüstung nordkoreanischer Hacker verstehe ich ihren "Arbeitsmodus"

Von ZachXBT

Zusammengestellt von Azuma, Daily Planet

Anmerkung der Redaktion: Nordkoreanische Hacker waren schon immer eine große Bedrohung für den Kryptowährungsmarkt. In der Vergangenheit konnten Opfer und Sicherheitsexperten der Branche die Verhaltensmuster nordkoreanischer Hacker nur durch Reverse Engineering verwandter Sicherheitsvorfälle ableiten. Gestern jedoch zitierte der bekannte On-Chain-Detektiv ZachXBT in einem aktuellen Tweet eine Untersuchung und Analyse eines White-Hat-Hackers, der nordkoreanische Hacker zurückgehackt hat. Diese proaktive Analyse enthüllt erstmals die Arbeitsmethoden der nordkoreanischen Hacker und könnte positive Erkenntnisse für präventive Sicherheitsmaßnahmen für Branchenprojekte liefern.

Im Folgenden finden Sie den vollständigen Text von ZachXBT, zusammengestellt von Odaily Planet Daily.

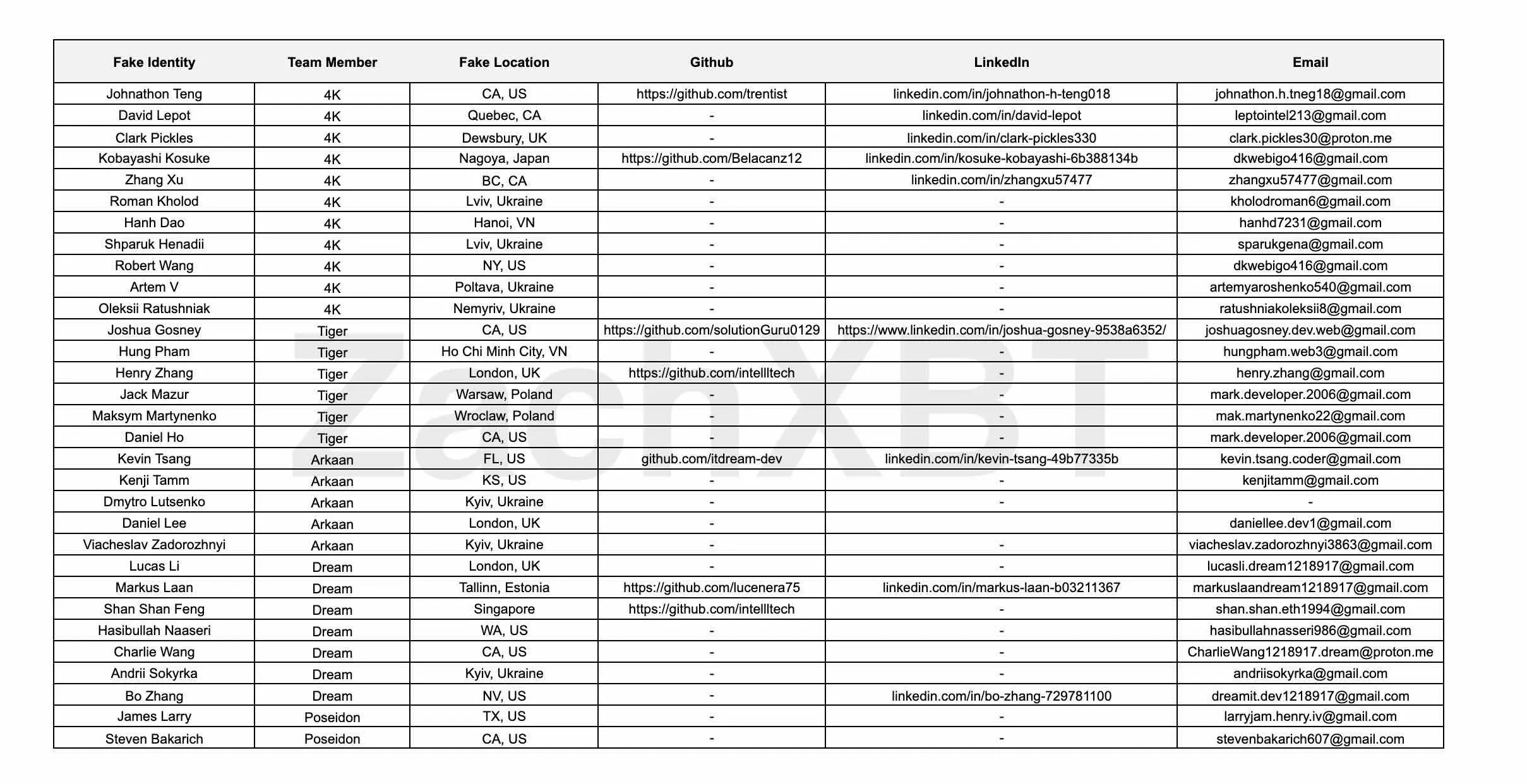

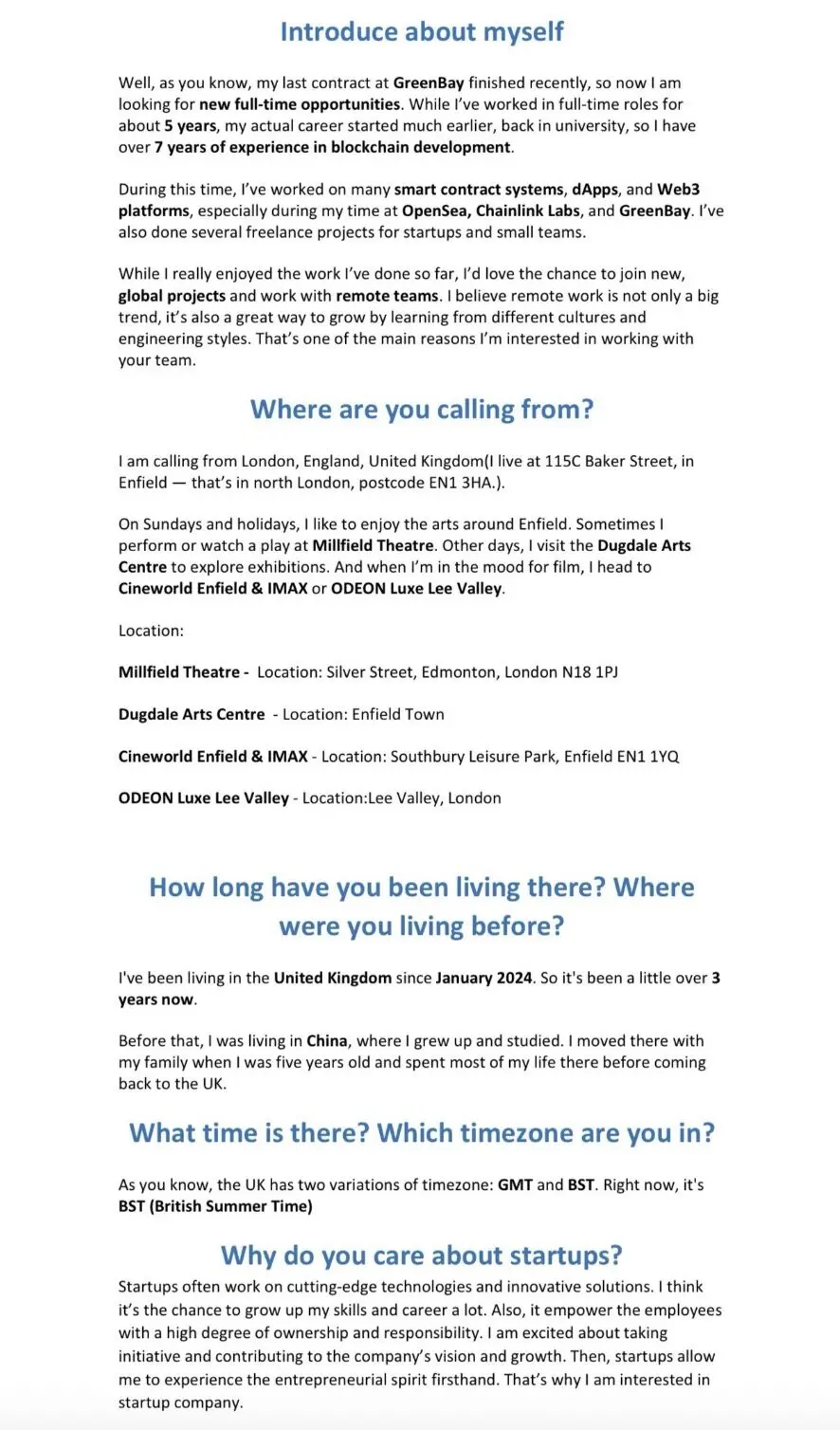

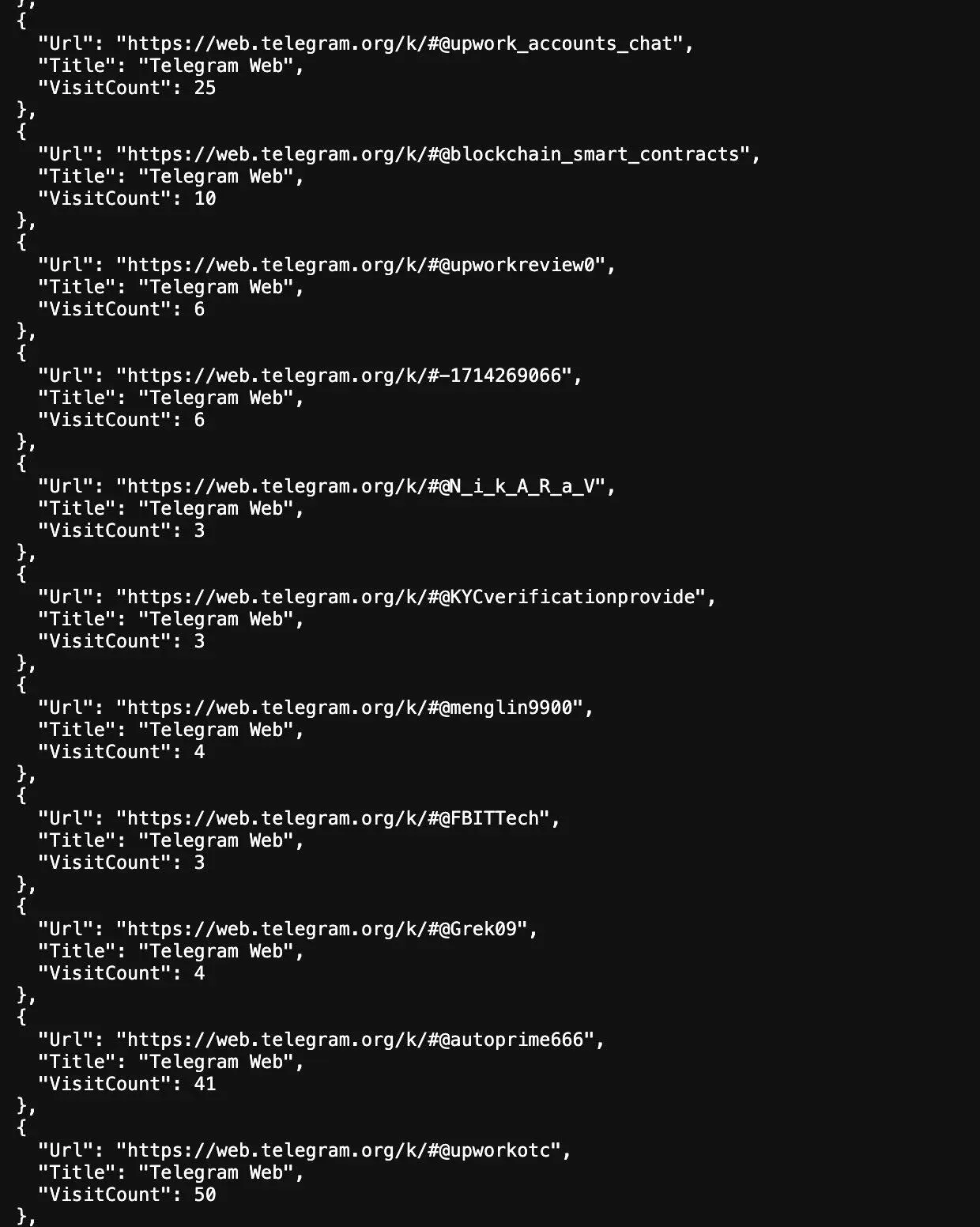

Ein Anonymer Benutzer hat kürzlich das Gerät eines nordkoreanischen IT-Mitarbeiters kompromittiert und dabei aufgedeckt, wie ein fünfköpfiges technisches Team über 30 gefälschte Identitäten betrieb, gefälschte staatliche Ausweise verwendete und Upwork- und LinkedIn-Konten kaufte, um in verschiedene Entwicklungsprojekte einzudringen.

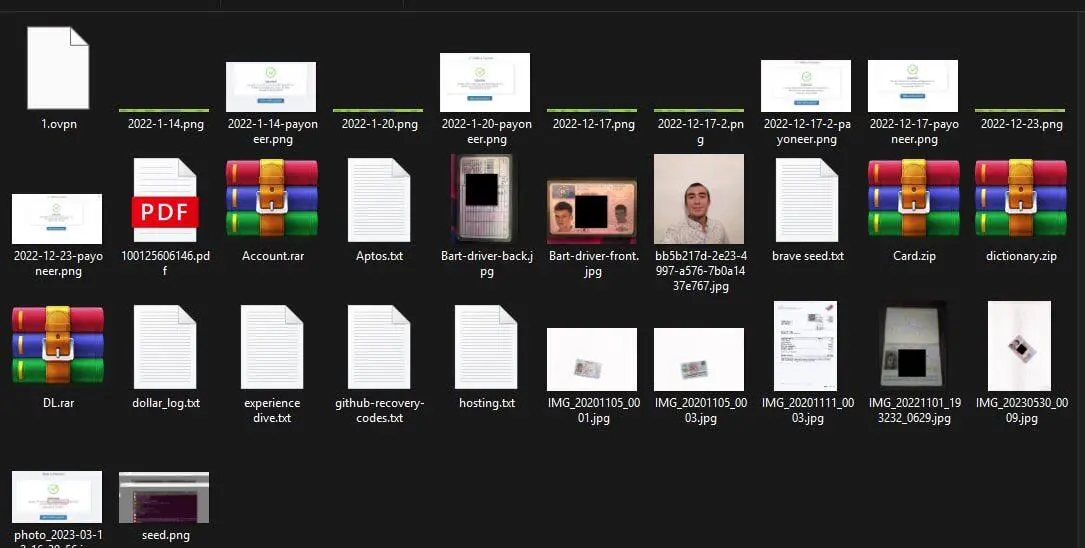

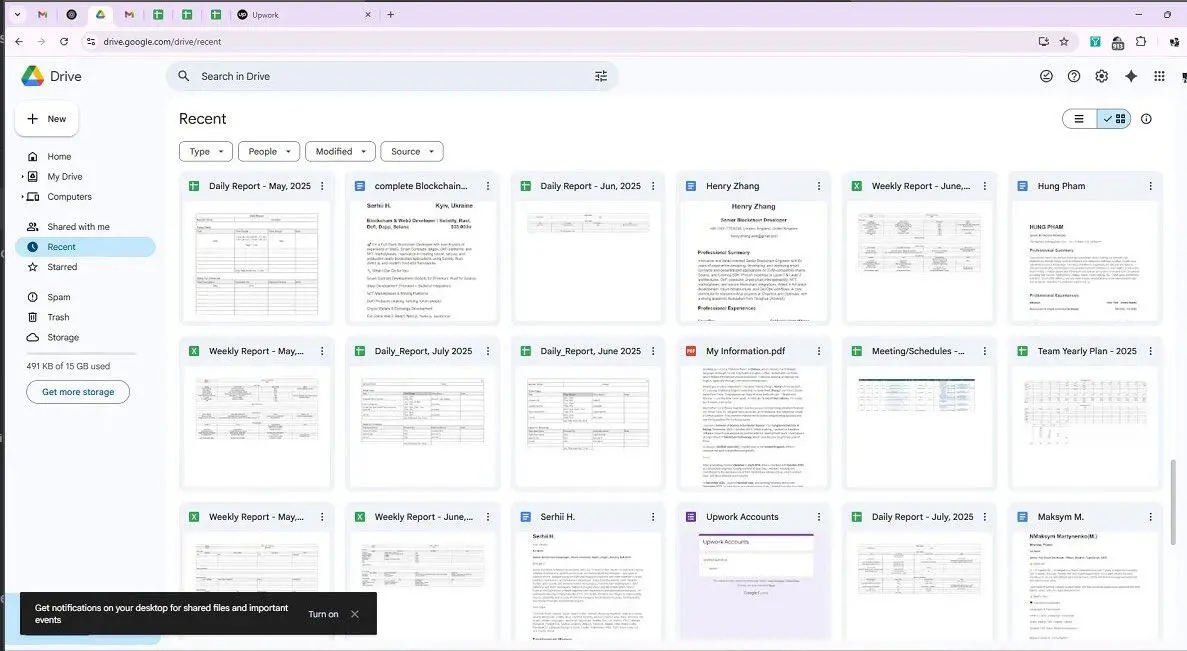

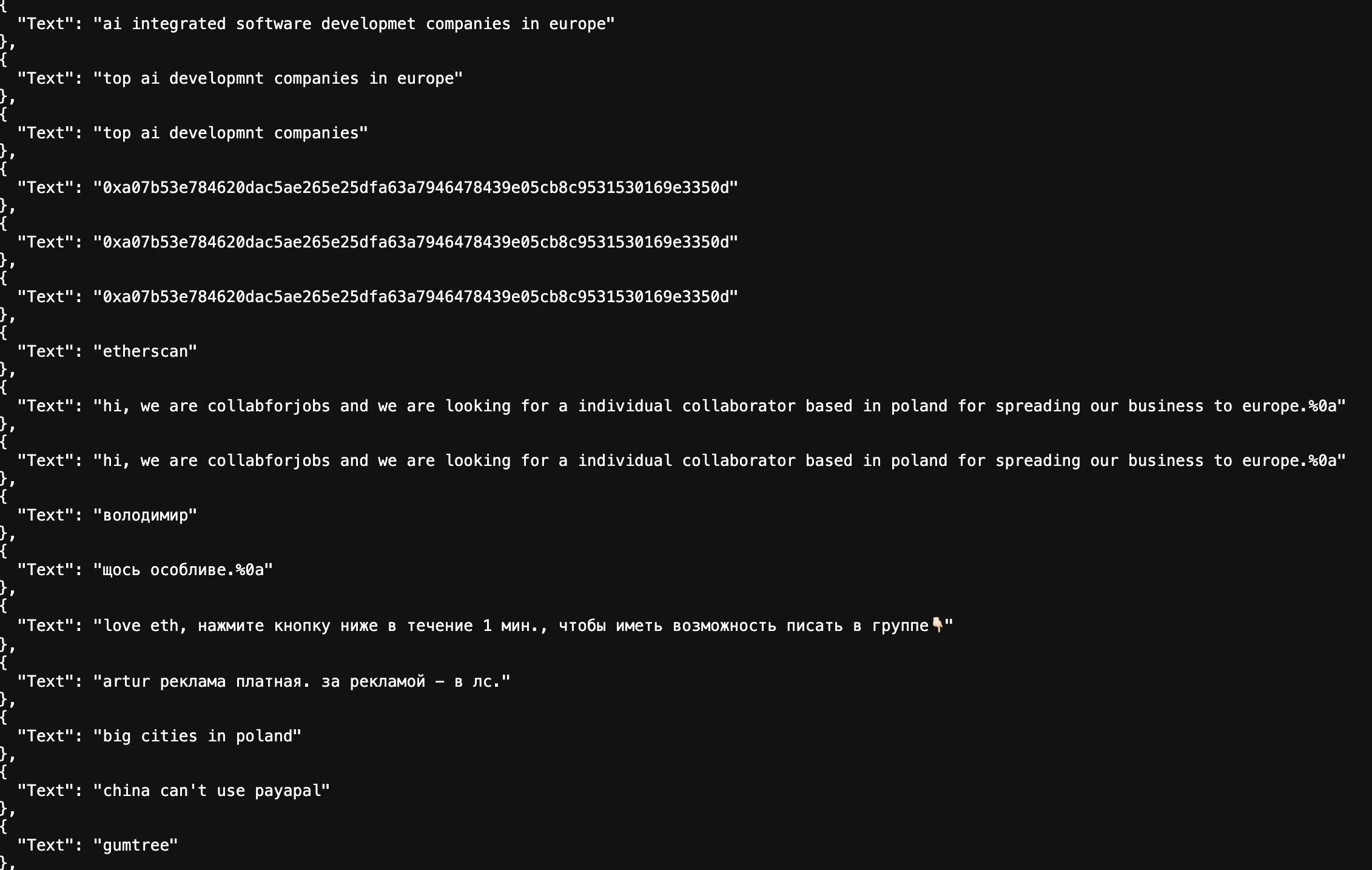

Die Ermittler erhielten Google Drive-Daten, Chrome-Browser-Profile und Gerätescreenshots, die zeigten, dass das Team stark auf Google-Tools angewiesen war, um Arbeitspläne zu koordinieren, Aufgaben zuzuweisen und Budgets zu verwalten, wobei alle Kommunikationen auf Englisch geführt wurden.

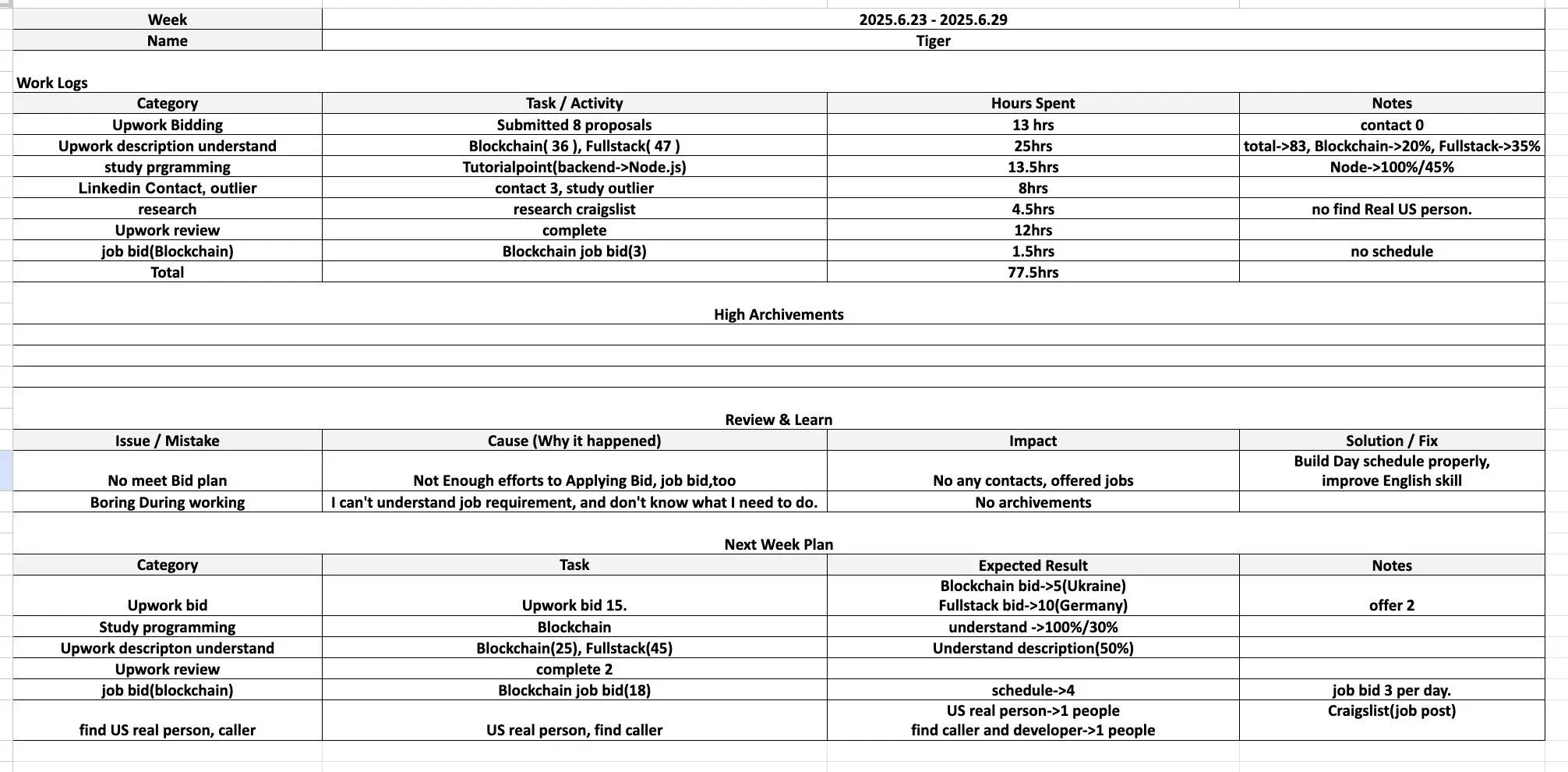

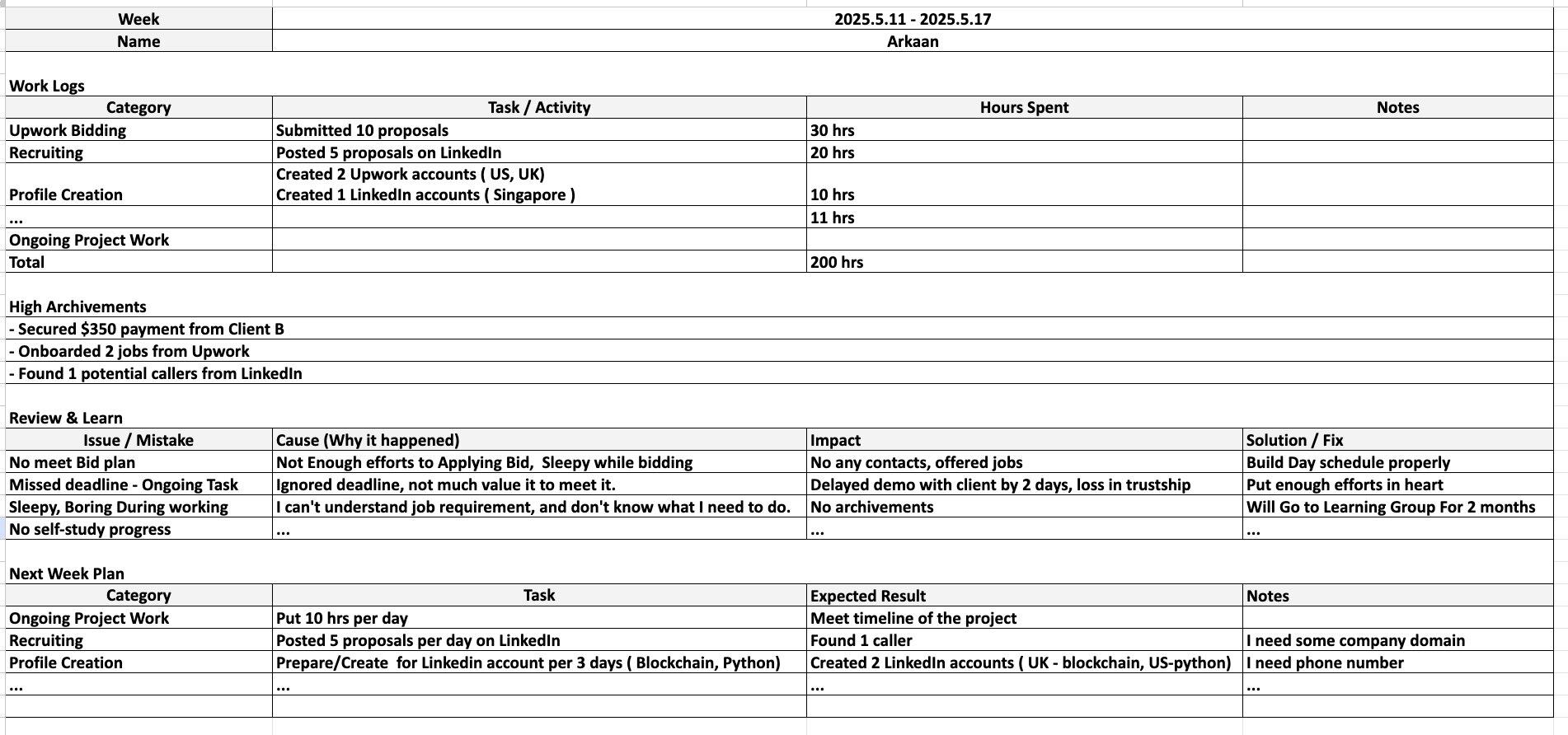

Ein Wochenbericht aus dem Jahr 2025 enthüllte die Arbeitsmuster des Hacker-Teams und die Schwierigkeiten, auf die sie stießen. Ein Mitglied beklagte sich beispielsweise darüber, "die Arbeitsanforderungen nicht zu verstehen und nicht zu wissen, was zu tun ist", aber die entsprechende Lösung war "sich zu engagieren und härter zu arbeiten".

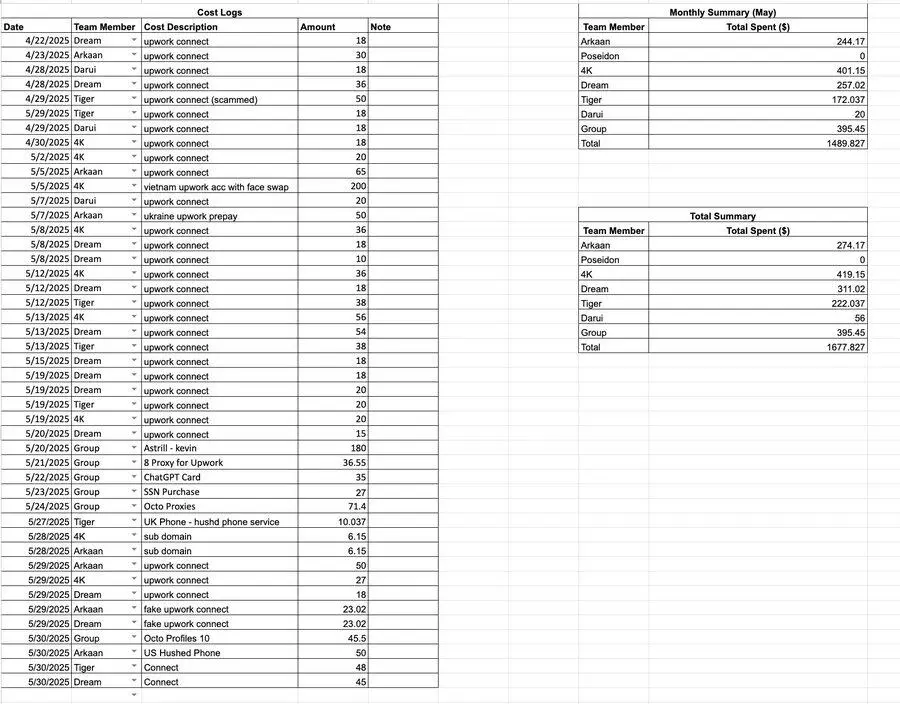

Detaillierte Ausgabenaufzeichnungen zeigen, dass zu ihren Ausgabenposten der Kauf von Sozialversicherungsnummern (SSNs), Upwork- und LinkedIn-Kontotransaktionen, die Anmietung von Telefonnummern, das Abonnieren von KI-Diensten, die Anmietung von Computern und der Kauf von VPN/Proxy-Diensten gehören.

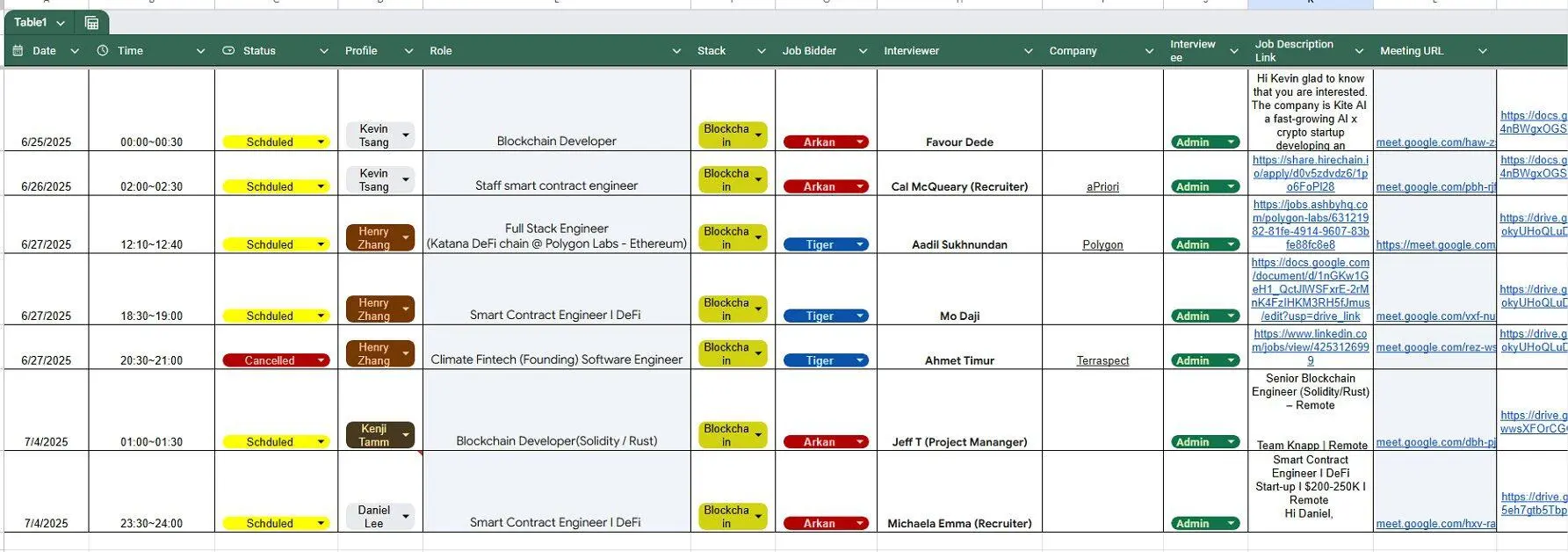

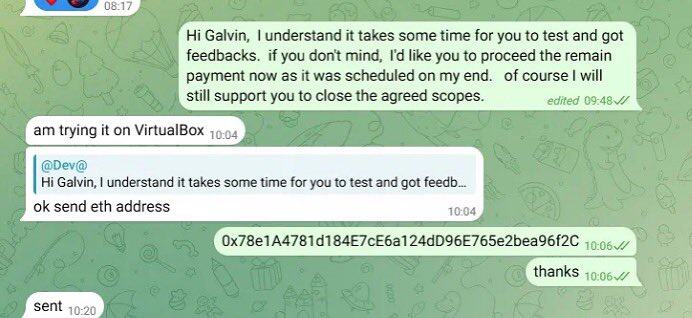

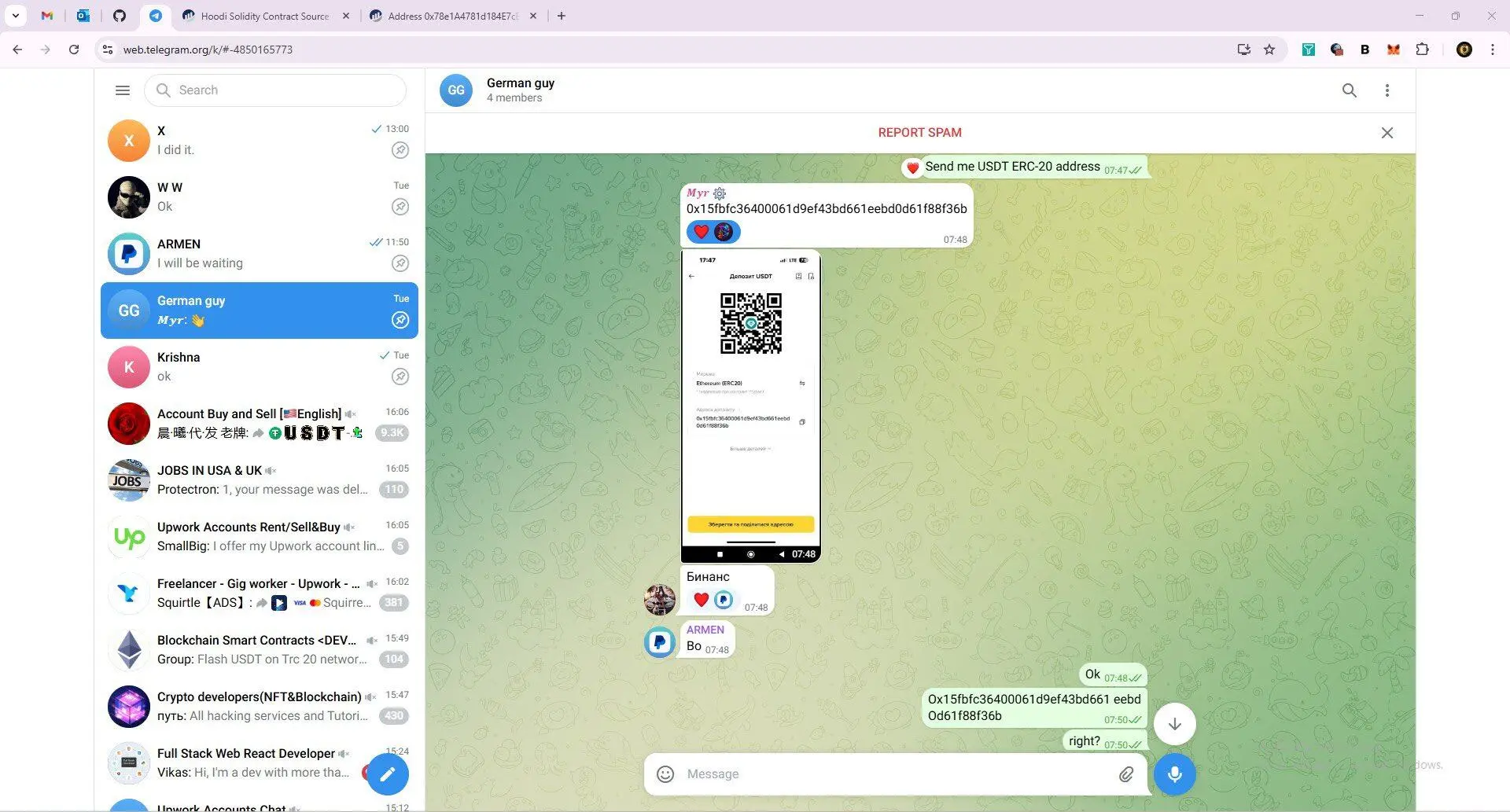

Eine Tabelle detaillierte den Zeitplan und die Skripte für Meetings, an denen der fiktive "Henry Zhang" teilnahm. Der Prozess zeigte, dass diese nordkoreanischen IT-Mitarbeiter zunächst Upwork- und LinkedIn-Konten kauften, Computerausrüstung mieteten und dann ausgelagerte Arbeiten mit dem AnyDesk-Fernsteuerungstool erledigten.

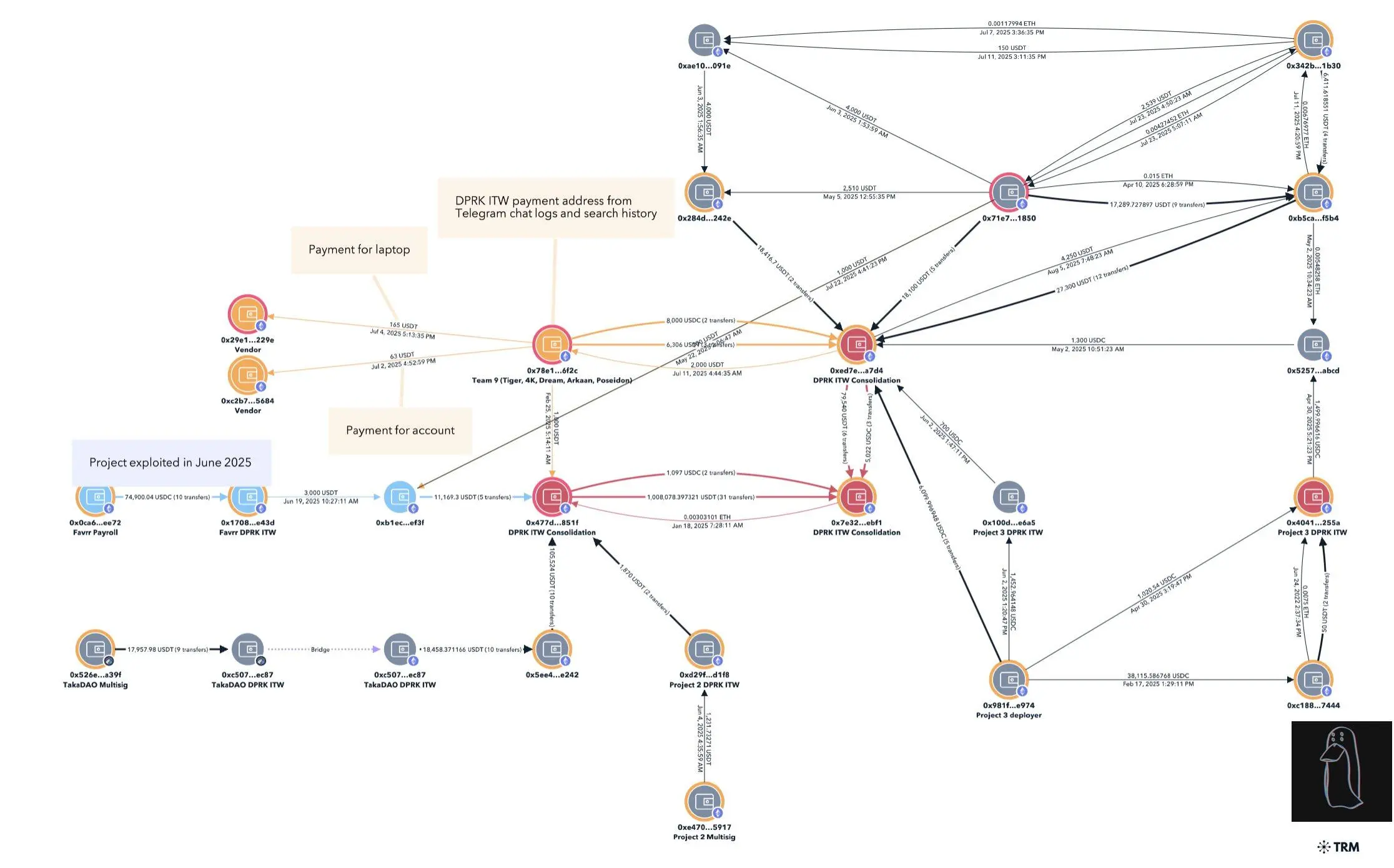

Eine der Wallet-Adressen, die sie zum Senden und Empfangen von Geldern verwenden, ist:

0x78e1a4781d184e7ce6a124dd96e765e2bea96f2c;

Diese Adresse ist eng mit dem Angriff auf das Favrr-Protokoll in Höhe von 680.000 $ im Juni 2025 verbunden. Sein CTO und andere Entwickler wurden später als nordkoreanische IT-Mitarbeiter mit gefälschten Zeugnissen bestätigt. Diese Adresse wurde auch verwendet, um nordkoreanisches IT-Personal zu identifizieren, das an anderen Infiltrationsprojekten beteiligt war.

Das Team fand auch die folgenden Schlüsselbeweise in ihren Suchaufzeichnungen und im Browser-Verlauf.

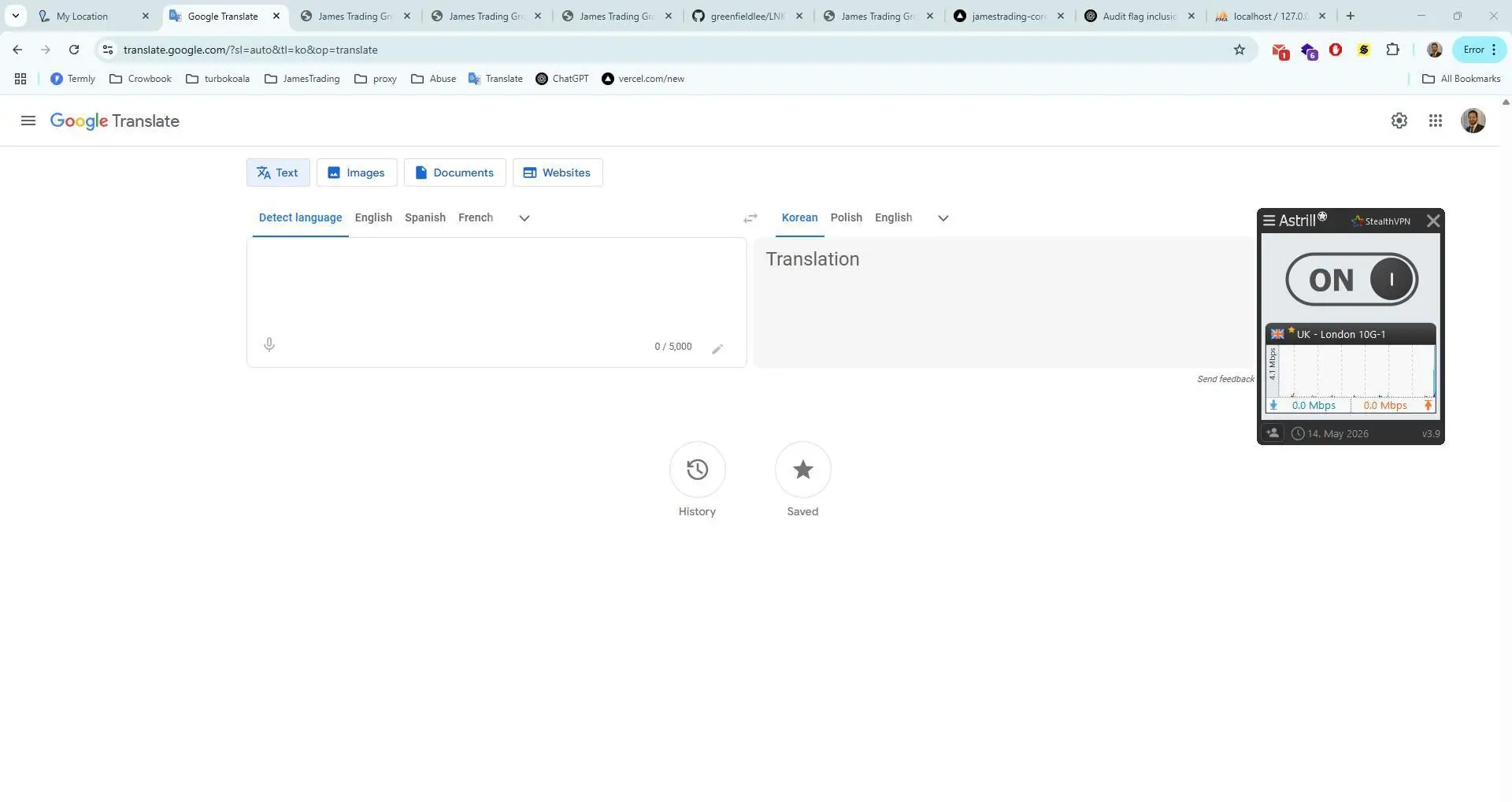

Man könnte fragen: "Woher wissen wir, dass sie aus Nordkorea stammen?" Neben all den oben beschriebenen gefälschten Dokumenten zeigt ihr Suchverlauf auch, dass sie häufig Google Translate verwenden und mit einer russischen IP ins Koreanische übersetzen.

Derzeit bestehen für Unternehmen folgende Hauptherausforderungen bei der Verhinderung nordkoreanischer IT-Mitarbeiter:

- Mangel an systematischer Zusammenarbeit: Es fehlt an effektiven Mechanismen zum Informationsaustausch und zur Zusammenarbeit zwischen Plattformdienstanbietern und privaten Unternehmen;

- Arbeitgeberaufsicht: Einstellungsteams werden oft defensiv, nachdem sie Risikowanrnungen erhalten haben, oder weigern sich sogar, bei Untersuchungen zu kooperieren;

- Auswirkungen des numerischen Vorteils: Obwohl seine technischen Mittel nicht kompliziert sind, dringt es mit seiner riesigen Basis von Arbeitssuchenden weiterhin in den globalen Arbeitsmarkt ein;

- Finanzierungsumwandlungskanäle: Zahlungsplattformen wie Payoneer werden häufig verwendet, um Fiat-Währungseinkommen aus Entwicklungsarbeiten in Kryptowährung umzuwandeln;

Ich habe die Indikatoren, auf die geachtet werden muss, schon oft vorgestellt. Wenn Sie interessiert sind, können Sie meine historischen Tweets überprüfen. Ich werde sie hier nicht wiederholen.

Das könnte Ihnen auch gefallen

XRP ETF-Wahnsinn: 30 Tage nur Zuflüsse – Bitcoin und Ethereum abgehängt!

Mit rechter Mehrheit: EU-Parlament stimmt für Auslagerung von Asylverfahren in Drittstaaten