Hacker entfesseln hinterhältige Malware, die Krypto Wallet-Daten über gefälschte Captcha stiehlt: Bericht

Ein neuer Forschungsbericht von DNSFilter weist auf eine wachsende Bedrohung für Kryptowährungsnutzer durch gefälschte CAPTCHA-Seiten hin, die mit irreführenden "Ich bin kein Roboter"-Aufforderungen Malware verbreiten, die auf Krypto-Wallets abzielt.

Laut DNSFilter wurde die bösartige Aktivität erstmals von einem seiner Managed Service Provider (MSP)-Kunden identifiziert. Was zunächst wie eine routinemäßige CAPTCHA-Verifizierung aussah, war in Wirklichkeit ein Versuch, Lumma Stealer zu installieren, eine dateilose Malware, die in der Lage ist, im Browser gespeicherte Anmeldedaten und Wallet-Informationen zu stehlen.

Während DNSFilters Inhaltsfilterung den Angriff erfolgreich blockierte, verfolgten seine Forscher die Infrastruktur zurück, um breitere Muster koordinierter Phishing-Bemühungen aufzudecken.

Gefälschter CAPTCHA-Betrug zielt auf griechische Bankkunden ab und liefert Lumma Stealer über PowerShell-Trick

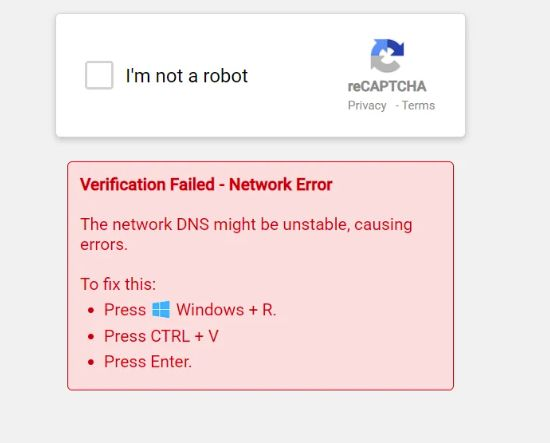

Der Vorfall begann, als Benutzer auf einer griechischen Banking-Website auf ein CAPTCHA-Overlay stießen. Die Seite imitierte ein legitimes CAPTCHA, zeigte jedoch eine Meldung an, die einen DNS-"Netzwerkfehler" behauptete und die Benutzer anwies, Windows + R zu drücken, einen Befehl aus der Zwischenablage einzufügen und Enter zu drücken.

Das Befolgen dieser Schritte würde die Lumma Stealer-Nutzlast über PowerShell außerhalb des Browsers still ausführen, während gleichzeitig eine DNS-Abfrage durchgeführt wird.

Quelle: DNSFilter

Quelle: DNSFilter

DNSFilter verband die Kampagne mit zwei weiteren Domains: human-verify-7u.pages.dev, einer Cloudflare Pages-Site, die einen Fehler zurückgibt, nachdem der Benutzer auf die Schaltfläche geklickt hat, und recaptcha-manual.shop, die Befehle außerhalb des Browsers ausführt, nachdem Benutzer den Anweisungen folgen.

Weitere Untersuchungen, die in der Fallstudie von DNSFilter detailliert beschrieben werden, ergaben, dass die Kampagne eine ausgeklügelte Mischung aus Phishing und Malware-Verbreitung war. Die Angreifer setzten auf dateilose Ausführungstechniken und nutzten legitime Browser-Prozesse, um Nutzlasten zu liefern, ohne auf die Festplatte zu schreiben.

DNSFilter setzte seine Inhaltsfilterung und Domain-Blockierungskontrollen im gesamten Netzwerk des MSP ein und verhinderte Infektionen, bevor Anmeldedaten oder Wallet-Daten kompromittiert wurden. Warnungen und Blockierungsrichtlinien wurden in Echtzeit aktualisiert, und der MSP führte Schulungen für Endbenutzer durch, um die Gefahren der Interaktion mit verdächtigen CAPTCHAs zu verdeutlichen.

"Die Malware in diesem Fall war Lumma Stealer, die über ein gefälschtes CAPTCHA in einer betrügerischen Malvertising-Kette geliefert wurde. Wäre das Gerät des Analysten infiziert worden, hätte die PowerShell-Nutzlast Windows AMSI deaktivieren und Lumma DLL laden können", erklärt der Bericht.

"Der Stealer durchsucht sofort das System nach allem, was monetarisiert werden kann – im Browser gespeicherte Passwörter und Cookies, gespeicherte 2FA-Tokens, Kryptowährungs-Wallet-Daten, Fernzugriffs-Anmeldedaten und sogar Passwort-Manager-Tresore."

Die Analyse zeigte, dass auf das gefälschte CAPTCHA in nur drei Tagen 23 Mal im DNSFilter-Netzwerk zugegriffen wurde. Beunruhigender ist, dass 17% der Benutzer, die auf die Seite stießen, den Kopier- und Einfügeanweisungen folgten und damit den Malware-Nutzlastversuch auslösten. Während DNSFilter in diesem Fall erfolgreiche Infektionen verhinderte, wiesen die Forscher auf das potenzielle Ausmaß hin, wenn es ungeprüft bliebe.

Schnelle Geldwäsche lässt Betrugsopfer machtlos bei der Wiederherstellung gestohlener Kryptowährungen

Berichte haben gezeigt, dass Cyberkriminelle gestohlene Kryptowährungen mit beispielloser Geschwindigkeit waschen. Bei diesen Raten haben Opfer von gefälschten CAPTCHA-Betrugsmaschen praktisch keine Chance, ihre Gelder wiederzuerlangen.

Laut dem vorherigen Bericht können Krypto-Hacker gestohlene digitale Vermögenswerte jetzt in weniger als drei Minuten durch Geldwäschenetzwerke transferieren.

Die Daten von Elliptic zeigen, dass Hacker durch den Einsatz automatisierter Geldwäsche-Tools und dezentralisierter Börsen (DEXs) den gesamten Geldwäscheprozess in wenigen Minuten ausführen.

"Diese neue Geschwindigkeit macht Echtzeit-Interventionen nahezu unmöglich", warnte der Bericht.

Cybersicherheitsexperten warnen, dass die gefälschten CAPTCHA-Betrügereien nicht nur für große Unternehmen, sondern auch für normale Benutzer ein Problem darstellen, da sie oft als Teil von Login-Portalen oder App-Installationen getarnt sind und auf gewöhnliche Internetnutzer abzielen, die möglicherweise keinen Betrug vermuten, bis ihre Wallets leer sind.

"Böswillige Akteure nutzen sowohl die Höhen als auch die Tiefen des Lebens aus", sagte Ken Carnesi, CEO und Mitbegründer von DNSFilter. "Jede Person in jeder Organisation hat die gleiche Chance, auf einen bösartigen Link zu stoßen. Die Standard-Cyber-Hygiene-Tipps gelten: Verwenden Sie einzigartige Passwörter, überprüfen Sie, mit wem Sie 'sprechen', bevor Sie Anmeldedaten weitergeben, und denken Sie nach, bevor Sie klicken."

Der schnelle Geldwäscheprozess verschlimmert die Auswirkungen. Opfer entdecken den Diebstahl oft zu spät. Strafverfolgungsbehörden finden es schwierig, die gestohlenen Gelder über mehrere Blockchains zu verfolgen. Experten weisen jedoch darauf hin, dass, wenn Cybersicherheitsunternehmen umgehend eingreifen, alle oder einige der gestohlenen Gelder noch wiederhergestellt werden können.

"Geschwindigkeit ist entscheidend. Gelder können oft ganz oder teilweise wiederhergestellt werden, wenn innerhalb von 24 bis 72 Stunden angemessene Maßnahmen ergriffen werden", sagte Cameron G. Shilling, ein Cybersicherheitsexperte, in einer Veröffentlichung.

Da Hacker weiterhin die Geldwäschezeiten verkürzen, wird erwartet, dass die Risiken für die Opfer wachsen. "Das Wettrüsten zwischen Cyberkriminellen und Verteidigern beschleunigt sich", schloss Elliptic. "Geschwindigkeit ist jetzt die größte Waffe der Hacker."

Das könnte Ihnen auch gefallen

Warum sollte Moskau zustimmen?: Sicherheitsexperten bewerten Ukraine-Gespräche skeptisch

Große Unternehmen und Regierungen besitzen fast ein Drittel aller Bitcoins