Los hackers liberan un malware perverso que roba datos de billeteras cripto a través de Captcha falso: Informe

Un nuevo informe de investigación publicado por DNSFilter indica una creciente amenaza para los usuarios de criptomonedas a través de páginas CAPTCHA falsas, que utilizan mensajes engañosos de "No soy un robot" para entregar malware dirigido a billeteras de cripto.

Según DNSFilter, la actividad maliciosa fue identificada por primera vez por uno de sus clientes proveedores de servicios gestionados (MSP). Lo que inicialmente parecía ser una verificación CAPTCHA rutinaria era, en realidad, un intento de implementar Lumma Stealer, una variante de malware sin archivos capaz de extraer credenciales almacenadas en el navegador e información de billeteras.

Mientras que el filtrado de contenido de DNSFilter bloqueó exitosamente el ataque, sus investigadores rastrearon la infraestructura para revelar patrones más amplios de esfuerzos coordinados de phishing.

Estafa de CAPTCHA falso dirigida a usuarios de bancos griegos, entrega Lumma Stealer mediante truco de PowerShell

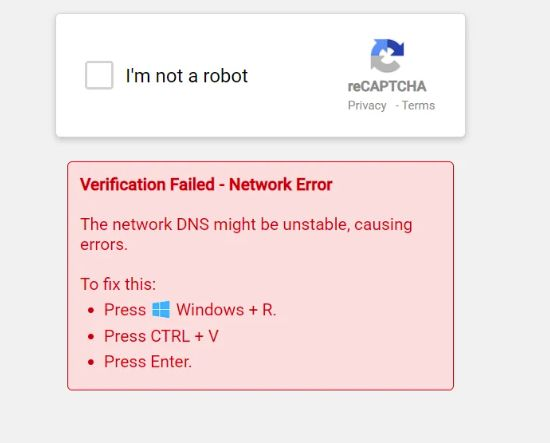

El incidente comenzó cuando los usuarios encontraron una superposición CAPTCHA en un sitio bancario griego. La página imitaba un CAPTCHA legítimo pero mostraba un mensaje que alegaba un "error de red" DNS, instruyendo a los usuarios a presionar Windows + R, pegar un comando desde el portapapeles y pulsar Enter.

Seguir estos pasos ejecutaría silenciosamente la carga útil de Lumma Stealer a través de PowerShell fuera del navegador mientras realizaba una búsqueda DNS.

Fuente: DNSFilter

Fuente: DNSFilter

DNSFilter vinculó la campaña a otros dos dominios: human-verify-7u.pages.dev, un sitio de Cloudflare Pages que devuelve un error después de que el usuario hace clic en el botón, y recaptcha-manual.shop, que ejecuta comandos fuera del navegador después de que los usuarios siguen las instrucciones.

Una investigación más detallada, descrita en el estudio de caso de DNSFilter, reveló que la campaña era una sofisticada combinación de phishing y entrega de malware. Los atacantes se basaron en técnicas de ejecución sin archivos, utilizando procesos legítimos del navegador para entregar cargas útiles sin escribir en el disco.

DNSFilter implementó su filtrado de contenido y controles de bloqueo de dominios en toda la red del MSP, previniendo infecciones antes de que cualquier credencial o dato de billetera fuera comprometido. Las alertas y políticas de bloqueo se actualizaron en tiempo real, y el MSP realizó sesiones de educación para usuarios finales para reforzar los peligros de interactuar con CAPTCHA sospechosos.

"El malware en este evento fue Lumma Stealer, entregado a través de un CAPTCHA falso en una cadena de publicidad maliciosa engañosa. Si el dispositivo del analista hubiera sido infectado, la carga útil de PowerShell podría haber desactivado Windows AMSI y cargado Lumma DLL", explica el informe.

"El ladrón inmediatamente rastrea el sistema en busca de cualquier cosa que pueda monetizar—contraseñas y cookies almacenadas en el navegador, tokens 2FA guardados, datos de billeteras de criptomonedas, credenciales de acceso remoto, e incluso bóvedas de gestores de contraseñas."

El análisis mostró que se accedió al CAPTCHA falso 23 veces en la red de DNSFilter en solo tres días. Más preocupante aún, el 17% de los usuarios que encontraron la página siguieron sus instrucciones de copiar y pegar, activando el intento de carga de malware. Aunque DNSFilter evitó infecciones exitosas en este caso, los investigadores señalaron la escala potencial si no se controla.

El lavado rápido deja a las víctimas de estafas sin poder para recuperar criptomonedas robadas

Informes han revelado que los ciberdelincuentes están lavando criptomonedas robadas a velocidades sin precedentes. A estas tasas, las víctimas de esquemas de CAPTCHA falsos quedan prácticamente sin posibilidades de recuperar sus fondos.

Según el informe anterior, los hackers de cripto ahora pueden transferir activos digitales robados a través de redes de lavado en menos de tres minutos.

Los datos de Elliptic muestran que mediante el uso de herramientas automatizadas de lavado y exchanges descentralizados (DEX), los hackers están ejecutando todo el proceso de lavado en cuestión de minutos.

"Esta nueva velocidad hace que la intervención en tiempo real sea casi imposible", advirtió el informe.

Los expertos en ciberseguridad advierten que las estafas de CAPTCHA falsos no son solo una preocupación para grandes empresas sino también para usuarios regulares, ya que a menudo se disfrazan como parte de portales de inicio de sesión o instalaciones de aplicaciones y se dirigen a usuarios comunes de internet que pueden no sospechar de juego sucio hasta que sus billeteras son vaciadas.

"Los actores maliciosos aprovechan tanto los altos como los bajos de la vida", dijo Ken Carnesi, CEO y cofundador de DNSFilter. "Cualquier persona en cualquier organización tiene la misma probabilidad de encontrar un enlace malicioso. Los consejos estándar de higiene cibernética aplican: usar contraseñas únicas, verificar con quién estás 'hablando' antes de entregar credenciales, y pensar antes de hacer clic".

El rápido proceso de lavado empeora el impacto. Las víctimas a menudo descubren el robo demasiado tarde. Las agencias de aplicación de la ley encuentran difícil rastrear los fondos robados a través de múltiples blockchains. Los expertos señalan, sin embargo, que cuando las empresas de ciberseguridad intervienen rápidamente, todos o algunos de los fondos robados aún pueden recuperarse.

"La velocidad es crítica. Los fondos a menudo pueden recuperarse total o parcialmente si se toman las acciones adecuadas dentro de las 24 a 72 horas", dijo Cameron G. Shilling, un experto en ciberseguridad, en una publicación.

A medida que los hackers continúan acortando los tiempos de lavado, se espera que los riesgos para las víctimas aumenten. "La carrera armamentística entre ciberdelincuentes y defensores se está acelerando", concluyó Elliptic. "La velocidad es ahora el arma más grande de los hackers".

También te puede interesar

¿Cuáles son los barrios de Caba que más aumentaron las propiedades en diciembre 2025?

Trump aseguró estar “más cerca que nunca” de un acuerdo de paz en Ucrania tras las conversaciones en Berlín