ZachXBT : Après avoir piraté en mode inverse l'équipement des pirates nord-coréens, je comprends leur "mode de travail"

Par ZachXBT

Compilé par Azuma, Daily Planet

Note de l'éditeur : Les pirates informatiques nord-coréens ont toujours constitué une menace majeure pour le marché des cryptomonnaies. Par le passé, les victimes et les professionnels de la sécurité de l'industrie ne pouvaient déduire les modèles de comportement des pirates nord-coréens qu'en procédant à une rétro-ingénierie des incidents de sécurité connexes. Cependant, hier, le célèbre détective on-chain ZachXBT, dans un récent tweet, a cité une enquête et une analyse réalisées par un hacker white-hat qui a piraté en retour des hackers nord-coréens. Cette analyse proactive révèle pour la première fois les méthodes de travail des pirates nord-coréens, offrant potentiellement des perspectives positives pour des mesures de sécurité préventives destinées aux projets de l'industrie.

Voici le texte intégral de ZachXBT, compilé par Odaily Planet Daily.

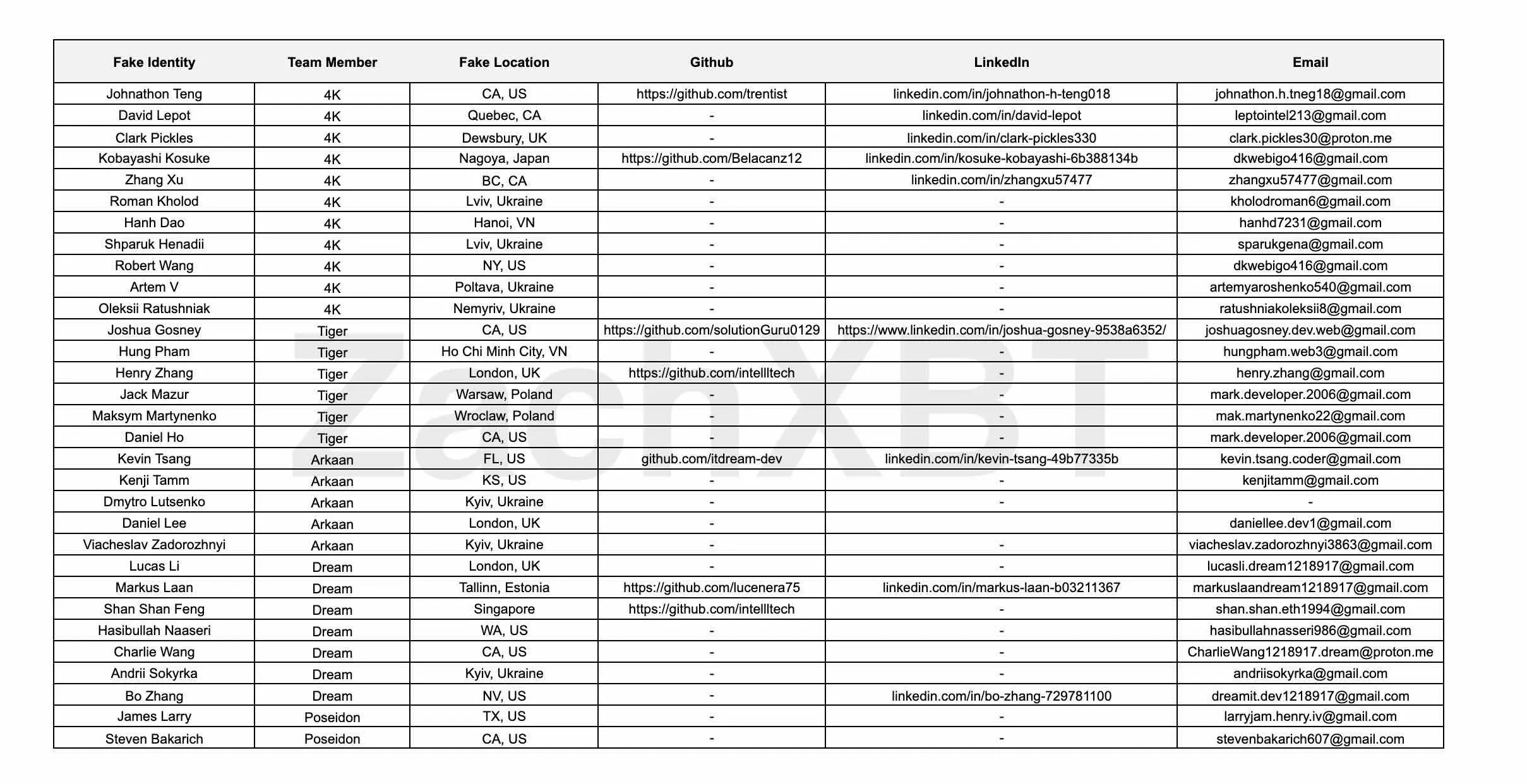

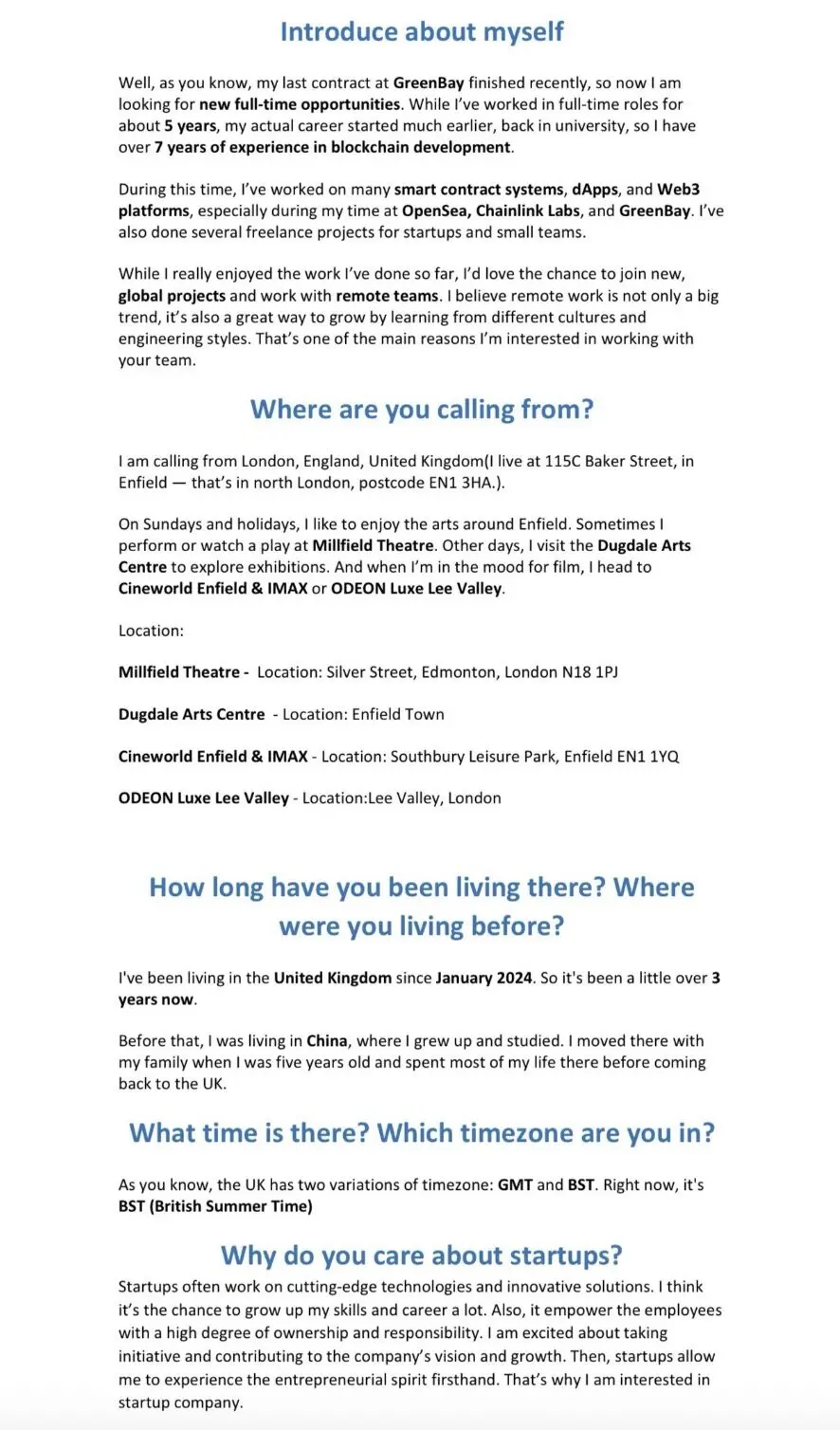

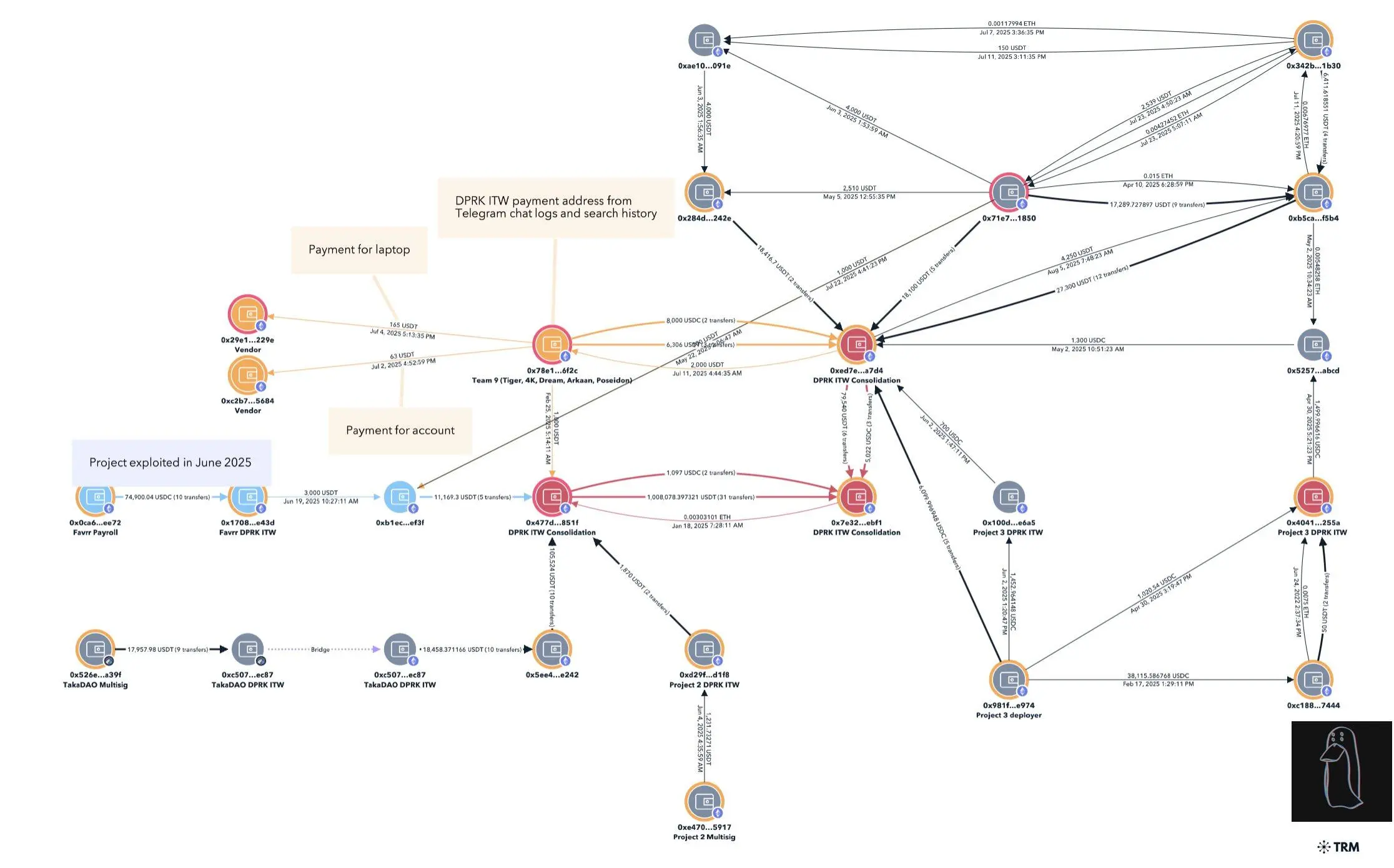

Un hacker anonyme a récemment compromis l'appareil d'un travailleur informatique nord-coréen, révélant comment une équipe technique de cinq personnes opérait avec plus de 30 fausses identités, utilisant de faux documents d'identité émis par le gouvernement et des comptes Upwork et LinkedIn achetés pour s'infiltrer dans divers projets de développement.

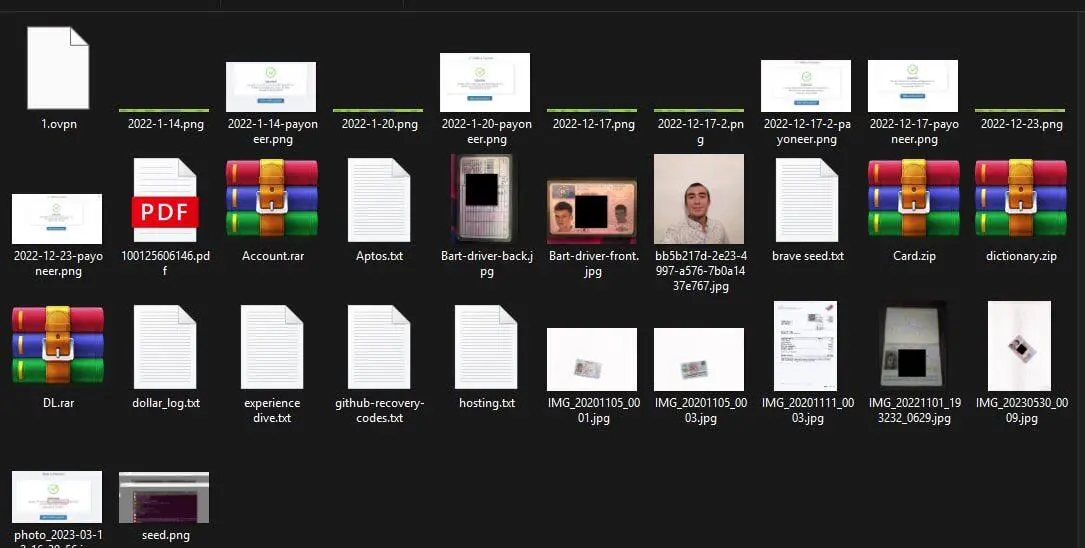

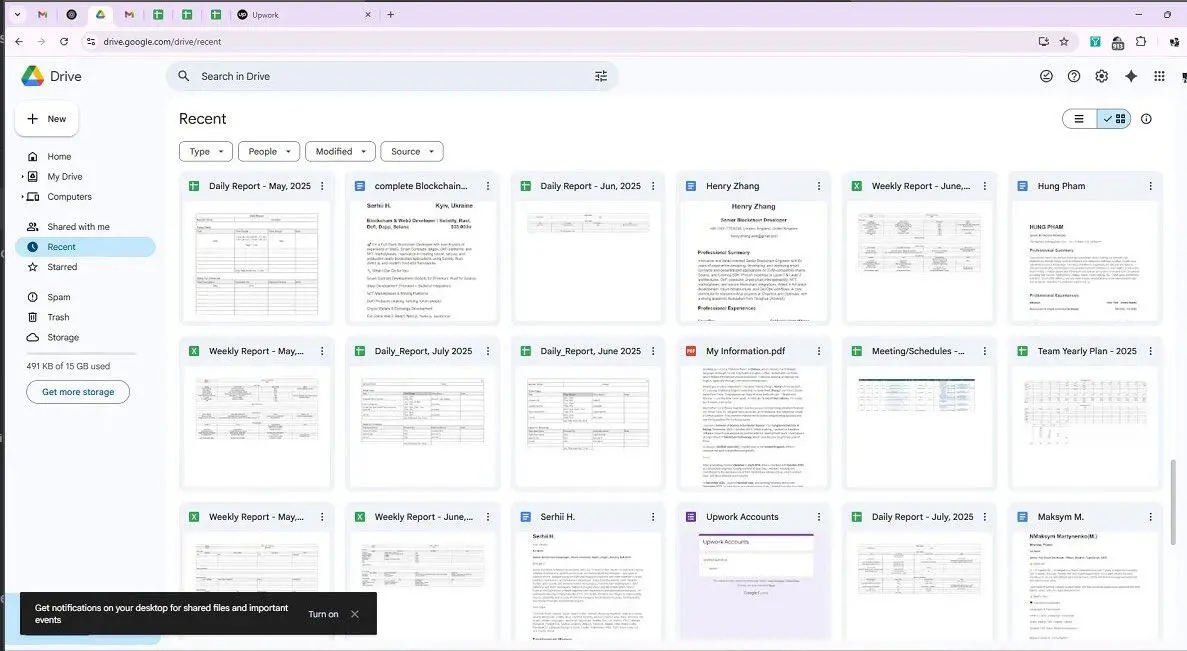

Les enquêteurs ont obtenu des données Google Drive, des profils de navigateur Chrome et des captures d'écran d'appareils, qui ont révélé que l'équipe s'appuyait fortement sur les outils Google pour coordonner les horaires de travail, attribuer des tâches et gérer les budgets, toutes les communications étant menées en anglais.

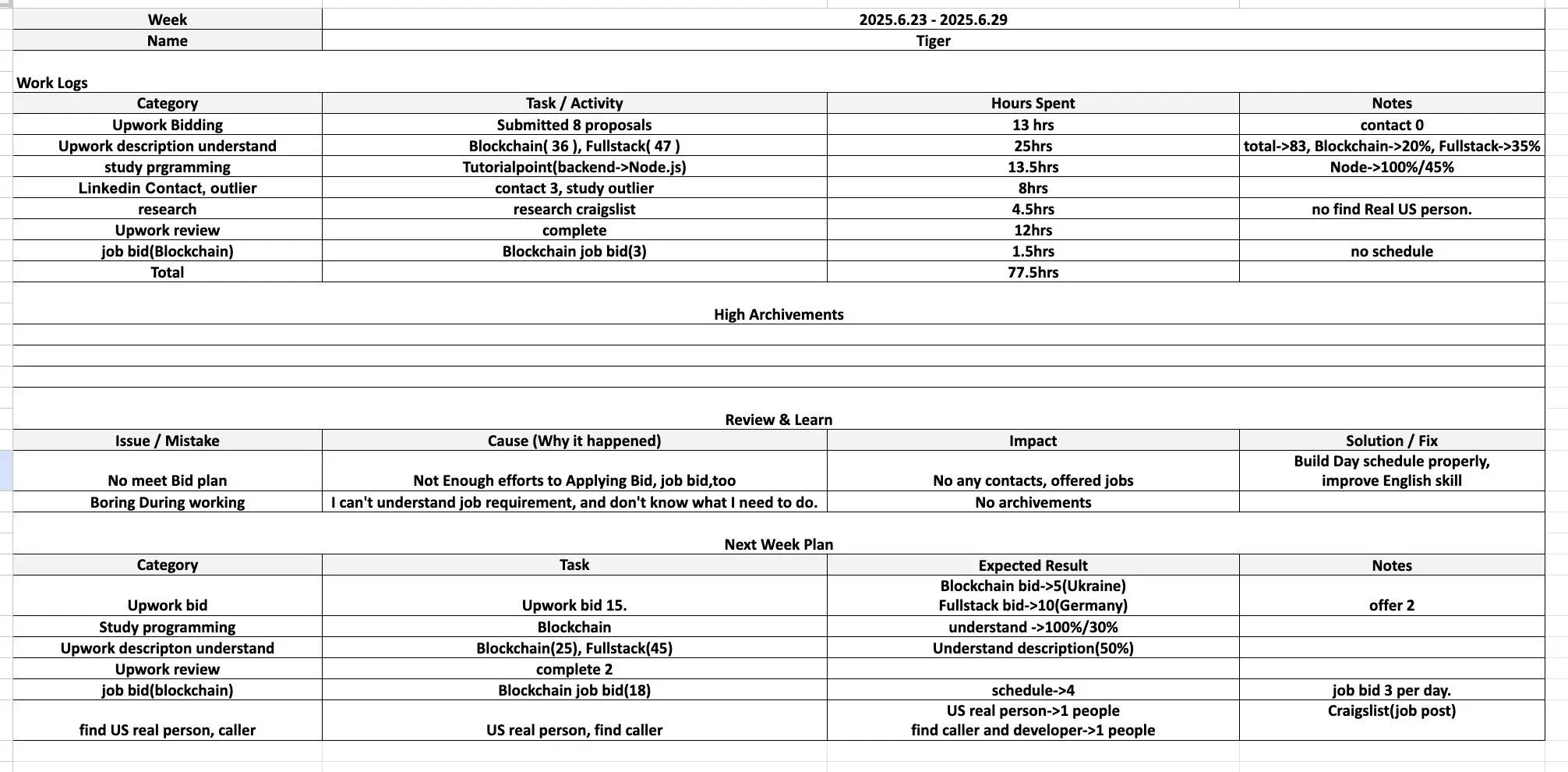

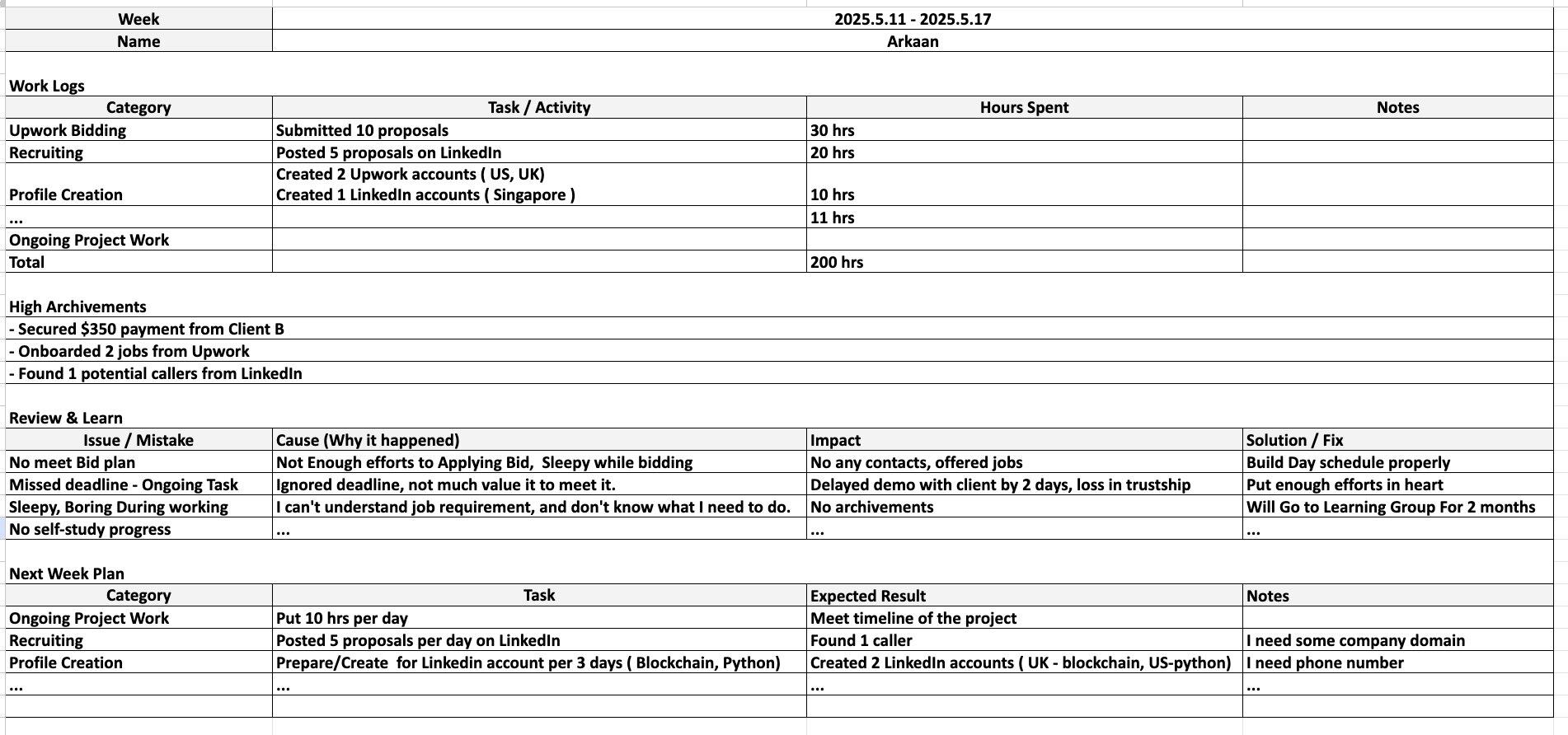

Un rapport hebdomadaire de 2025 a révélé les modèles de travail de l'équipe de hackers et les difficultés qu'ils ont rencontrées. Par exemple, un membre s'est plaint de "ne pas comprendre les exigences du travail et de ne pas savoir quoi faire", mais la solution correspondante était de "se consacrer et travailler plus dur".

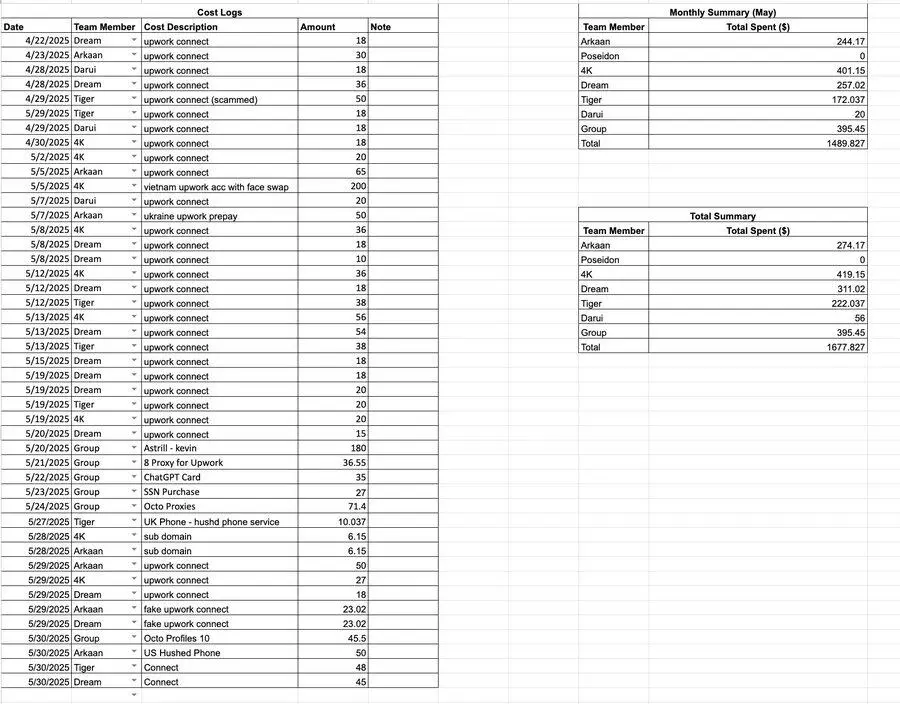

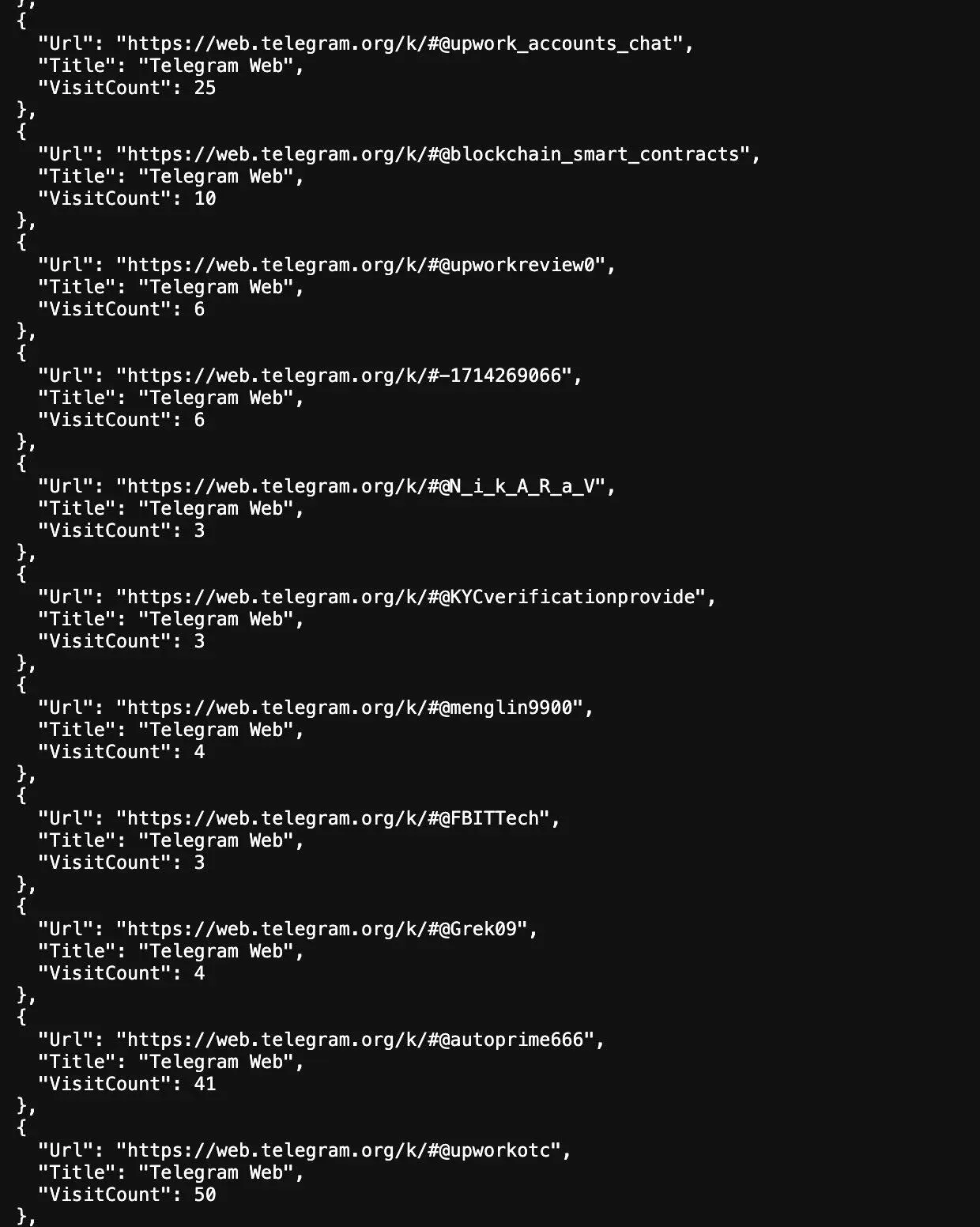

Les relevés détaillés des dépenses montrent que leurs postes de dépenses comprennent l'achat de numéros de sécurité sociale (SSN), les transactions de comptes Upwork et LinkedIn, la location de numéros de téléphone, l'abonnement à des services d'IA, la location d'ordinateurs et l'achat de services VPN/proxy.

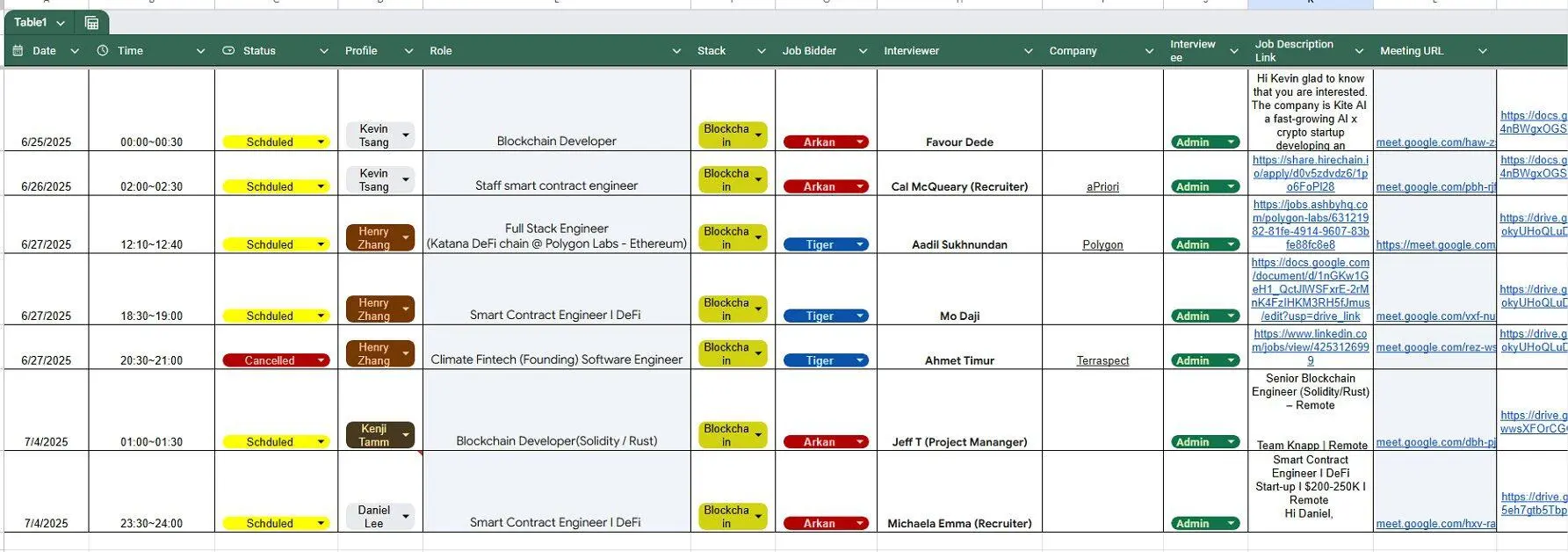

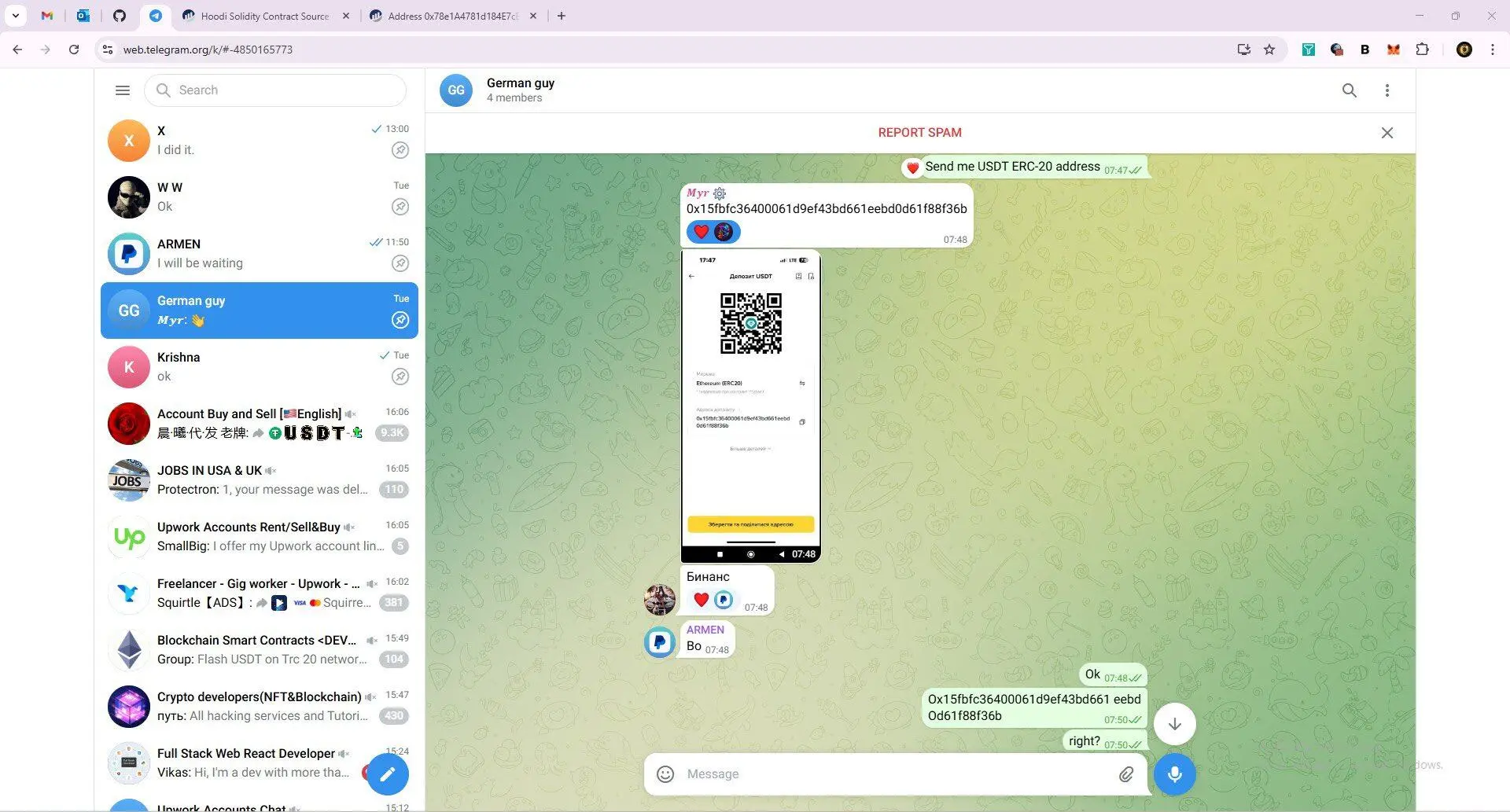

Un tableur détaillait le calendrier et les scripts pour les réunions auxquelles assistait le fictif "Henry Zhang". Le processus a révélé que ces travailleurs informatiques nord-coréens achetaient d'abord des comptes Upwork et LinkedIn, louaient du matériel informatique, puis réalisaient des travaux externalisés à l'aide de l'outil de contrôle à distance AnyDesk.

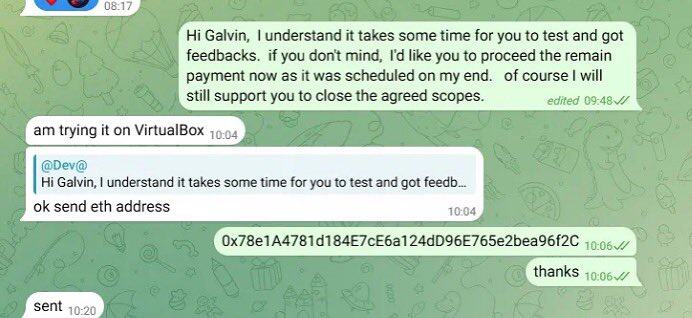

L'une des adresses de portefeuille qu'ils utilisent pour envoyer et recevoir des fonds est :

0x78e1a4781d184e7ce6a124dd96e765e2bea96f2c;

Cette adresse est étroitement liée à l'attaque du protocole Favrr de 680 000 $ en juin 2025. Son CTO et d'autres développeurs ont été confirmés plus tard comme étant des travailleurs informatiques nord-coréens avec des références falsifiées. Cette adresse a également été utilisée pour identifier le personnel informatique nord-coréen impliqué dans d'autres projets d'infiltration.

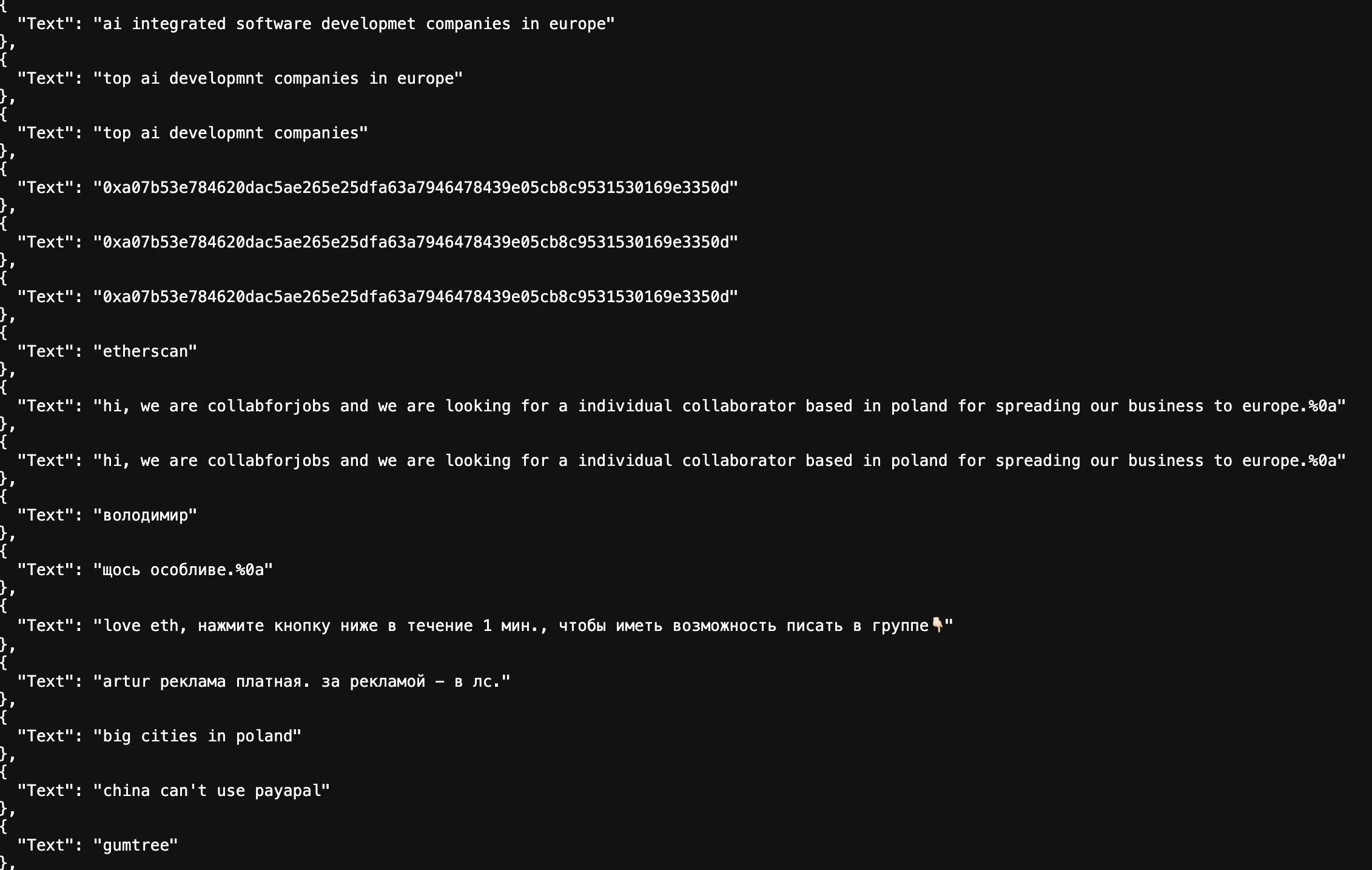

L'équipe a également trouvé les preuves clés suivantes dans leurs enregistrements de recherche et leur historique de navigation.

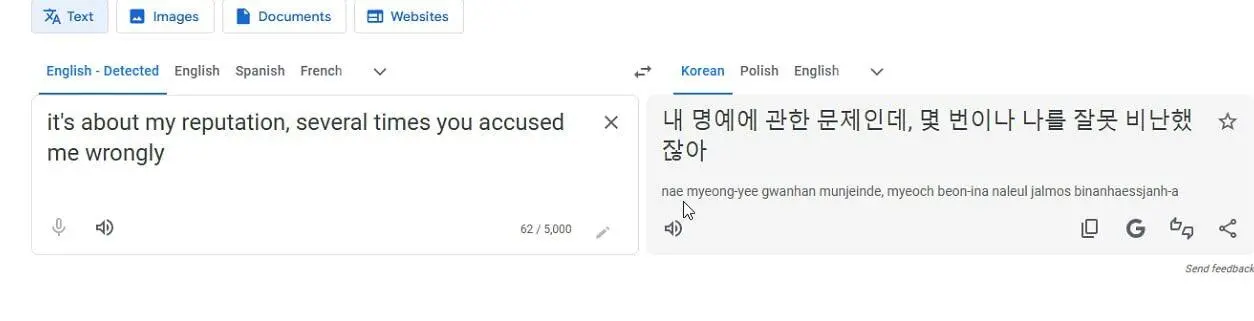

On pourrait se demander : "Comment pouvons-nous être sûrs qu'ils viennent de Corée du Nord ?" En plus de tous les documents frauduleux détaillés ci-dessus, leur historique de recherche montre également qu'ils utilisent fréquemment Google Translate et traduisent en coréen en utilisant une IP russe.

Actuellement, les principaux défis pour les entreprises dans la prévention des travailleurs informatiques nord-coréens sont les suivants :

- Manque de collaboration systématique : Il y a un manque de mécanismes efficaces de partage d'informations et de coopération entre les fournisseurs de services de plateformes et les entreprises privées ;

- Surveillance des employeurs : Les équipes de recrutement deviennent souvent défensives après avoir reçu des avertissements de risque, ou refusent même de coopérer aux enquêtes ;

- Impact de l'avantage numérique : Bien que ses moyens techniques ne soient pas compliqués, il continue de pénétrer le marché mondial de l'emploi avec sa base énorme de demandeurs d'emploi ;

- Canaux de conversion de fonds : Des plateformes de paiement comme Payoneer sont fréquemment utilisées pour convertir les revenus en monnaie fiduciaire provenant du travail de développement en cryptomonnaie ;

J'ai présenté plusieurs fois les indicateurs qui nécessitent une attention. Si vous êtes intéressé, vous pouvez consulter mes tweets historiques. Je ne les répéterai pas ici.

Vous aimerez peut-être aussi

Binance va mettre à niveau sa plateforme de trading au comptant et effectuer des tests d'encodage UTF-8.

Brian Armstrong affirme que le système financier traditionnel est défaillant