Les pirates informatiques déploient un logiciel malveillant sournois qui vole les données de Portefeuille Crypto via un faux Captcha : Rapport

Une nouvelle étude publiée par DNSFilter indique une menace croissante pour les utilisateurs de crypto-monnaies provenant de fausses pages CAPTCHA, qui utilisent des invites trompeuses "Je ne suis pas un robot" pour diffuser des logiciels malveillants ciblant les portefeuilles crypto.

Selon DNSFilter, l'activité malveillante a d'abord été identifiée par l'un de ses clients fournisseurs de services gérés (MSP). Ce qui semblait initialement être une vérification CAPTCHA de routine était, en fait, une tentative de déployer Lumma Stealer, une souche de logiciel malveillant sans fichier capable d'exfiltrer les identifiants stockés dans le navigateur et les informations de portefeuille.

Bien que le filtrage de contenu de DNSFilter ait bloqué avec succès l'attaque, ses chercheurs ont retracé l'infrastructure pour révéler des modèles plus larges d'efforts d'hameçonnage coordonnés.

L'arnaque au faux CAPTCHA cible les utilisateurs de banques grecques et diffuse Lumma Stealer via une astuce PowerShell

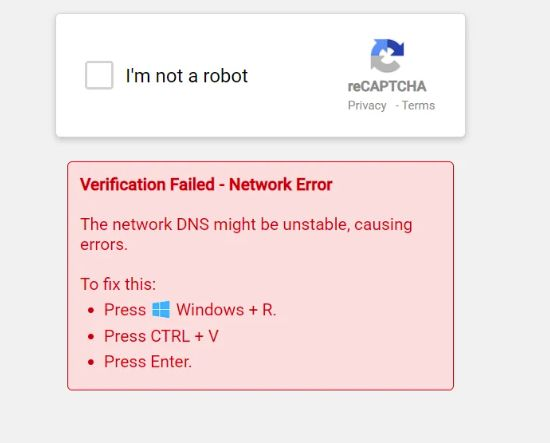

L'incident a commencé lorsque les utilisateurs ont rencontré une superposition CAPTCHA sur un site bancaire grec. La page imitait un CAPTCHA légitime mais affichait un message prétendant une "erreur réseau" DNS, demandant aux utilisateurs d'appuyer sur Windows + R, de coller une commande depuis le presse-papiers et d'appuyer sur Entrée.

Suivre ces étapes exécuterait silencieusement la charge utile de Lumma Stealer via PowerShell en dehors du navigateur tout en effectuant une recherche DNS.

Source: DNSFilter

Source: DNSFilter

DNSFilter a lié la campagne à deux autres domaines : human-verify-7u.pages.dev, un site Cloudflare Pages qui renvoie une erreur après que l'utilisateur clique sur le bouton, et recaptcha-manual.shop, qui exécute des commandes en dehors du navigateur après que les utilisateurs suivent les instructions.

Une enquête plus approfondie, détaillée dans l'étude de cas de DNSFilter, a révélé que la campagne était un mélange sophistiqué d'hameçonnage et de diffusion de logiciels malveillants. Les attaquants s'appuyaient sur des techniques d'exécution sans fichier, utilisant des processus de navigateur légitimes pour livrer des charges utiles sans écrire sur le disque.

DNSFilter a déployé son filtrage de contenu et ses contrôles de blocage de domaine sur l'ensemble du réseau du MSP, empêchant les infections avant que des identifiants ou des données de portefeuille ne soient compromis. Les alertes et les politiques de blocage ont été mises à jour en temps réel, et le MSP a organisé des sessions de formation pour les utilisateurs finaux afin de renforcer les dangers liés à l'interaction avec des CAPTCHA suspects.

"Le logiciel malveillant dans cet événement était Lumma Stealer, livré via un faux CAPTCHA dans une chaîne de malvertising trompeuse. Si l'appareil de l'analyste avait été infecté, la charge utile PowerShell aurait pu désactiver Windows AMSI et charger la DLL Lumma," explique le rapport.

"Le voleur balaie immédiatement le système à la recherche de tout ce qu'il peut monétiser — mots de passe et cookies stockés dans le navigateur, jetons d'authentification à deux facteurs (2FA) sauvegardés, données de portefeuille de crypto-monnaie, identifiants d'accès à distance, et même les coffres-forts des gestionnaires de mots de passe."

L'analyse a montré que le faux CAPTCHA a été consulté 23 fois sur le réseau DNSFilter en seulement trois jours. Plus inquiétant encore, 17% des utilisateurs qui ont rencontré la page ont suivi ses instructions de copier-coller, déclenchant la tentative de charge utile malveillante. Bien que DNSFilter ait empêché les infections réussies dans ce cas, les chercheurs ont noté l'échelle potentielle si cela n'était pas contrôlé.

Le blanchiment rapide laisse les victimes d'escroquerie impuissantes à récupérer les crypto volées

Des rapports ont révélé que les cybercriminels blanchissent les crypto-monnaies volées à des vitesses sans précédent. À ces rythmes, les victimes de faux schémas CAPTCHA n'ont pratiquement aucune chance de récupérer leurs fonds.

Selon le rapport précédent, les pirates de crypto peuvent désormais transférer des actifs numériques volés via des réseaux de blanchiment en moins de trois minutes.

Les données d'Elliptic montrent qu'en utilisant des outils de blanchiment automatisés et des échanges décentralisés (DEX), les pirates exécutent l'ensemble du processus de blanchiment en quelques minutes.

"Cette nouvelle vitesse rend l'intervention en temps réel presque impossible," avertit le rapport.

Les experts en cybersécurité avertissent que les escroqueries par faux CAPTCHA ne sont pas seulement une préoccupation pour les grandes entreprises mais aussi pour les utilisateurs ordinaires, car elles sont souvent déguisées en portails de connexion ou en installations d'applications et ciblent les internautes ordinaires qui peuvent ne pas soupçonner de tromperie jusqu'à ce que leurs portefeuilles soient vidés.

"Les acteurs malveillants profitent à la fois des hauts et des bas de la vie," a déclaré Ken Carnesi, PDG et co-fondateur de DNSFilter. "Toute personne dans n'importe quelle organisation a la même chance de rencontrer un lien malveillant. Les conseils standard d'hygiène cyber s'appliquent : utilisez des mots de passe uniques, vérifiez à qui vous 'parlez' avant de remettre vos identifiants, et réfléchissez avant de cliquer."

Le processus de blanchiment rapide aggrave l'impact. Les victimes découvrent souvent le vol trop tard. Les forces de l'ordre ont du mal à tracer les fonds volés à travers plusieurs blockchains. Les experts notent, cependant, que lorsque les entreprises de cybersécurité interviennent rapidement, tout ou partie des fonds volés peuvent encore être récupérés.

"La vitesse est cruciale. Les fonds peuvent souvent être récupérés en totalité ou en partie si les actions appropriées sont prises dans les 24 à 72 heures," a déclaré Cameron G. Shilling, un expert en cybersécurité, dans une publication.

Alors que les pirates continuent de raccourcir les temps de blanchiment, les risques pour les victimes devraient augmenter. "La course aux armements entre les cybercriminels et les défenseurs s'accélère," a conclu Elliptic. "La vitesse est maintenant la plus grande arme des pirates."

Vous aimerez peut-être aussi

Animoca s'associe à GROW pour connecter la Cryptomonnaie et la finance traditionnelle

BNB Chain : Croissance Exponentielle de l'Activité, des Tokens et de la DeFi dans le Rapport Messari