ZachXBT: Na het omgekeerd hacken van Noord-Koreaanse hackers' apparatuur, begrijp ik hun "werkwijze"

Door ZachXBT

Samengesteld door Azuma, Daily Planet

Redactionele opmerking: Noord-Koreaanse hackers vormen altijd al een grote bedreiging voor de cryptovalutamarkt. In het verleden konden slachtoffers en beveiligingsprofessionals uit de industrie alleen het gedragspatroon van Noord-Koreaanse hackers afleiden door gerelateerde beveiligingsincidenten te reverse-engineeren. Gisteren citeerde de bekende on-chain detective ZachXBT echter in een recente tweet een onderzoek en analyse van een white-hat hacker die Noord-Koreaanse hackers had teruggehackt. Deze proactieve analyse onthult voor het eerst de werkmethoden van de Noord-Koreaanse hackers, wat mogelijk positieve inzichten biedt voor preventieve beveiligingsmaatregelen voor industrieprojecten.

Hieronder volgt de volledige tekst van ZachXBT, samengesteld door Odaily Planet Daily.

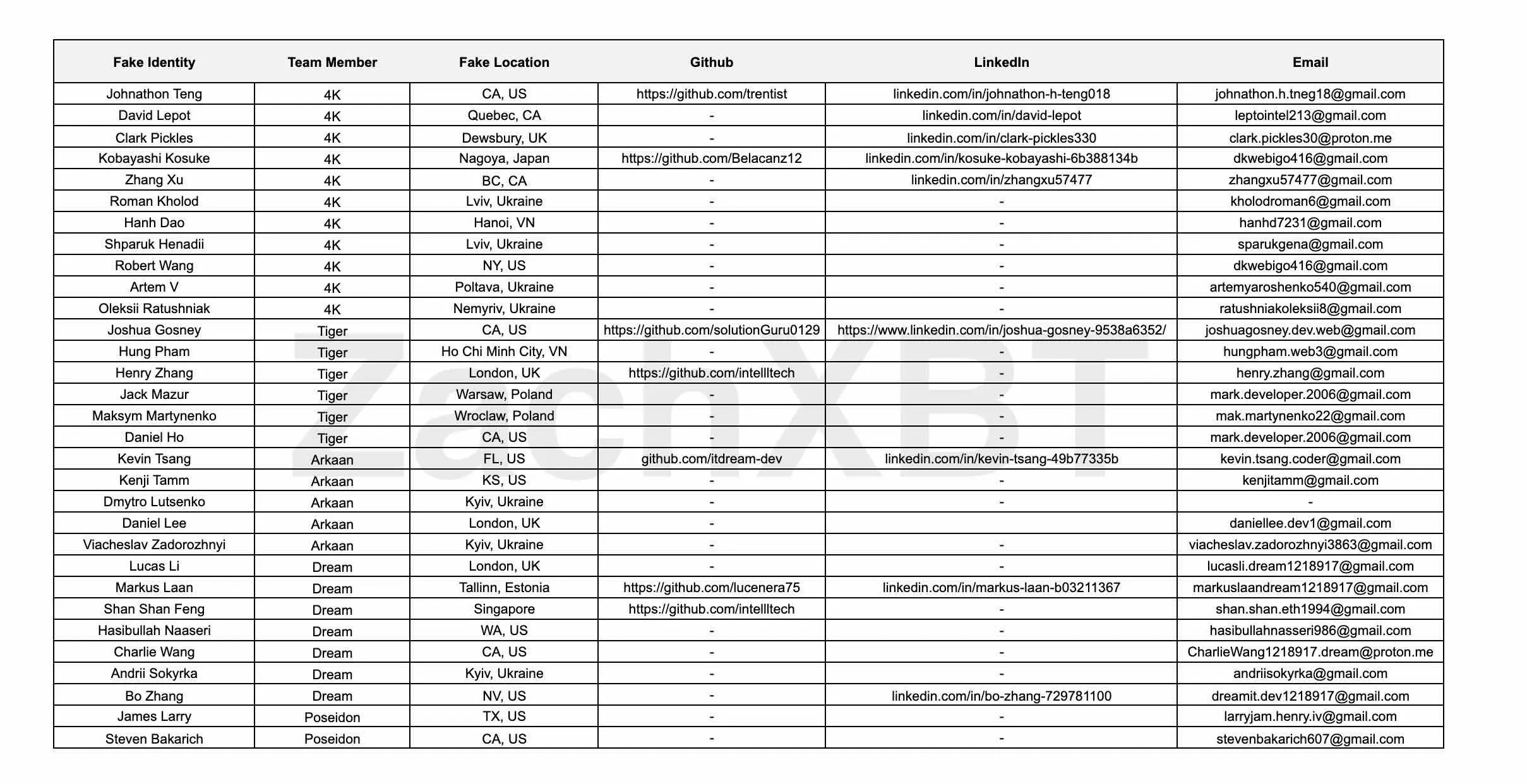

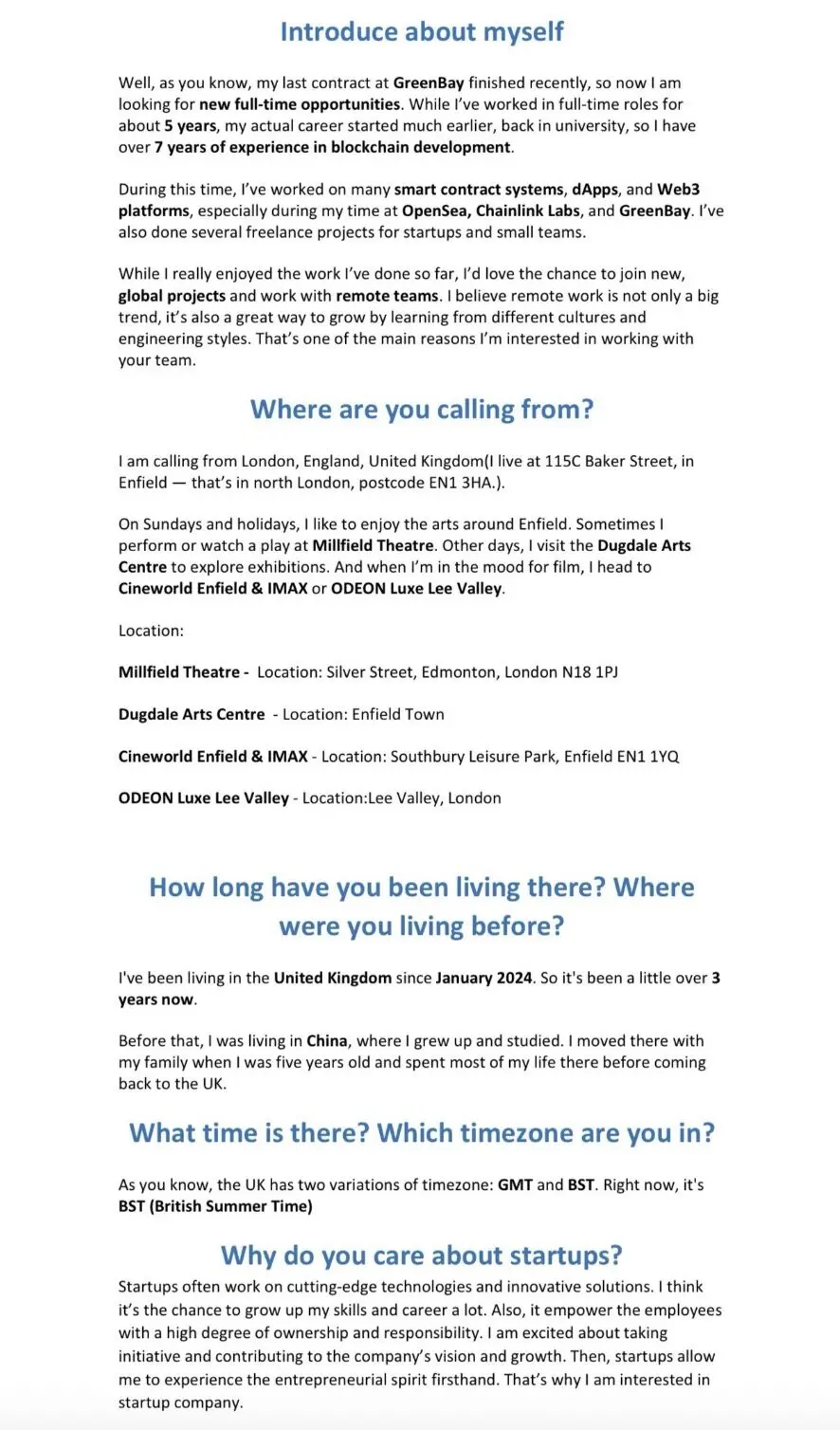

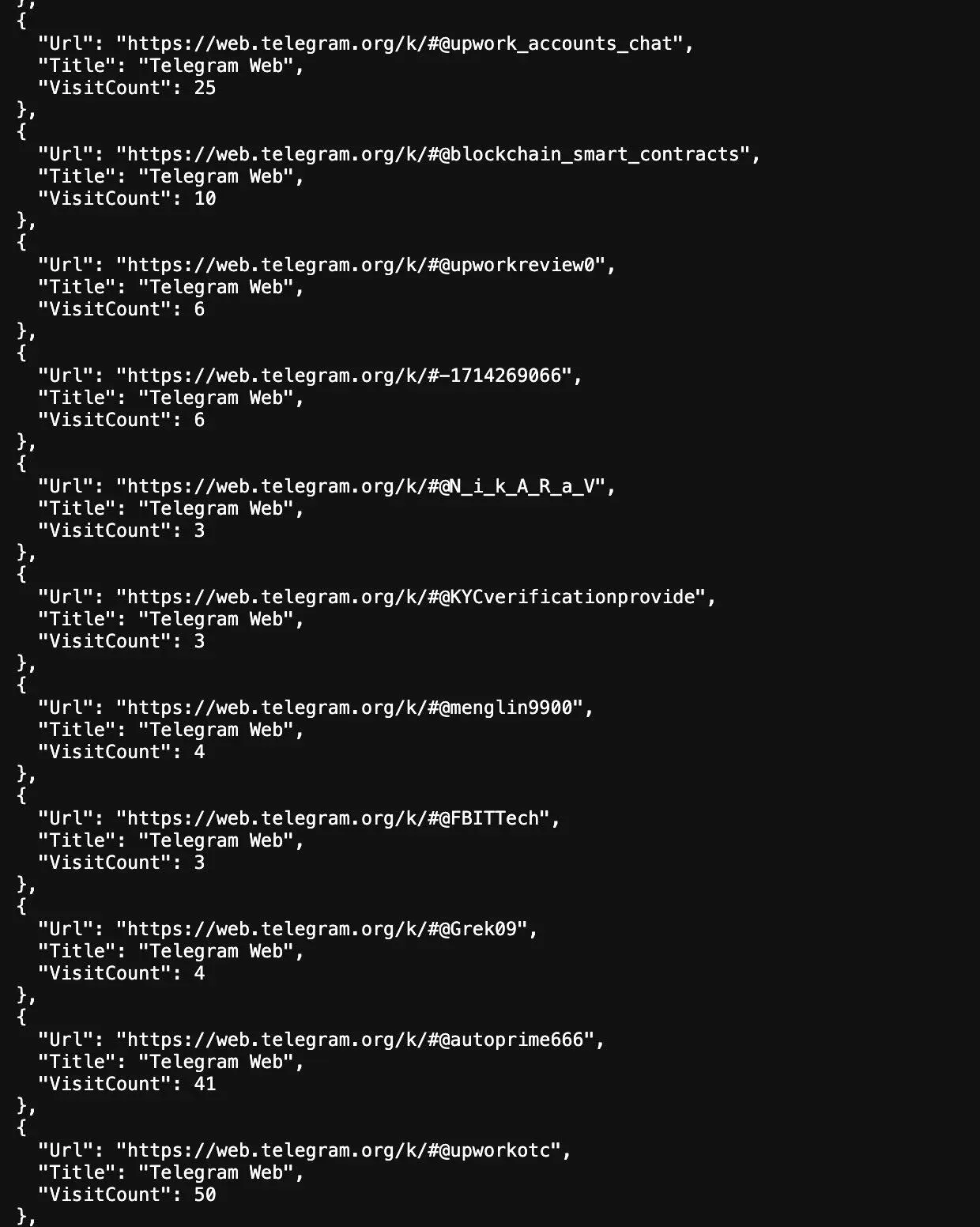

Een anonieme hacker heeft onlangs toegang gekregen tot het apparaat van een Noord-Koreaanse IT-medewerker, waaruit blijkt hoe een technisch team van vijf personen meer dan 30 valse identiteiten gebruikte, met valse door de overheid uitgegeven ID's en gekochte Upwork- en LinkedIn-accounts om verschillende ontwikkelingsprojecten te infiltreren.

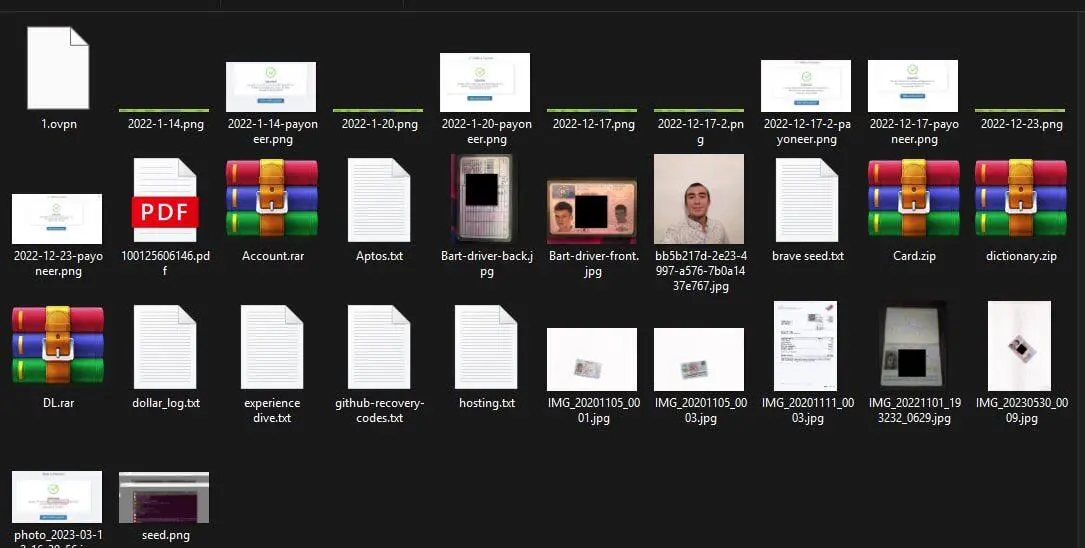

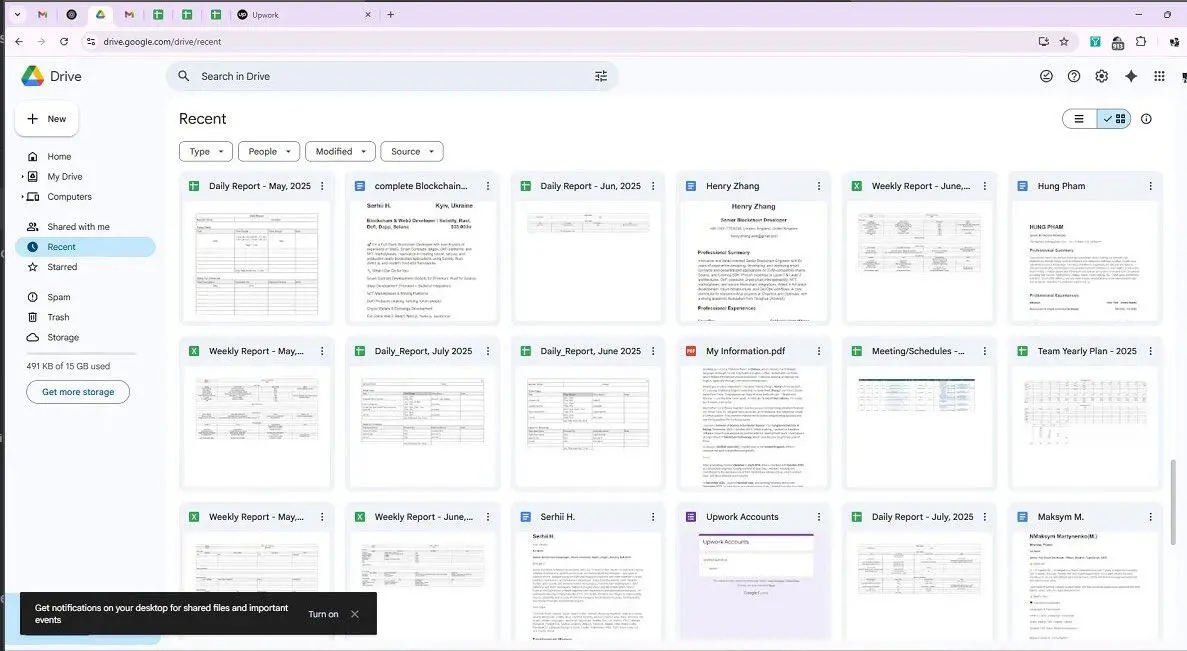

Onderzoekers verkregen Google Drive-gegevens, Chrome-browserprofielen en schermafbeeldingen van apparaten, waaruit bleek dat het team sterk afhankelijk was van Google-tools om werkschema's te coördineren, taken toe te wijzen en budgetten te beheren, waarbij alle communicatie in het Engels werd gevoerd.

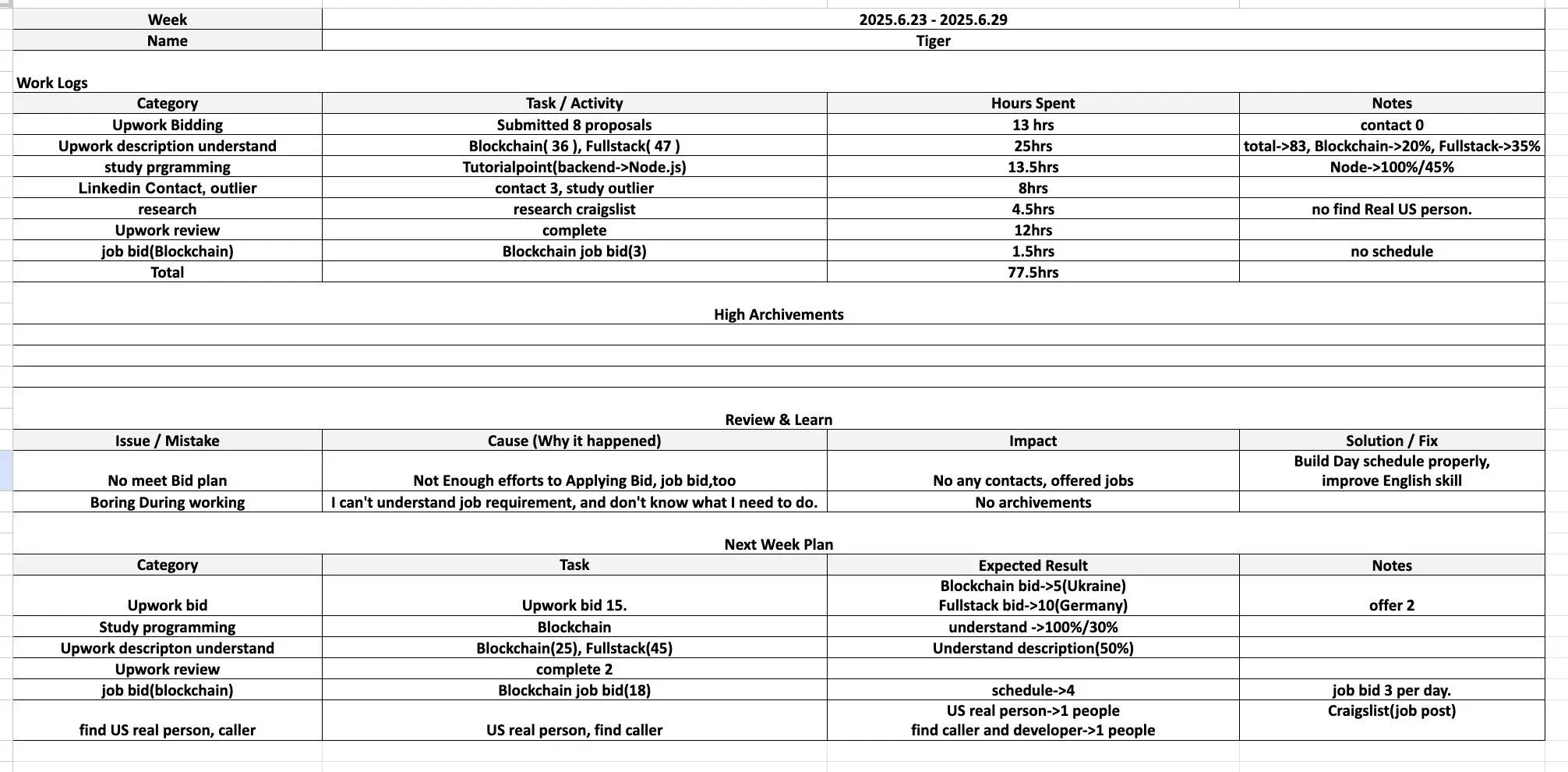

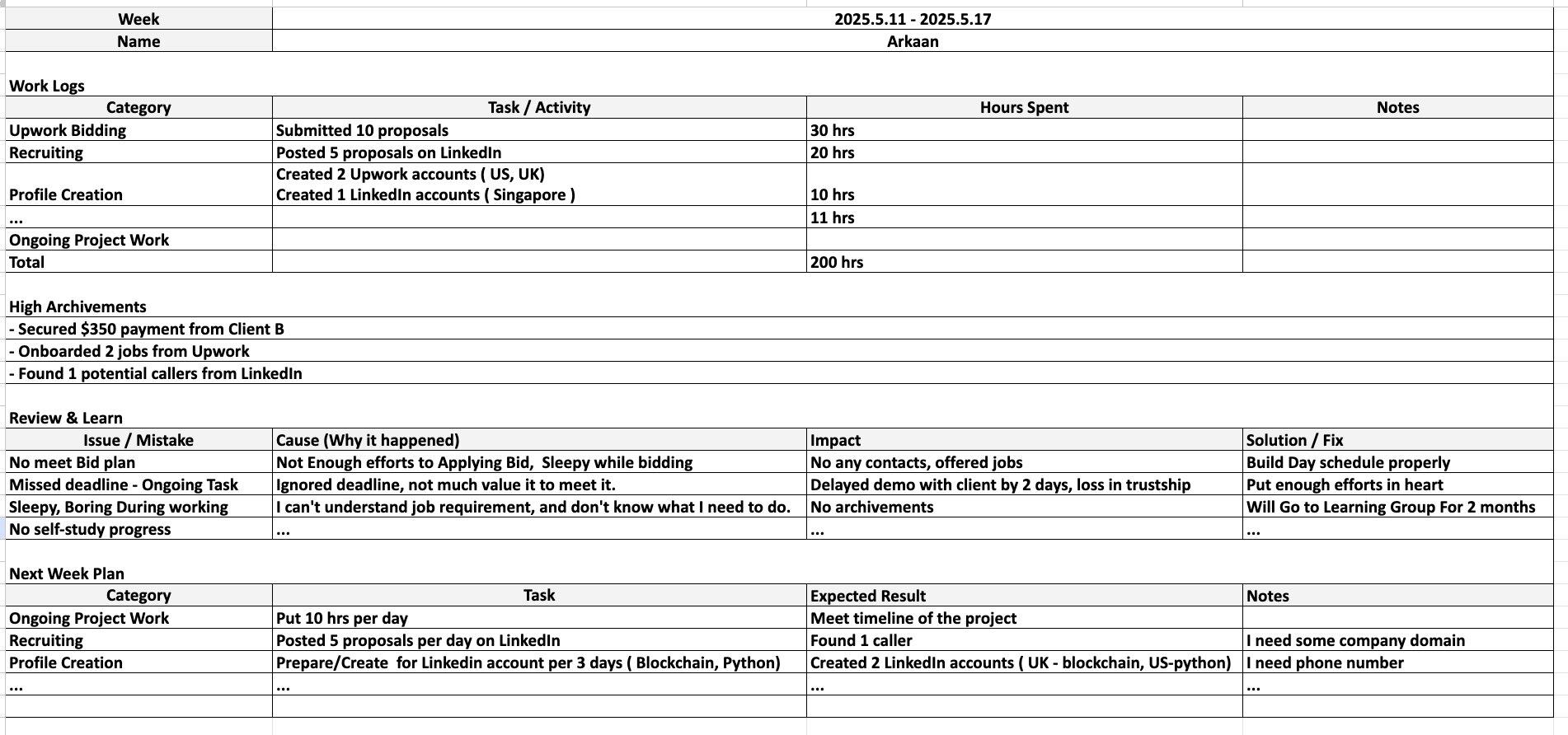

Een wekelijks rapport uit 2025 onthulde de werkpatronen van het hackersteam en de moeilijkheden die ze tegenkwamen. Zo klaagde een lid over "het niet begrijpen van de functie-eisen en niet weten wat te doen", maar de bijbehorende oplossing was "jezelf toewijden en harder werken".

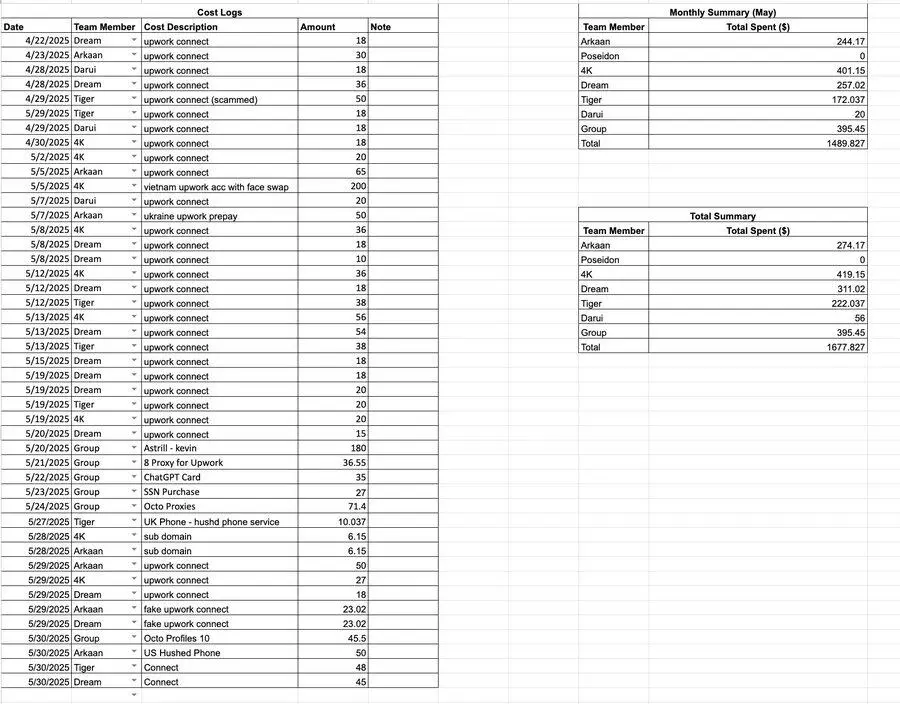

Gedetailleerde uitgavenregistraties tonen aan dat hun uitgavenposten onder meer bestaan uit het kopen van burgerservicenummers (BSN's), Upwork- en LinkedIn-accounttransacties, het huren van telefoonnummers, het abonneren op AI-diensten, het huren van computers en het kopen van VPN/proxy-diensten.

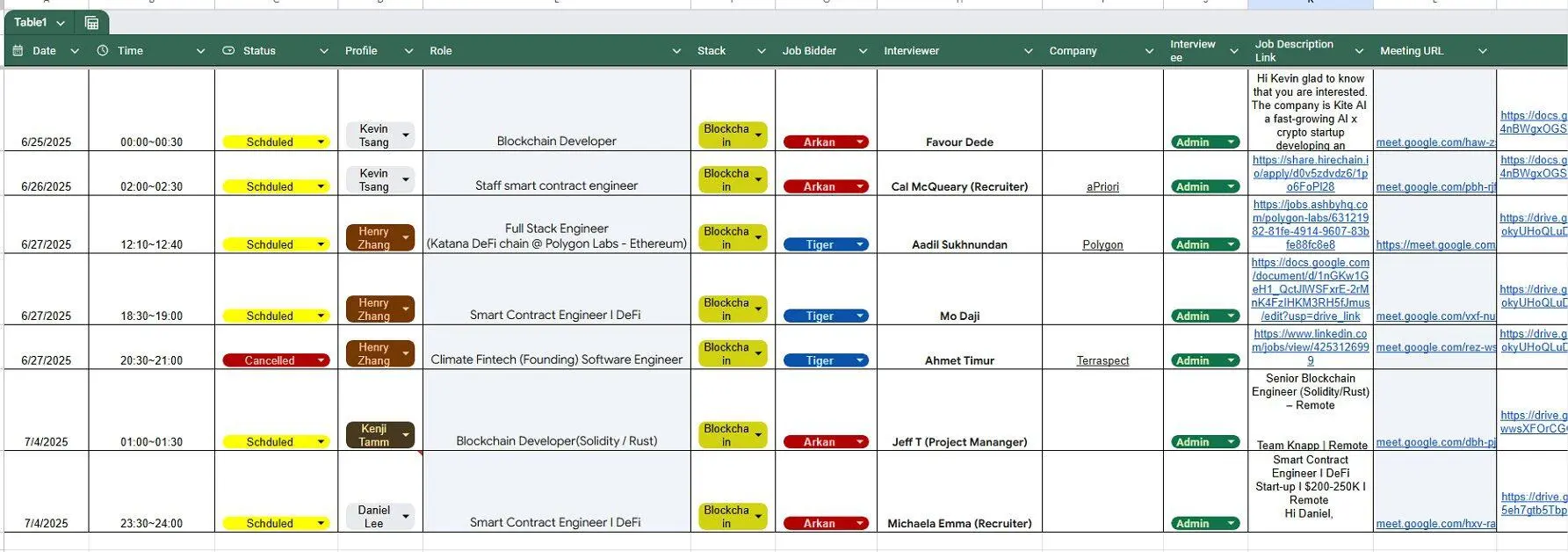

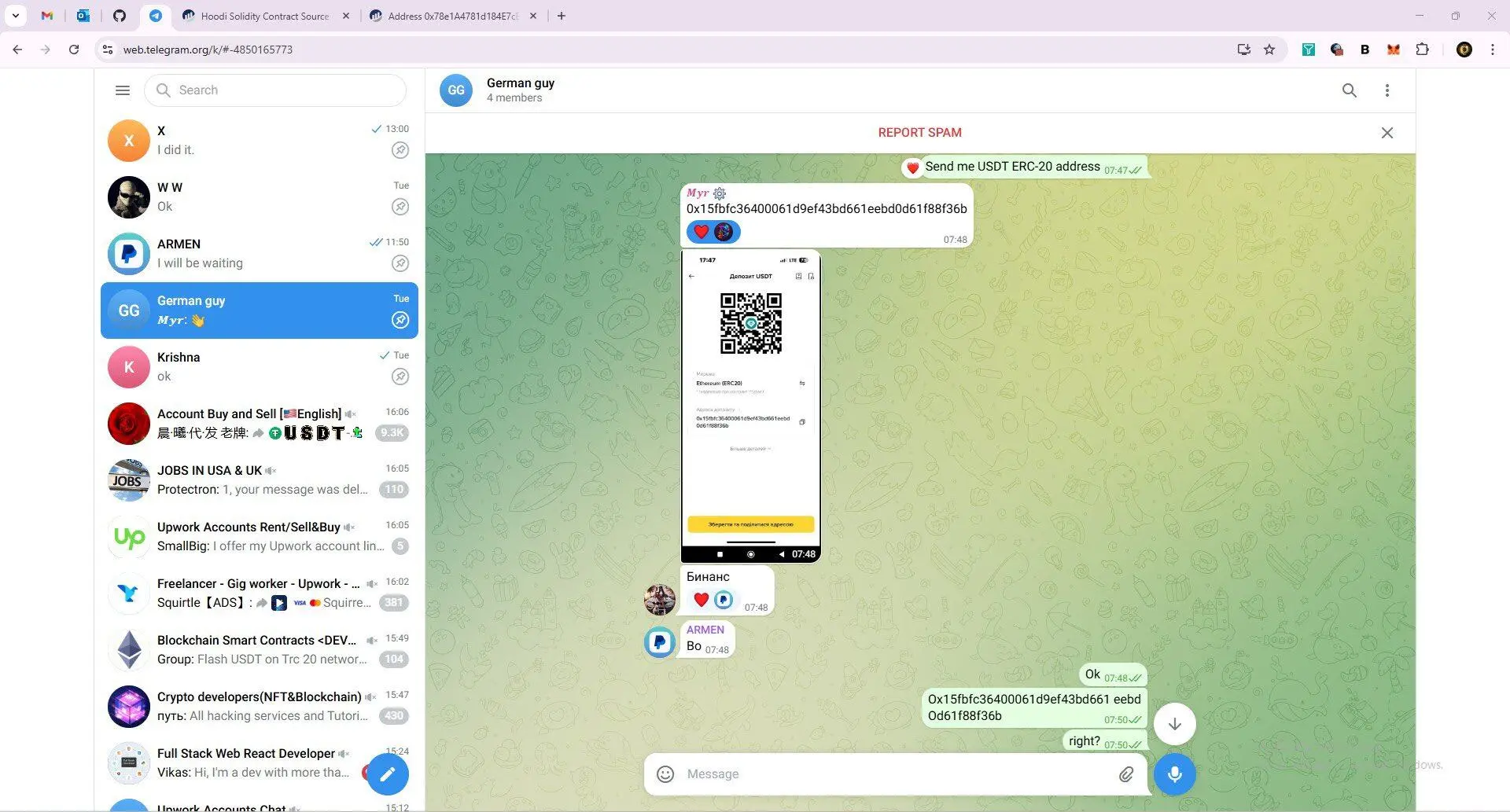

Een spreadsheet detailleerde het schema en de scripts voor vergaderingen bijgewoond door de fictieve "Henry Zhang". Het proces onthulde dat deze Noord-Koreaanse IT-medewerkers eerst Upwork- en LinkedIn-accounts zouden kopen, computerapparatuur zouden huren en vervolgens uitbesteed werk zouden voltooien met behulp van de AnyDesk-afstandsbedieningstool.

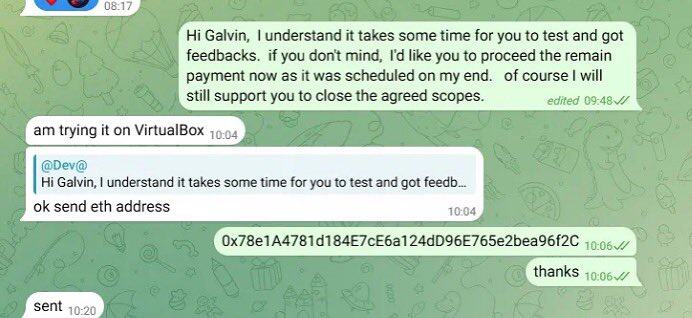

Een van de wallet-adressen die ze gebruiken om geld te verzenden en te ontvangen is:

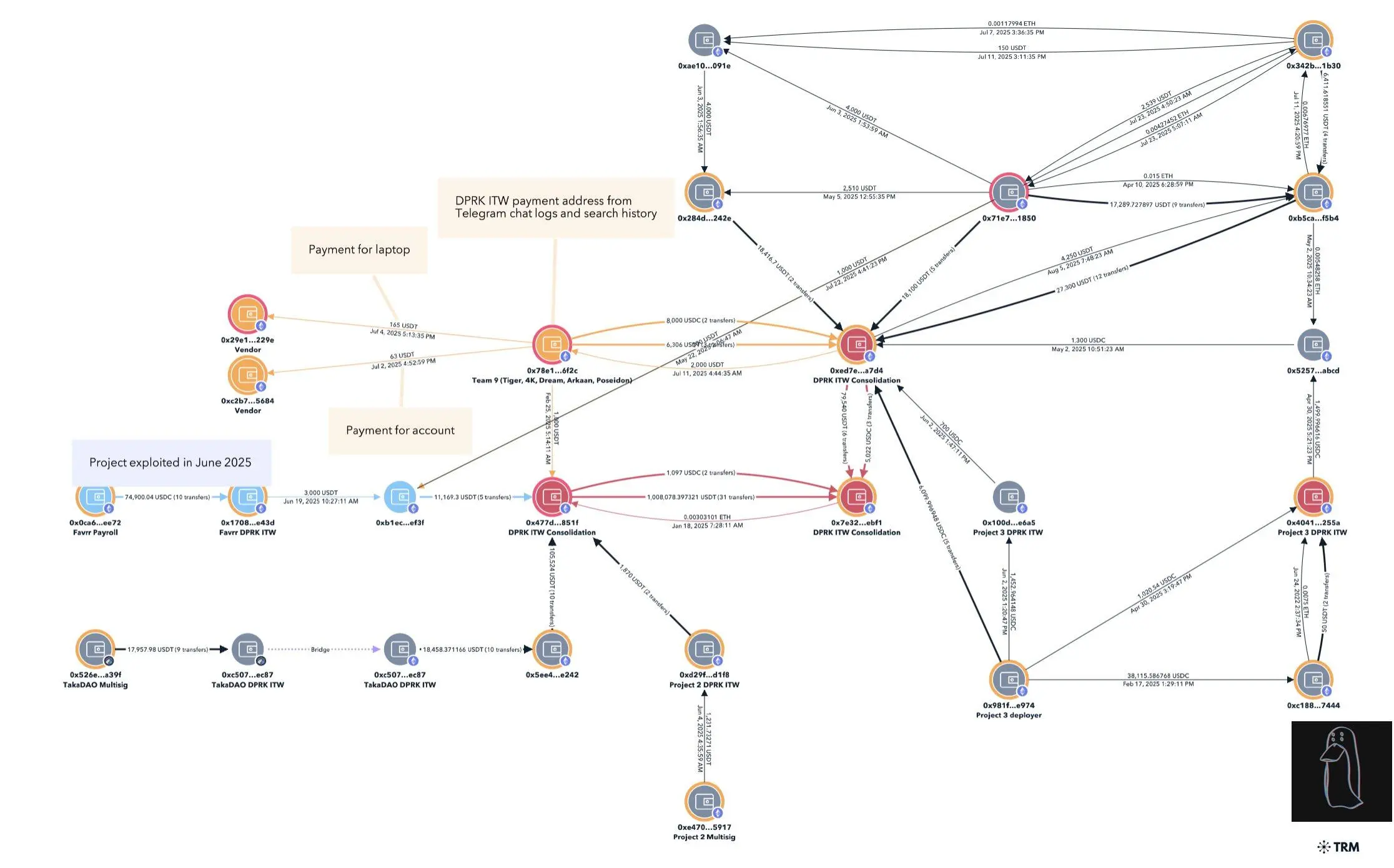

0x78e1a4781d184e7ce6a124dd96e765e2bea96f2c;

Dit adres is nauw verbonden met de aanval op het Favrr-protocol van $680.000 in juni 2025. De CTO en andere ontwikkelaars werden later bevestigd als Noord-Koreaanse IT-medewerkers met vervalste referenties. Dit adres is ook gebruikt om Noord-Koreaans IT-personeel te identificeren dat betrokken is bij andere infiltratieprojecten.

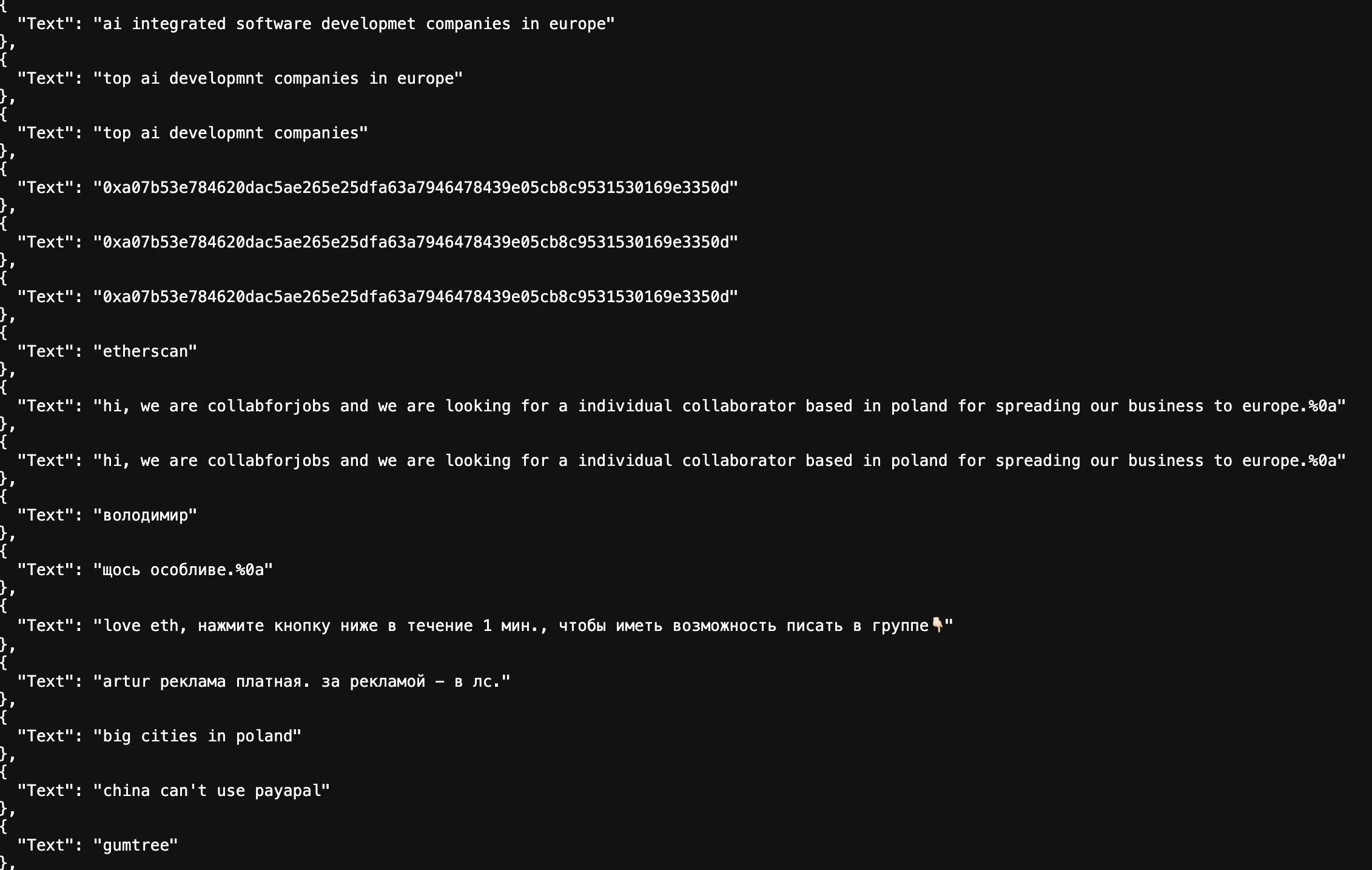

Het team vond ook het volgende sleutelbewijsmateriaal in hun zoekgeschiedenis en browsergeschiedenis.

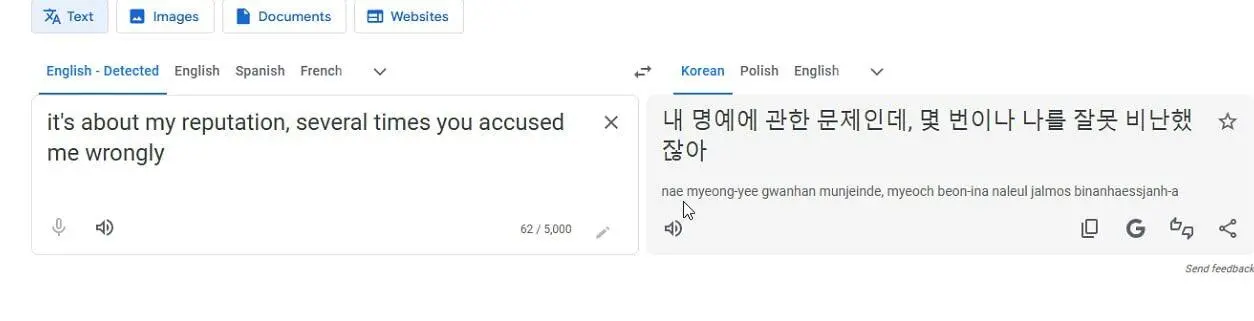

Men zou kunnen vragen: "Hoe kunnen we zeker weten dat ze uit Noord-Korea komen?" Naast alle hierboven beschreven frauduleuze documenten, toont hun zoekgeschiedenis ook aan dat ze vaak Google Translate gebruiken en naar het Koreaans vertalen met behulp van een Russisch IP.

Momenteel zijn de belangrijkste uitdagingen voor bedrijven bij het voorkomen van Noord-Koreaanse IT-medewerkers als volgt:

- Gebrek aan systematische samenwerking: Er is een gebrek aan effectieve mechanismen voor informatie-uitwisseling en samenwerking tussen platformdienstverleners en particuliere ondernemingen;

- Werkgeverstoezicht: Wervingsteams worden vaak defensief na het ontvangen van risicowaarschuwingen, of weigeren zelfs mee te werken aan onderzoeken;

- Impact van numeriek voordeel: Hoewel de technische middelen niet ingewikkeld zijn, blijft het de wereldwijde arbeidsmarkt penetreren met zijn enorme basis van werkzoekenden;

- Financieringsconversiekanalen: Betalingsplatforms zoals Payoneer worden vaak gebruikt om inkomsten in fiatvaluta uit ontwikkelingswerk om te zetten in cryptovaluta;

Ik heb de indicatoren die aandacht nodig hebben al vele malen geïntroduceerd. Als je geïnteresseerd bent, kun je mijn historische tweets bekijken. Ik zal ze hier niet herhalen.

Misschien vind je dit ook leuk

Boyar Research's Forgotten Forty Levert Sterke Prestaties in 2025

ANSS-beleggers hebben de mogelijkheid om deel te nemen aan het fraudeonderzoek naar Ansys, Inc. met de Schall Law Firm