Hackers Laten Verraderlijke Malware Los Die Crypto Wallet Gegevens Steelt Via Neppe Captcha: Rapport

Een nieuw onderzoeksrapport gepubliceerd door DNSFilter wijst op een toenemende bedreiging voor cryptovaluta-gebruikers door valse CAPTCHA-pagina's, die bedrieglijke "Ik ben geen robot" prompts gebruiken om malware te verspreiden die gericht is op crypto-wallets.

Volgens DNSFilter werd de kwaadaardige activiteit voor het eerst geïdentificeerd door een van hun managed service provider (MSP) klanten. Wat aanvankelijk leek op een routinematige CAPTCHA-verificatie was in werkelijkheid een poging om Lumma Stealer te implementeren, een bestandsloze malware die in staat is om in browsers opgeslagen inloggegevens en wallet-informatie te stelen.

Hoewel DNSFilter's contentfiltering de aanval met succes blokkeerde, hebben hun onderzoekers de infrastructuur getraceerd om bredere patronen van gecoördineerde phishing-pogingen te onthullen.

Valse CAPTCHA-zwendel richt zich op Griekse bankgebruikers, levert Lumma Stealer via PowerShell-truc

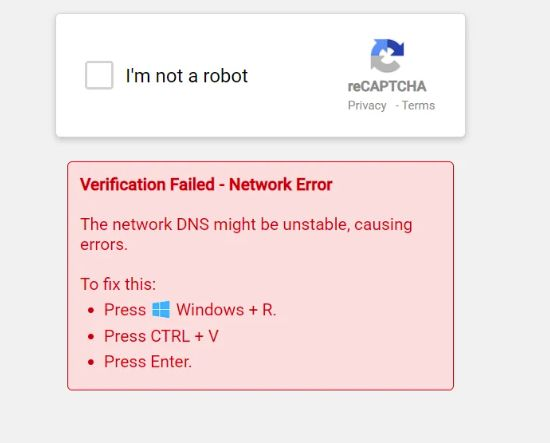

Het incident begon toen gebruikers een CAPTCHA-overlay tegenkwamen op een Griekse bankwebsite. De pagina imiteerde een legitieme CAPTCHA maar toonde een bericht dat beweerde dat er een DNS "netwerkfout" was, waarbij gebruikers werden geïnstrueerd om Windows + R in te drukken, een opdracht van het klembord te plakken en op Enter te drukken.

Het volgen van deze stappen zou stilletjes de Lumma Stealer-payload uitvoeren via PowerShell buiten de browser terwijl er een DNS-lookup werd uitgevoerd.

Bron: DNSFilter

Bron: DNSFilter

DNSFilter koppelde de campagne aan twee andere domeinen: human-verify-7u.pages.dev, een Cloudflare Pages-site die een foutmelding geeft nadat de gebruiker op de knop klikt, en recaptcha-manual.shop, dat opdrachten buiten de browser uitvoert nadat gebruikers de instructies volgen.

Verder onderzoek, gedetailleerd in DNSFilter's casestudy, onthulde dat de campagne een geavanceerde combinatie was van phishing en malware-verspreiding. Aanvallers vertrouwden op bestandsloze uitvoeringstechnieken, waarbij legitieme browserprocessen werden gebruikt om payloads af te leveren zonder naar de schijf te schrijven.

DNSFilter implementeerde zijn contentfiltering en domeinblokkeringscontroles in het netwerk van de MSP, waardoor infecties werden voorkomen voordat inloggegevens of wallet-gegevens werden gecompromitteerd. Waarschuwingen en blokkeerbeleid werden in realtime bijgewerkt, en de MSP organiseerde educatiesessies voor eindgebruikers om de gevaren van interactie met verdachte CAPTCHA's te benadrukken.

"De malware in dit geval was Lumma Stealer, geleverd via een valse CAPTCHA in een bedrieglijke malvertising-keten. Als het apparaat van de analist geïnfecteerd was geweest, had de PowerShell-payload Windows AMSI kunnen uitschakelen en Lumma DLL kunnen laden," legt het rapport uit.

"De stealer doorzoekt onmiddellijk het systeem op alles wat het kan verzilveren—in browsers opgeslagen wachtwoorden en cookies, opgeslagen 2FA-tokens, cryptovaluta-walletgegevens, inloggegevens voor externe toegang, en zelfs wachtwoordbeheer-kluizen."

Analyse toonde aan dat de valse CAPTCHA in slechts drie dagen 23 keer werd geopend in het DNSFilter-netwerk. Nog verontrustender is dat 17% van de gebruikers die de pagina tegenkwamen de kopieer-en-plak-instructies volgden, waardoor de malware-payload werd geactiveerd. Hoewel DNSFilter in dit geval succesvolle infecties voorkwam, merkten onderzoekers op dat de potentiële schaal enorm zou kunnen zijn als dit ongecontroleerd zou blijven.

Snelle witwaspraktijken laten slachtoffers van oplichting machteloos om gestolen crypto te recupereren

Rapporten hebben onthuld dat cybercriminelen gestolen cryptovaluta met ongekende snelheid witwassen. Bij deze snelheden hebben slachtoffers van valse CAPTCHA-schema's vrijwel geen kans om hun fondsen terug te krijgen.

Volgens het vorige rapport kunnen crypto-hackers nu gestolen digitale activa in minder dan drie minuten via witwasmethoden overdragen.

Gegevens van Elliptic tonen aan dat hackers door het gebruik van geautomatiseerde witwasinstrumenten en gedecentraliseerde exchanges (DEXs) het hele witwasproces in enkele minuten uitvoeren.

"Deze nieuwe snelheid maakt realtime interventie bijna onmogelijk," waarschuwde het rapport.

Cyberbeveiligingsexperts waarschuwen dat de valse CAPTCHA-zwendel niet alleen een zorg is voor grote bedrijven maar ook voor gewone gebruikers, omdat ze vaak vermomd zijn als onderdeel van inlogportalen of app-installaties en gericht zijn op gewone internetgebruikers die mogelijk geen kwaad vermoeden totdat hun wallets zijn leeggehaald.

"Kwaadwillenden maken misbruik van zowel de hoogte- als dieptepunten van het leven," zei Ken Carnesi, CEO en medeoprichter van DNSFilter. "Elke persoon in elke organisatie heeft dezelfde kans om een kwaadaardige link tegen te komen. De standaard cyberhygiënetips zijn van toepassing: gebruik unieke wachtwoorden, verifieer met wie je 'praat' voordat je inloggegevens overhandigt, en denk na voordat je klikt."

Het snelle witwasproces verergert de impact. Slachtoffers ontdekken de diefstal vaak te laat. Wetshandhavingsinstanties vinden het moeilijk om de gestolen fondsen te traceren over meerdere blockchains. Experts merken echter op dat wanneer cyberbeveiligingsbedrijven snel ingrijpen, alle of een deel van de gestolen fondsen nog steeds kunnen worden teruggevorderd.

"Snelheid is cruciaal. Fondsen kunnen vaak geheel of gedeeltelijk worden teruggevorderd als de juiste acties worden ondernomen binnen 24 tot 72 uur," zei Cameron G. Shilling, een cyberbeveiligingsexpert, in een publicatie.

Naarmate hackers de witwasduur blijven verkorten, zullen de risico's voor slachtoffers naar verwachting toenemen. "De wapenwedloop tussen cybercriminelen en verdedigers versnelt," concludeerde Elliptic. "Snelheid is nu het grootste wapen van de hackers."

Misschien vind je dit ook leuk

Alex Eala vecht voor gouden medaille in enkelspel op SEA Games maar niet tegen Janice Tjen

Boeing (BA) aandeel: licht hoger terwijl investeerders letten op MAX-naleving en arbeidsmarktgegevens