Хакеры выпускают коварное вредоносное ПО, которое крадет данные крипто кошельков через поддельную Captcha: отчет

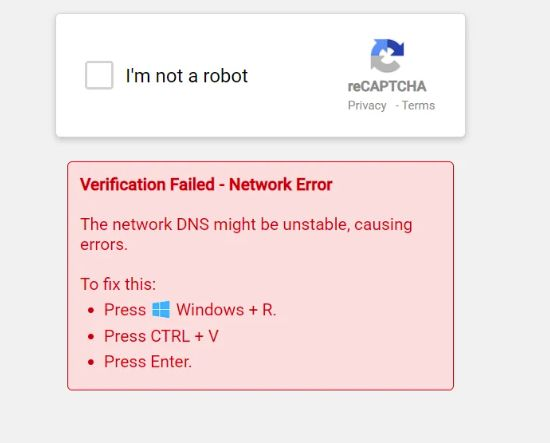

Новый исследовательский отчет, опубликованный DNSFilter, указывает на растущую угрозу для пользователей криптовалют от поддельных страниц CAPTCHA, которые используют обманчивые подсказки "Я не робот" для доставки вредоносного ПО, нацеленного на крипто кошельки.

Согласно DNSFilter, вредоносная активность была впервые обнаружена одним из клиентов поставщика управляемых услуг (MSP). То, что изначально казалось обычной проверкой CAPTCHA, на самом деле было попыткой развернуть Lumma Stealer, бесфайловый вредоносный штамм, способный похищать учетные данные, хранящиеся в браузере, и информацию о кошельке.

Хотя фильтрация контента DNSFilter успешно заблокировала атаку, исследователи компании отследили инфраструктуру, чтобы выявить более широкие закономерности скоординированных фишинговых усилий.

Поддельное мошенничество с CAPTCHA нацелено на пользователей греческих банков, доставляет Lumma Stealer через трюк с PowerShell

Инцидент начался, когда пользователи столкнулись с наложением CAPTCHA на греческом банковском сайте. Страница имитировала законную CAPTCHA, но отображала сообщение о "сетевой ошибке" DNS, инструктируя пользователей нажать Windows + R, вставить команду из буфера обмена и нажать Enter.

Следование этим шагам тихо выполнило бы полезную нагрузку Lumma Stealer через PowerShell вне браузера при выполнении поиска DNS.

Источник: DNSFilter

Источник: DNSFilter

DNSFilter связал кампанию с двумя другими доменами: human-verify-7u.pages.dev, сайтом Cloudflare Pages, который возвращает ошибку после нажатия пользователем на кнопку, и recaptcha-manual.shop, который выполняет команды вне браузера после того, как пользователи следуют подсказкам.

Дальнейшее расследование, подробно описанное в тематическом исследовании DNSFilter, показало, что кампания представляла собой сложное сочетание фишинга и доставки вредоносного ПО. Злоумышленники полагались на методы бесфайлового выполнения, используя законные процессы браузера для доставки полезной нагрузки без записи на диск.

DNSFilter развернул свои средства фильтрации контента и блокировки доменов по всей сети MSP, предотвращая заражения до того, как были скомпрометированы какие-либо учетные данные или данные кошелька. Оповещения и политики блокировки обновлялись в реальном времени, а MSP проводил образовательные сессии для конечных пользователей, чтобы усилить опасность взаимодействия с подозрительной CAPTCHA.

"Вредоносное ПО в этом случае было Lumma Stealer, доставленное через поддельную CAPTCHA в обманчивой цепочке вредоносной рекламы. Если бы устройство аналитика было заражено, полезная нагрузка PowerShell могла бы отключить Windows AMSI и загрузить Lumma DLL", - объясняет отчет.

"Похититель немедленно сканирует систему на предмет всего, что можно монетизировать — пароли и куки, хранящиеся в браузере, сохраненные токены 2FA, данные криптовалютного кошелька, учетные данные удаленного доступа и даже хранилища менеджеров паролей."

Анализ показал, что к поддельной CAPTCHA обращались 23 раза по всей сети DNSFilter всего за три дня. Более тревожно то, что 17% пользователей, столкнувшихся со страницей, следовали инструкциям по копированию и вставке, запуская попытку вредоносной нагрузки. Хотя DNSFilter предотвратил успешные заражения в этом случае, исследователи отметили потенциальный масштаб, если оставить это без контроля.

Быстрое отмывание денег оставляет жертв мошенничества бессильными вернуть украденную криптовалюту

Отчеты показали, что киберпреступники отмывают украденную криптовалюту с беспрецедентной скоростью. При таких темпах у жертв поддельных схем CAPTCHA практически нет шансов вернуть свои средства.

Согласно предыдущему отчету, крипто-хакеры теперь могут переводить украденные цифровые активы через сети отмывания денег менее чем за три минуты.

Данные Elliptic показывают, что, используя автоматизированные инструменты отмывания денег и децентрализованные биржи (DEX), хакеры выполняют весь процесс отмывания за считанные минуты.

"Эта новая скорость делает вмешательство в реальном времени практически невозможным", - предупреждает отчет.

Эксперты по кибербезопасности предупреждают, что поддельные мошенничества с CAPTCHA представляют опасность не только для крупных фирм, но и для обычных пользователей, поскольку они часто маскируются под часть порталов входа или установки приложений и нацелены на обычных пользователей интернета, которые могут не подозревать о нечестной игре, пока их кошельки не будут опустошены.

"Злоумышленники пользуются как взлетами, так и падениями жизни", - сказал Кен Карнези, генеральный директор и соучредитель DNSFilter. "Любой человек в любой организации имеет одинаковые шансы столкнуться со злонамеренной ссылкой. Применяются стандартные советы по кибергигиене: используйте уникальные пароли, проверяйте, с кем вы 'разговариваете', прежде чем передавать учетные данные, и думайте, прежде чем нажимать".

Быстрый процесс отмывания денег усугубляет воздействие. Жертвы часто обнаруживают кражу слишком поздно. Правоохранительным органам трудно отследить украденные средства по нескольким блокчейнам. Эксперты отмечают, однако, что когда фирмы по кибербезопасности вмешиваются оперативно, все или часть украденных средств все еще могут быть восстановлены.

"Скорость имеет решающее значение. Средства часто могут быть восстановлены полностью или частично, если правильные действия предприняты в течение 24-72 часов", - сказал Кэмерон Г. Шиллинг, эксперт по кибербезопасности, в публикации.

По мере того как хакеры продолжают сокращать время отмывания денег, ожидается, что риски для жертв будут расти. "Гонка вооружений между киберпреступниками и защитниками ускоряется", - заключил Elliptic. "Скорость теперь является величайшим оружием хакеров".

Вам также может быть интересно

CME Group расширяет криптодеривативы с фьючерсами на XRP и SOL с котировками по спотовым ценам

Согласно коэффициентам Polymarket, Биткоин с большей вероятностью вернется к отметке 80 000$ прежде чем достигнет 150 000$