ZachXBT: Після реверсивного зламу обладнання північнокорейських хакерів я зрозумів їхній "режим роботи"

Від ZachXBT

Упорядковано Azuma, Daily Planet

Примітка редактора: північнокорейські хакери завжди були серйозною загрозою для ринку криптовалют. У минулому жертви та фахівці з безпеки галузі могли лише робити висновки про моделі поведінки північнокорейських хакерів шляхом зворотної інженерії пов'язаних інцидентів безпеки. Однак вчора відомий ончейн детектив ZachXBT у нещодавньому твіті послався на розслідування та аналіз білого хакера, який зламав північнокорейських хакерів. Цей проактивний аналіз вперше розкриває методи роботи північнокорейських хакерів, потенційно надаючи позитивні ідеї для превентивних заходів безпеки для галузевих проектів.

Нижче наведено повний текст ZachXBT, упорядкований Odaily Planet Daily.

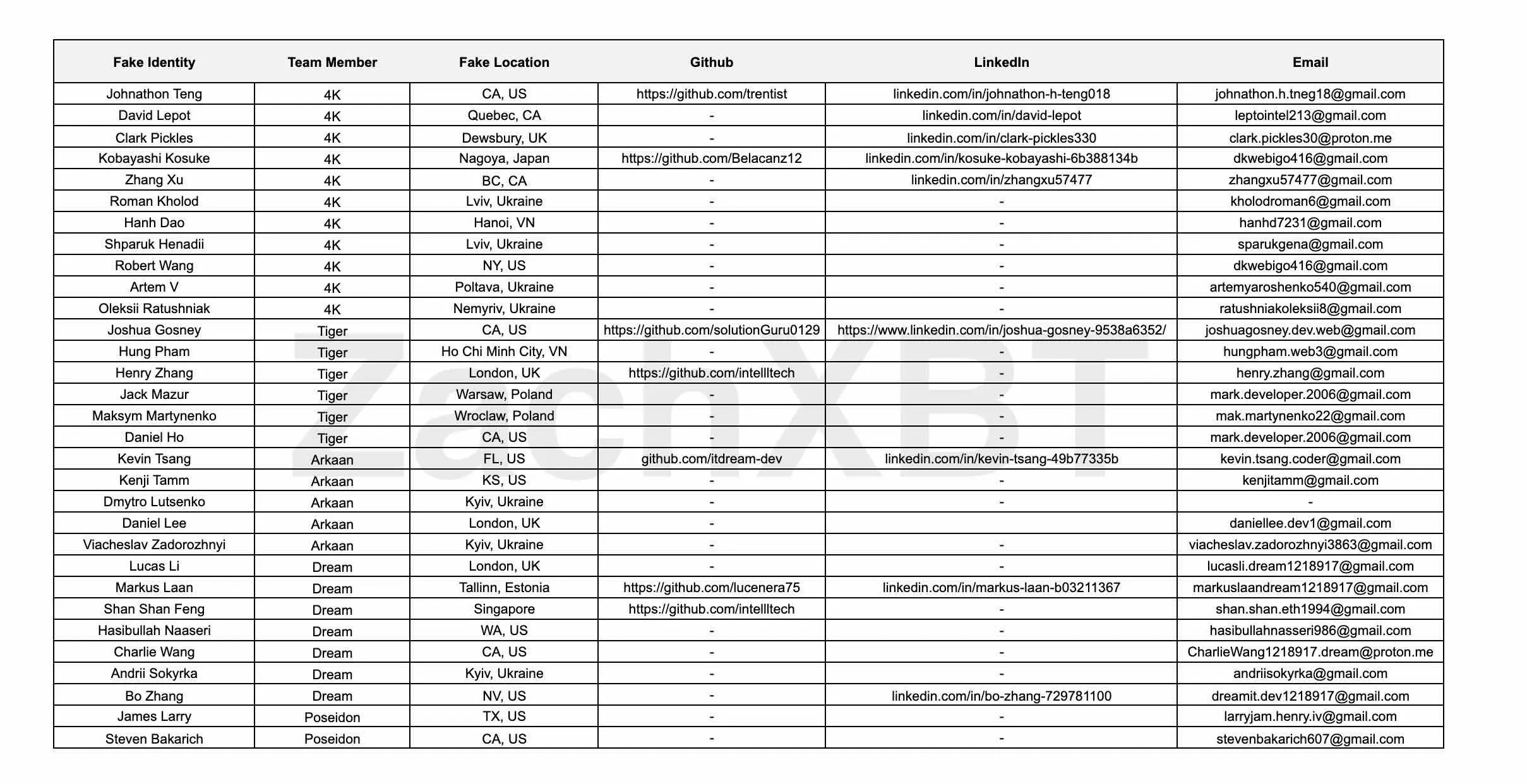

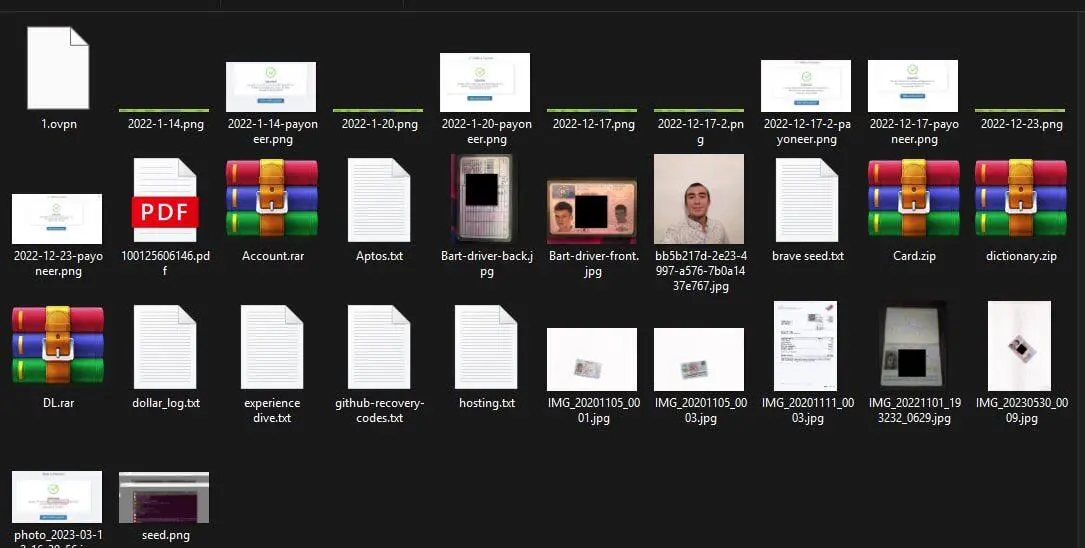

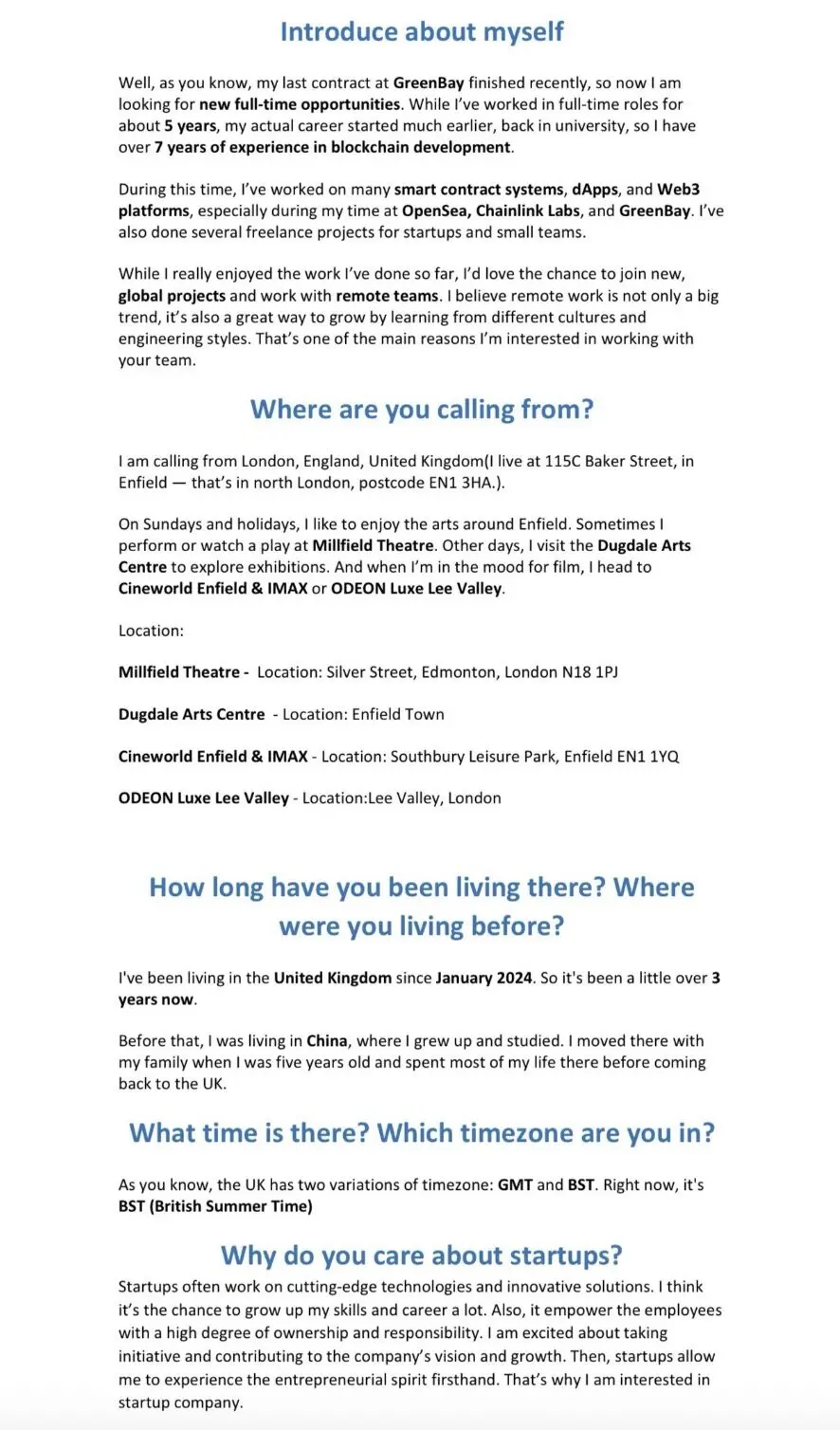

Анонімний хакер нещодавно зламав пристрій північнокорейського ІТ-працівника, розкривши, як технічна команда з п'яти осіб керувала понад 30 фальшивими особистостями, використовуючи підроблені державні посвідчення особи та куплені акаунти Upwork і LinkedIn для проникнення в різні проекти розробки.

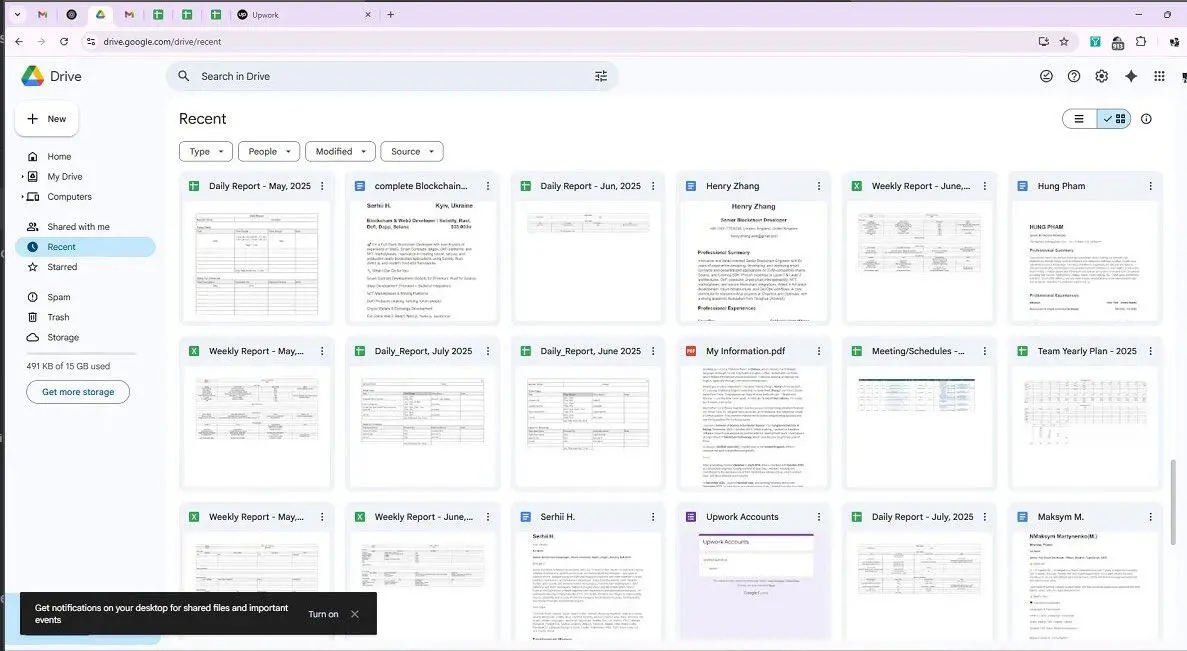

Слідчі отримали дані Google Drive, профілі браузера Chrome та скріншоти пристрою, які показали, що команда активно використовувала інструменти Google для координації робочих графіків, призначення завдань та управління бюджетами, при цьому всі комунікації велися англійською мовою.

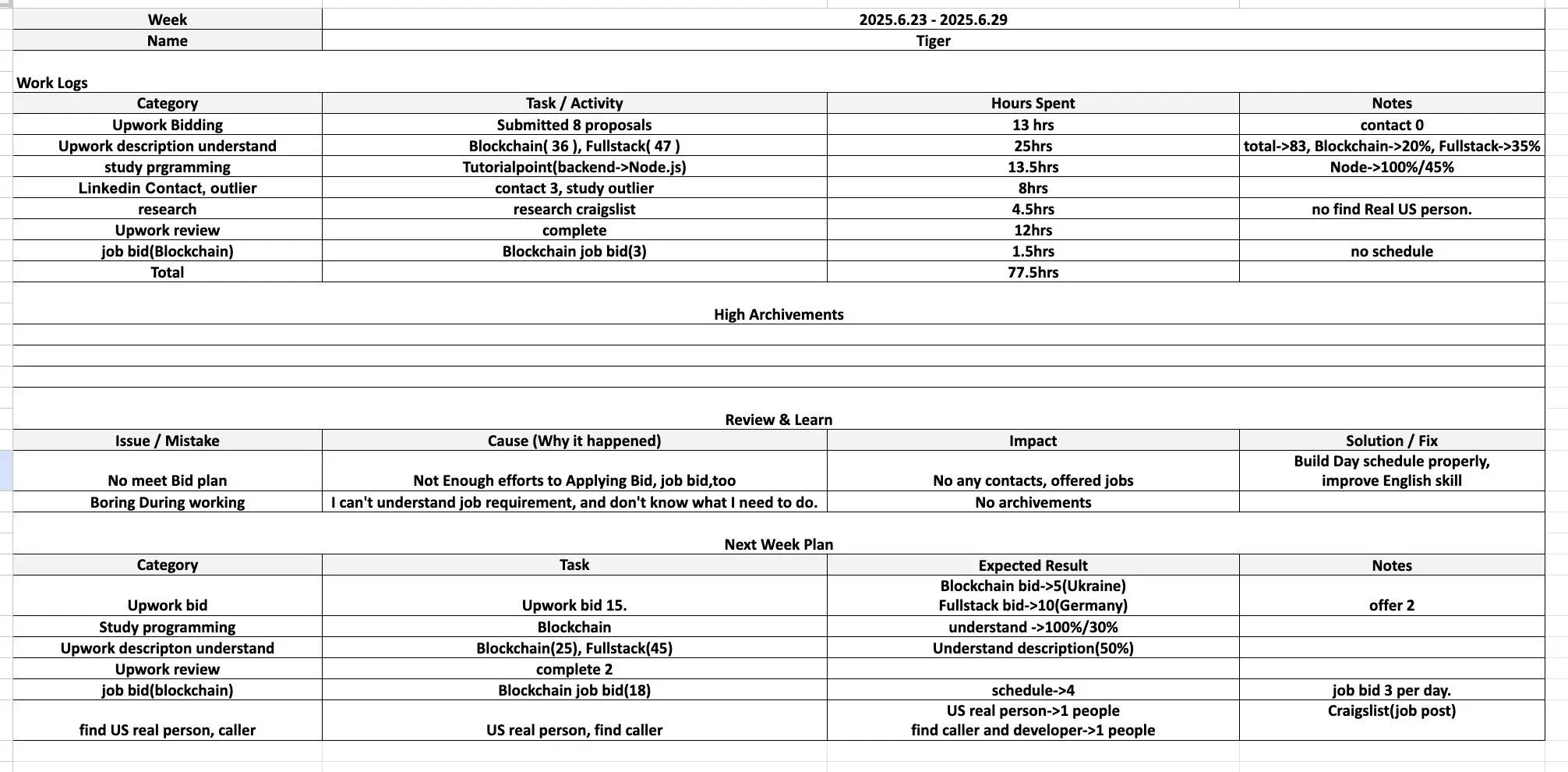

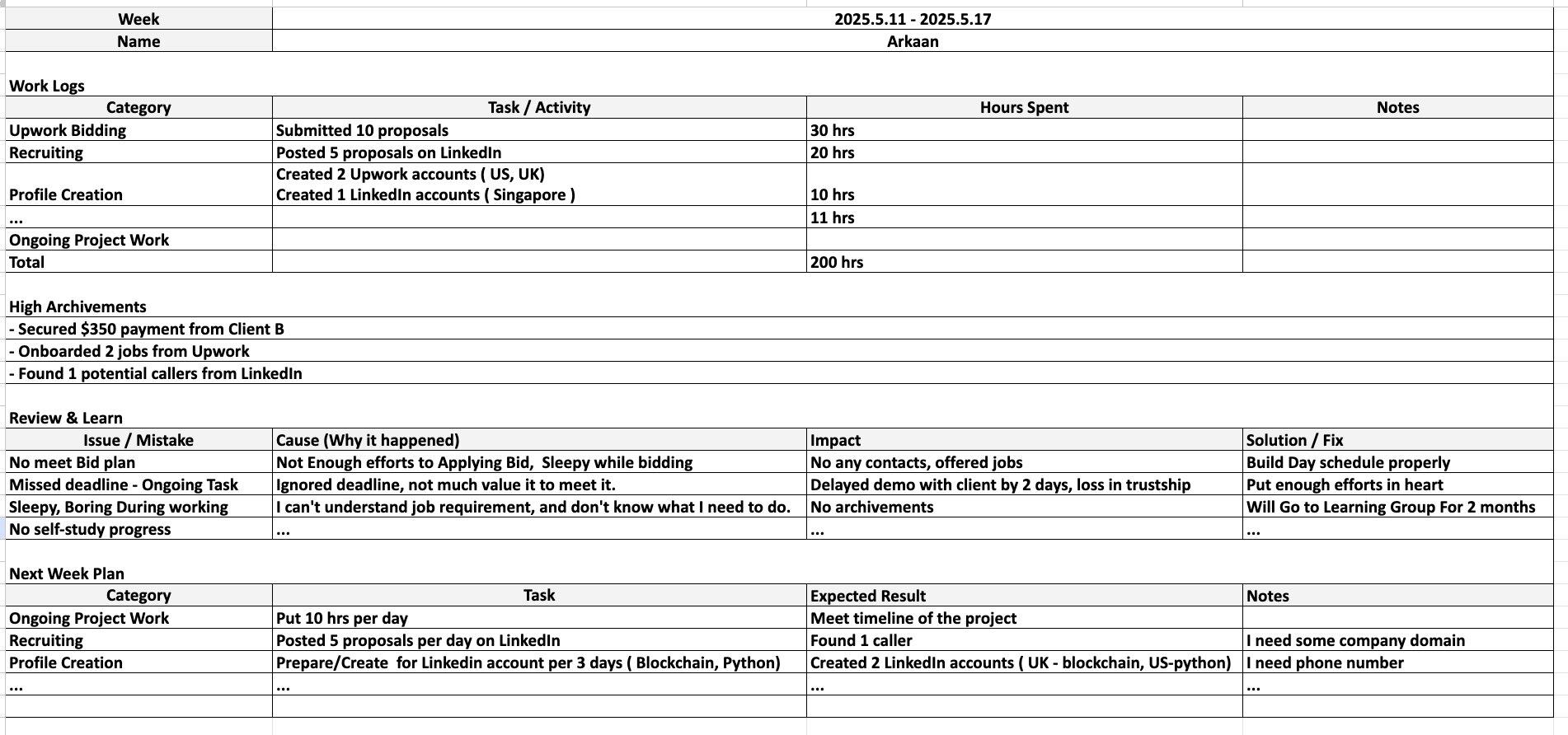

Щотижневий звіт за 2025 рік розкрив робочі моделі хакерської команди та труднощі, з якими вони стикалися. Наприклад, один із членів скаржився на "нерозуміння вимог до роботи та незнання, що робити", але відповідним рішенням було "присвятити себе і працювати старанніше".

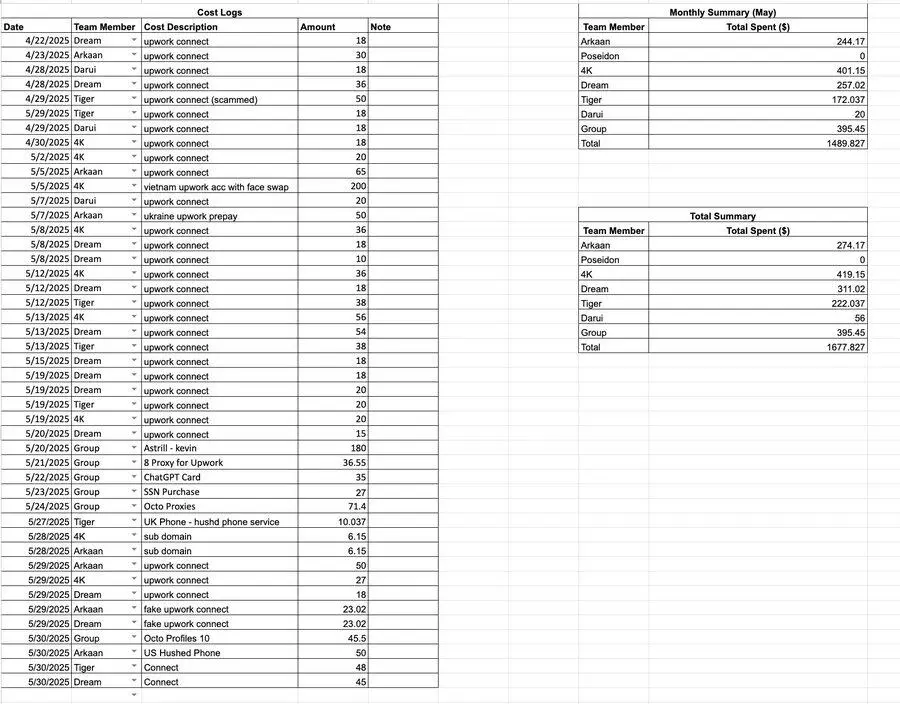

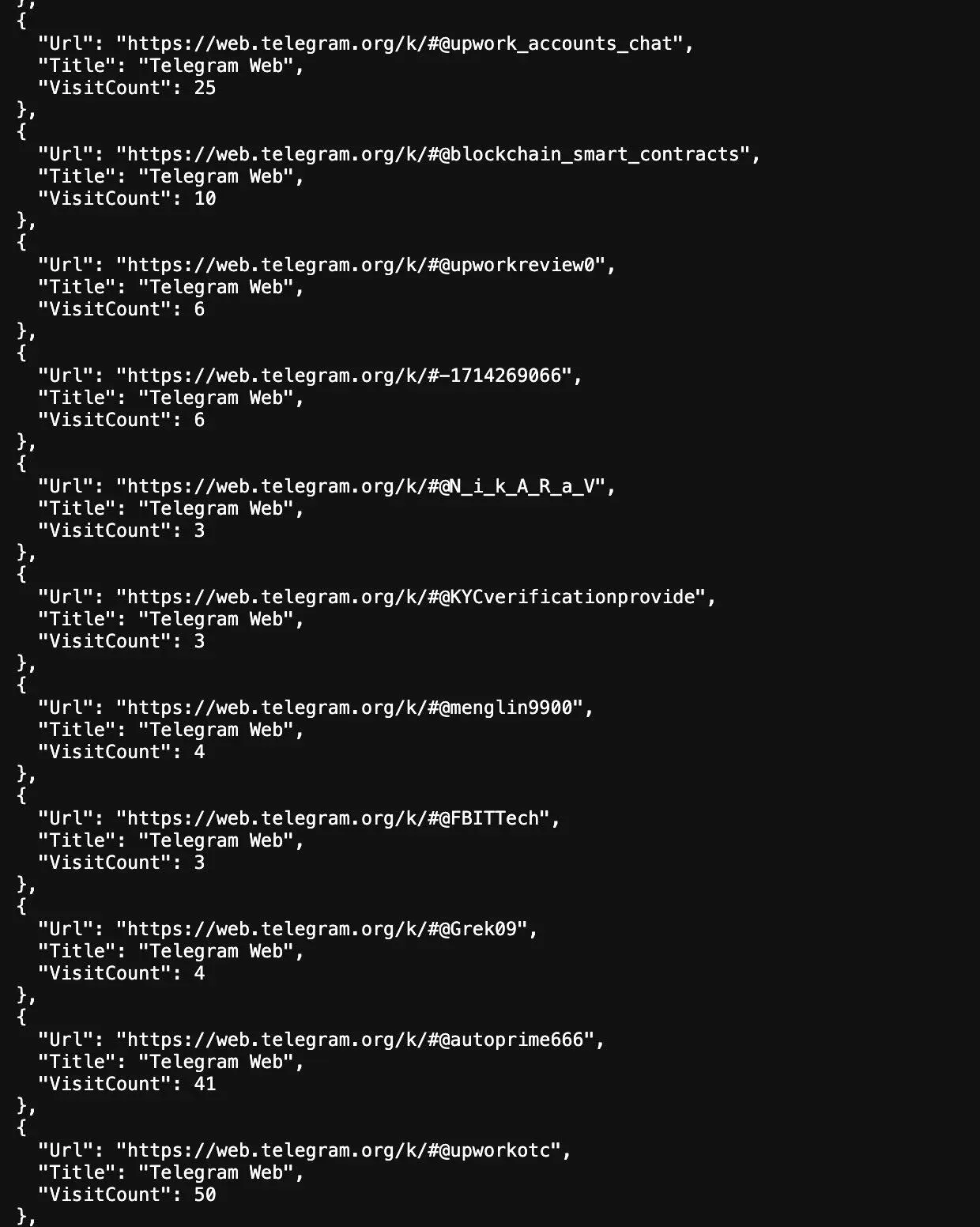

Детальні записи витрат показують, що їхні статті витрат включають купівлю номерів соціального страхування (SSN), транзакції з акаунтами Upwork і LinkedIn, оренду телефонних номерів, підписку на послуги ШІ, оренду комп'ютерів та купівлю послуг VPN/проксі.

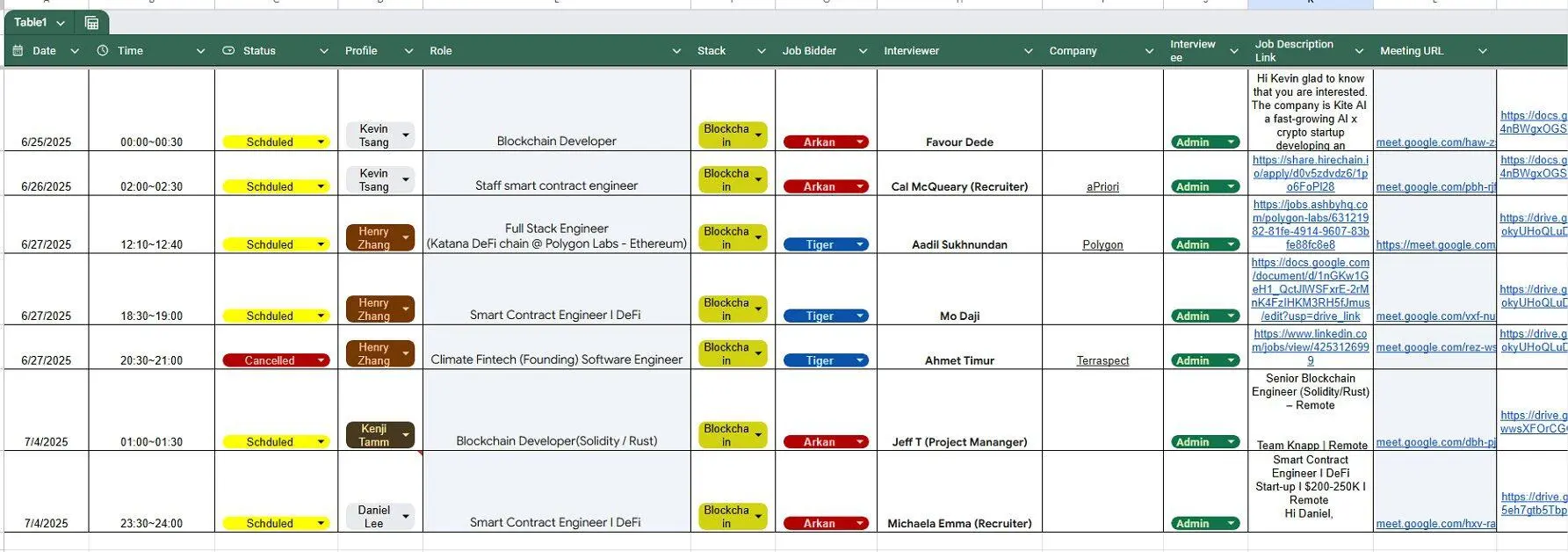

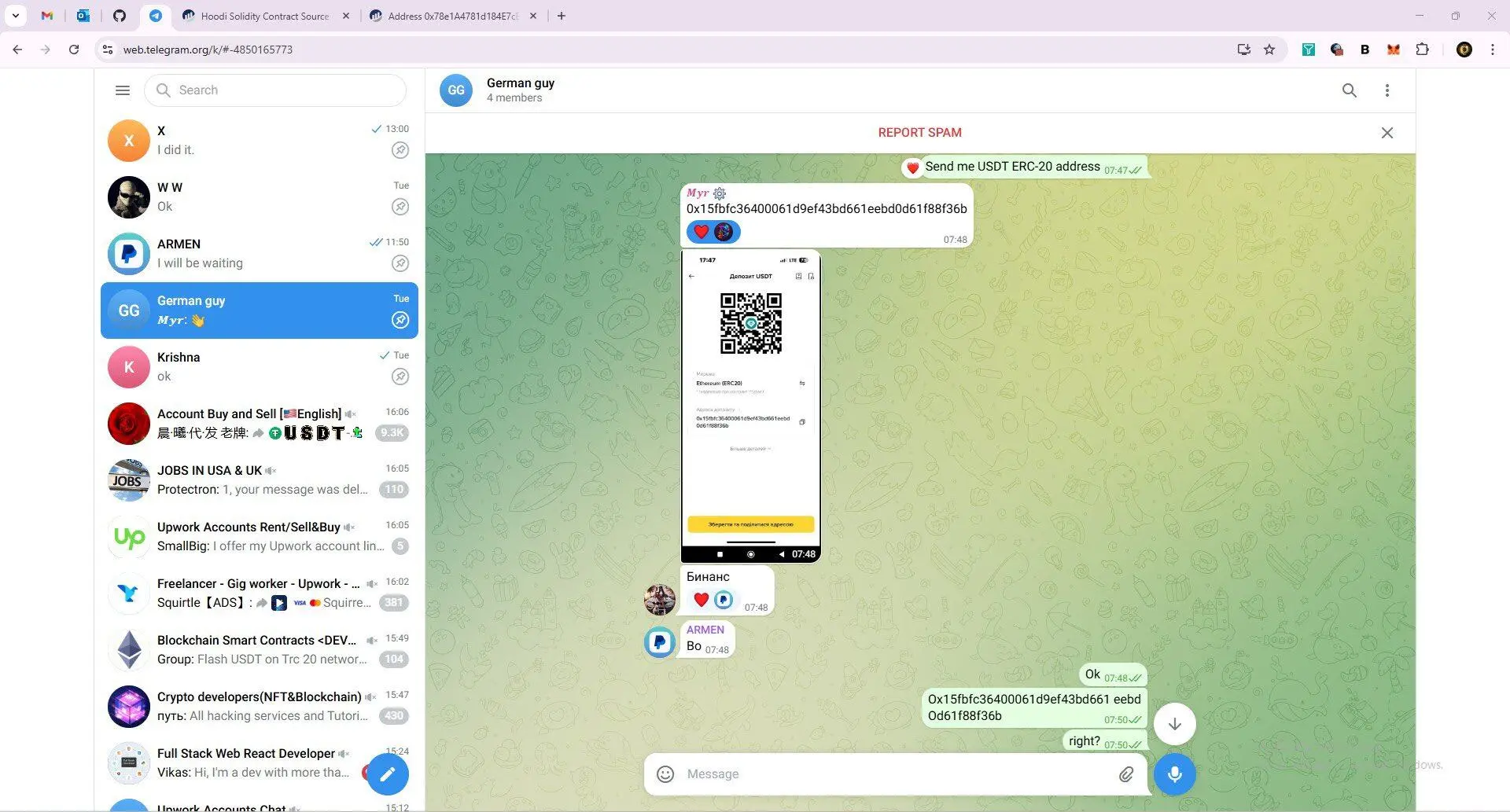

Одна електронна таблиця детально описувала розклад і сценарії для зустрічей, у яких брав участь вигаданий "Генрі Чжан". Процес показав, що ці північнокорейські ІТ-працівники спочатку купували акаунти Upwork і LinkedIn, орендували комп'ютерне обладнання, а потім виконували аутсорсингову роботу за допомогою інструменту віддаленого керування AnyDesk.

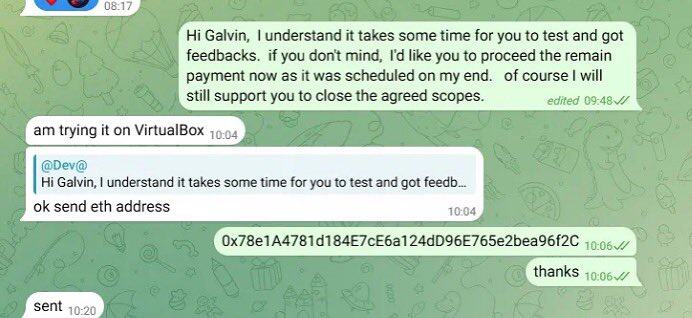

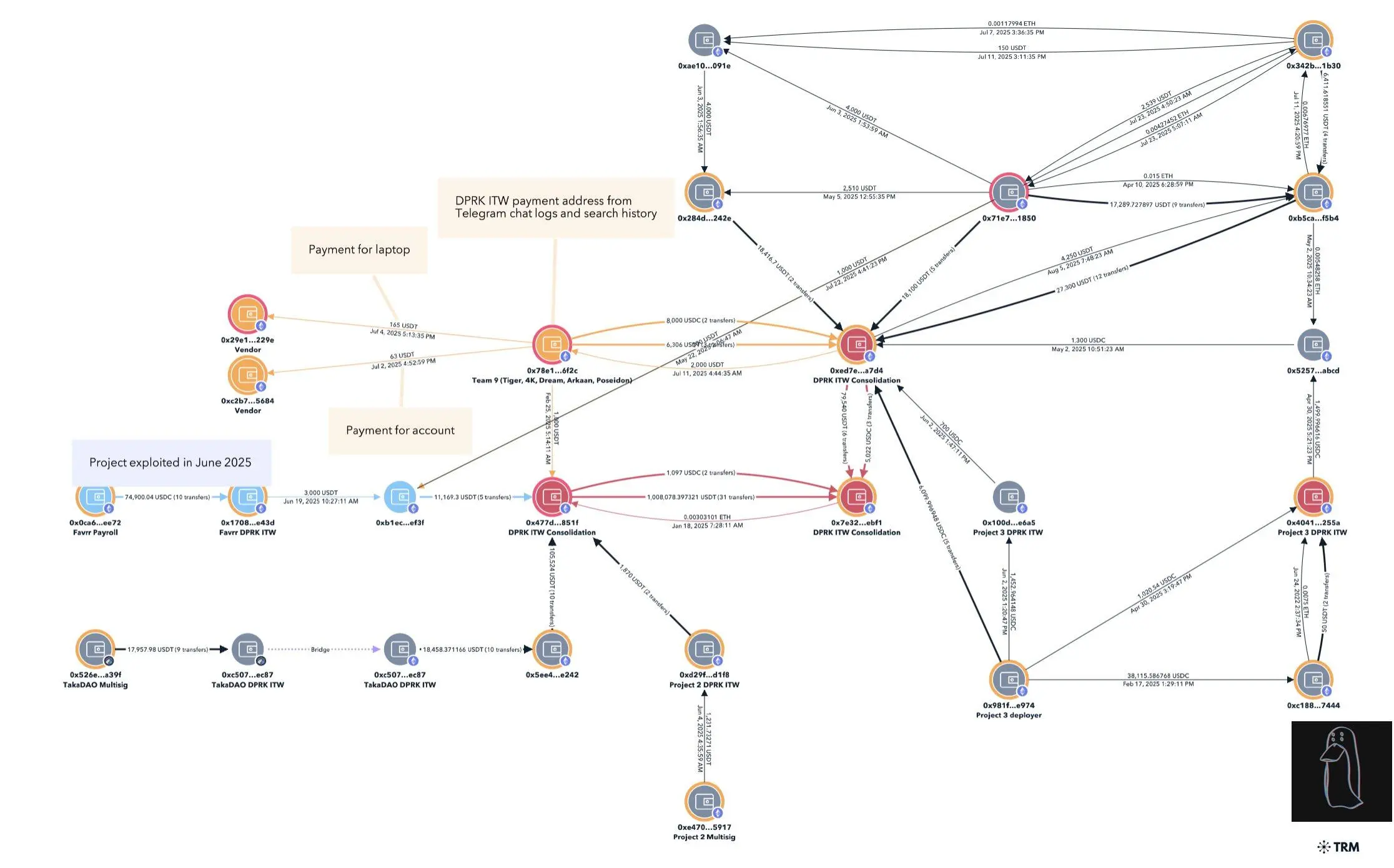

Одна з адрес гаманця, яку вони використовують для відправки та отримання коштів:

0x78e1a4781d184e7ce6a124dd96e765e2bea96f2c;

Ця адреса тісно пов'язана з атакою на протокол Favrr на суму $680 000 у червні 2025 року. Пізніше було підтверджено, що його CTO та інші розробники були північнокорейськими ІТ-працівниками з підробленими обліковими даними. Ця адреса також використовувалася для ідентифікації північнокорейського ІТ-персоналу, залученого до інших проектів проникнення.

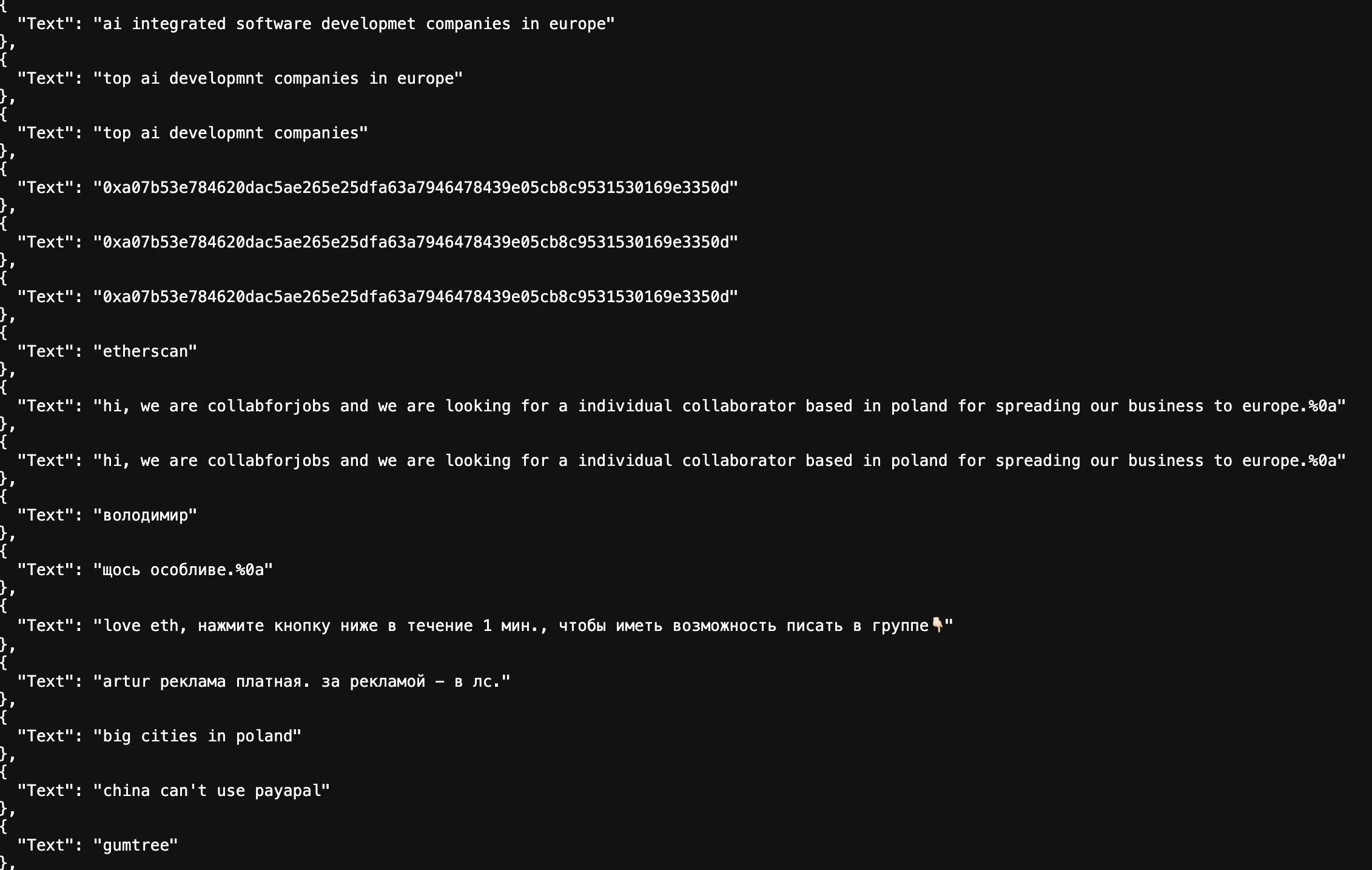

Команда також знайшла наступні ключові докази в їхніх записах пошуку та історії браузера.

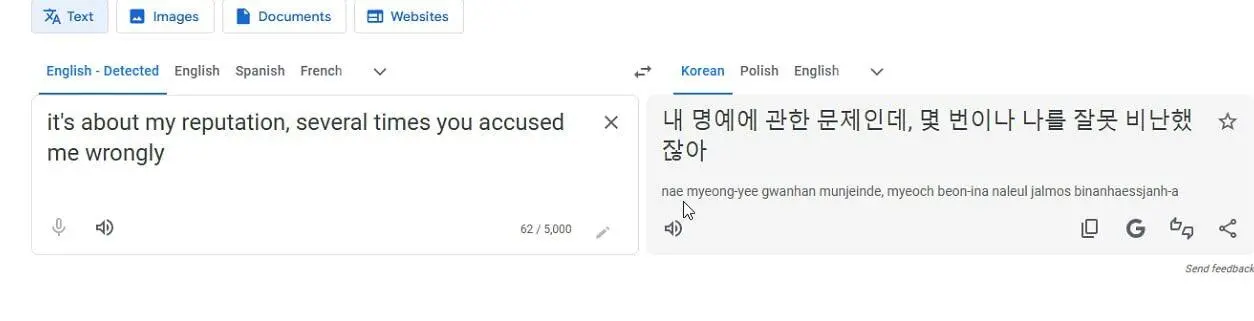

Можна запитати: "Як ми можемо бути впевнені, що вони з Північної Кореї?" Окрім усіх шахрайських документів, детально описаних вище, їхня історія пошуку також показує, що вони часто використовують Google Translate і перекладають корейською мовою, використовуючи російську IP-адресу.

На даний момент основні проблеми для підприємств у запобіганні діяльності північнокорейських ІТ-працівників такі:

- Відсутність систематичної співпраці: існує відсутність ефективних механізмів обміну інформацією та співпраці між постачальниками платформних послуг та приватними підприємствами;

- Нагляд роботодавця: команди з найму часто стають оборонними після отримання попереджень про ризики або навіть відмовляються співпрацювати з розслідуваннями;

- Вплив чисельної переваги: хоча його технічні засоби не є складними, він продовжує проникати на глобальний ринок праці завдяки своїй величезній базі шукачів роботи;

- Канали конвертації коштів: платіжні платформи, такі як Payoneer, часто використовуються для конвертації доходу у фіатній валюті від розробки в криптовалюту;

Я багато разів представляв індикатори, на які потрібно звернути увагу. Якщо вас це цікавить, ви можете переглянути мої історичні твіти. Я не буду повторювати їх тут.

Вам також може сподобатися

Ціна SOL відстає від ширшого ринку альткоїнів: чи минули золоті часи Solana?

Американські біткойн-ETF зафіксували приплив коштів у розмірі $457 мільйонів