Хакери випускають підступне шкідливе програмне забезпечення, яке викрадає дані криптовалютного гаманця через фальшиву Captcha: звіт

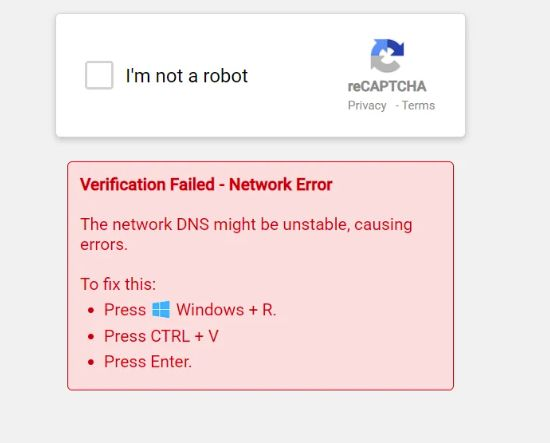

Новий дослідницький звіт, опублікований DNSFilter, вказує на зростаючу загрозу для користувачів криптовалют від фальшивих сторінок CAPTCHA, які використовують оманливі підказки "Я не робот" для доставки шкідливого програмного забезпечення, націленого на крипто гаманці.

За даними DNSFilter, шкідлива активність була вперше виявлена одним із клієнтів постачальника керованих послуг (MSP). Те, що спочатку здавалося звичайною перевіркою CAPTCHA, насправді було спробою розгорнути Lumma Stealer, безфайлове шкідливе програмне забезпечення, здатне викрадати збережені в браузері облікові дані та інформацію про гаманець.

Хоча фільтрація контенту DNSFilter успішно заблокувала атаку, його дослідники простежили інфраструктуру, щоб виявити ширші закономірності скоординованих фішингових зусиль.

Шахрайство з фальшивою CAPTCHA націлене на користувачів грецьких банків, доставляє Lumma Stealer через трюк PowerShell

Інцидент почався, коли користувачі зіткнулися з накладенням CAPTCHA на грецькому банківському сайті. Сторінка імітувала легітимну CAPTCHA, але відображала повідомлення про "помилку мережі" DNS, інструктуючи користувачів натиснути Windows + R, вставити команду з буфера обміну та натиснути Enter.

Виконання цих кроків тихо запускало корисне навантаження Lumma Stealer через PowerShell поза браузером під час виконання пошуку DNS.

Джерело: DNSFilter

Джерело: DNSFilter

DNSFilter пов'язав кампанію з двома іншими доменами: human-verify-7u.pages.dev, сайтом Cloudflare Pages, який повертає помилку після натискання кнопки користувачем, і recaptcha-manual.shop, який виконує команди поза браузером після того, як користувачі слідують підказкам.

Подальше розслідування, детально описане в тематичному дослідженні DNSFilter, показало, що кампанія була складним поєднанням фішингу та доставки шкідливого програмного забезпечення. Зловмисники покладалися на методи безфайлового виконання, використовуючи легітимні процеси браузера для доставки корисного навантаження без запису на диск.

DNSFilter розгорнув свої засоби фільтрації контенту та блокування доменів у мережі MSP, запобігаючи зараженням до того, як будь-які облікові дані або дані гаманця були скомпрометовані. Сповіщення та політики блокування оновлювалися в режимі реального часу, а MSP проводив навчальні сесії для кінцевих користувачів, щоб підкреслити небезпеку взаємодії з підозрілою CAPTCHA.

"Шкідливе програмне забезпечення в цій події було Lumma Stealer, доставлене через фальшиву CAPTCHA в оманливому ланцюжку шкідливої реклами. Якби пристрій аналітика був заражений, корисне навантаження PowerShell могло б відключити Windows AMSI і завантажити Lumma DLL", - пояснюється в звіті.

"Викрадач негайно сканує систему на наявність всього, що можна монетизувати - паролі та файли cookie, збережені в браузері, збережені токени 2FA, дані криптовалютного гаманця, облікові дані віддаленого доступу і навіть сховища менеджерів паролів."

Аналіз показав, що до фальшивої CAPTCHA було здійснено доступ 23 рази в мережі DNSFilter лише за три дні. Ще більш тривожним є те, що 17% користувачів, які зіткнулися зі сторінкою, слідували інструкціям копіювання та вставки, запускаючи спробу корисного навантаження шкідливого програмного забезпечення. Хоча DNSFilter запобіг успішним зараженням у цьому випадку, дослідники відзначили потенційний масштаб, якщо залишити це без контролю.

Швидке відмивання залишає жертв шахрайства безсилими повернути вкрадену криптовалюту

Звіти показали, що кіберзлочинці відмивають вкрадену криптовалюту з безпрецедентною швидкістю. При таких темпах жертви схем фальшивої CAPTCHA практично не мають шансів повернути свої кошти.

Згідно з попереднім звітом, хакери криптовалют тепер можуть переказувати вкрадені цифрові активи через мережі відмивання менш ніж за три хвилини.

Дані Elliptic показують, що використовуючи автоматизовані інструменти відмивання та децентралізовані біржі (DEX), хакери виконують весь процес відмивання за лічені хвилини.

"Ця нова швидкість робить втручання в режимі реального часу практично неможливим", - попереджає звіт.

Експерти з кібербезпеки попереджають, що шахрайства з фальшивою CAPTCHA є проблемою не лише для великих фірм, але й для звичайних користувачів, оскільки вони часто маскуються під частину порталів входу або встановлення додатків і націлені на звичайних користувачів інтернету, які можуть не підозрювати про нечесну гру, доки їхні гаманці не будуть спустошені.

"Зловмисники користуються як злетами, так і падіннями життя", - сказав Кен Карнесі, генеральний директор і співзасновник DNSFilter. "Будь-яка людина в будь-якій організації має однаковий шанс зіткнутися зі шкідливим посиланням. Застосовуються стандартні поради з кібергігієни: використовуйте унікальні паролі, перевіряйте, з ким ви "розмовляєте", перш ніж передавати облікові дані, і думайте, перш ніж натискати".

Швидкий процес відмивання погіршує вплив. Жертви часто виявляють крадіжку занадто пізно. Правоохоронним органам важко відстежувати вкрадені кошти через кілька блокчейнів. Експерти зазначають, однак, що коли фірми з кібербезпеки втручаються оперативно, всі або частина вкрадених коштів все ще можуть бути повернуті.

"Швидкість має вирішальне значення. Кошти часто можуть бути повернуті повністю або частково, якщо належні дії вжиті протягом 24-72 годин", - сказав Камерон Г. Шиллінг, експерт з кібербезпеки, у публікації.

Оскільки хакери продовжують скорочувати час відмивання, очікується, що ризики для жертв зростатимуть. "Гонка озброєнь між кіберзлочинцями та захисниками прискорюється", - підсумував Elliptic. "Швидкість тепер є найбільшою зброєю хакерів".

Вам також може сподобатися

Оператор платіжної системи PayPal вирішив створити власний банк

Agnico Eagle оголошує про додаткову інвестицію в Osisko Metals Incorporated