朝鲜黑客在新的"EtherHiding"活动中将区块链武器化

朝鲜正在出现一种新的网络威胁,其国家支持的黑客正在尝试将恶意代码直接嵌入区块链网络中。

谷歌威胁情报组(GTIG)于10月17日报告称,这种被称为EtherHiding的技术,标志着黑客在去中心化系统中隐藏、分发和控制恶意软件方式的新演变。

什么是EtherHiding?

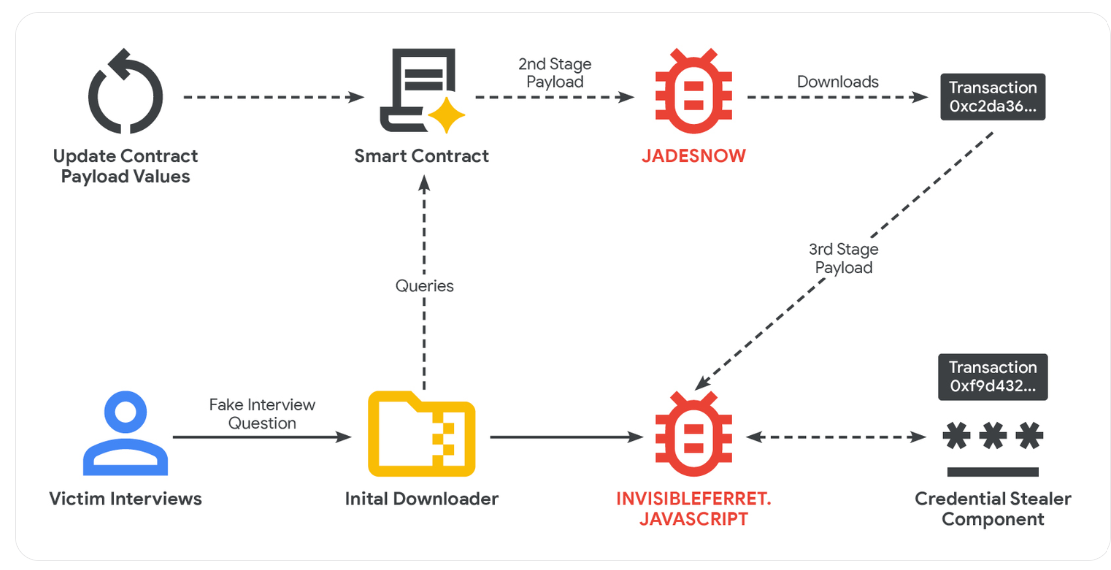

GTIG解释说,EtherHiding允许攻击者通过使用智能合约和以太坊、BNB智能链等公共区块链存储恶意负载来武器化它们。

一旦代码上传到这些去中心化账本,由于其不可变性,删除或阻止它几乎变得不可能。

实际上,黑客会入侵合法的WordPress网站,通常是通过利用未修补的漏洞或被盗的凭证。

获取访问权限后,他们会在网站代码中插入几行JavaScript——被称为"加载器"。当访问者打开受感染的页面时,加载器会悄悄连接到区块链并从远程服务器检索恶意软件。

BNB链和以太坊上的EtherHiding。来源:谷歌威胁情报组

BNB链和以太坊上的EtherHiding。来源:谷歌威胁情报组

GTIG指出,这种攻击通常不会留下可见的交易痕迹,并且几乎不需要费用,因为它发生在链下。这本质上允许攻击者不被发现地操作。

值得注意的是,GTIG将EtherHiding的首次出现追溯到2023年9月,当时它出现在一个名为CLEARFAKE的活动中,该活动通过假冒的浏览器更新提示欺骗用户。

如何防止攻击

网络安全研究人员表示,这一策略标志着朝鲜数字战略的转变,从仅仅窃取加密货币到使用区块链本身作为隐形武器。

公民实验室的高级研究员John Scott-Railton将EtherHiding描述为"早期阶段实验"。他警告说,将其与人工智能驱动的自动化相结合可能使未来的攻击更难被检测到。

考虑到朝鲜攻击者的高度多产,这种新的攻击载体可能对加密货币行业产生严重影响。

TRM Labs的数据显示,与朝鲜有关联的组织仅在今年就已经窃取了超过15亿美元的加密资产。调查人员认为,这些资金帮助资助了平壤的军事计划和规避国际制裁的努力。

鉴于此,GTIG建议加密货币用户通过阻止可疑下载和限制未授权的网络脚本来降低风险。该组织还敦促安全研究人员识别并标记嵌入区块链网络中的恶意代码。

您可能也会喜欢

Egrag Crypto: XRP 可能即将迎来 $14-$16 目标价位,前提是这一结构得以实现

白宫反击右翼网红加剧MAGA阵营分裂