警惕:新型"DeadLock"勒索软件利用Polygon智能合约保持隐匿

网络安全研究人员对一种新发现的名为DeadLock的勒索软件变种越来越感兴趣,该软件滥用Polygon智能合约来悄悄地维护其基础设施并绕过传统检测工具,正如威胁情报公司Group-IB最近的一份报告所描述的那样。

DeadLock首次出现于2025年7月,到目前为止基本上一直处于低调状态,因为它没有公开的联盟计划,没有数据泄露网站,并且其受害者与相对较少的确认受害者有关联。

然而,这种特征掩盖了一种技术上更复杂的策略,研究人员认为这显示了网络犯罪分子利用公共区块链进行犯罪目的方式的更全球性变化。

DeadLock如何在Polygon智能合约中隐藏勒索软件基础设施

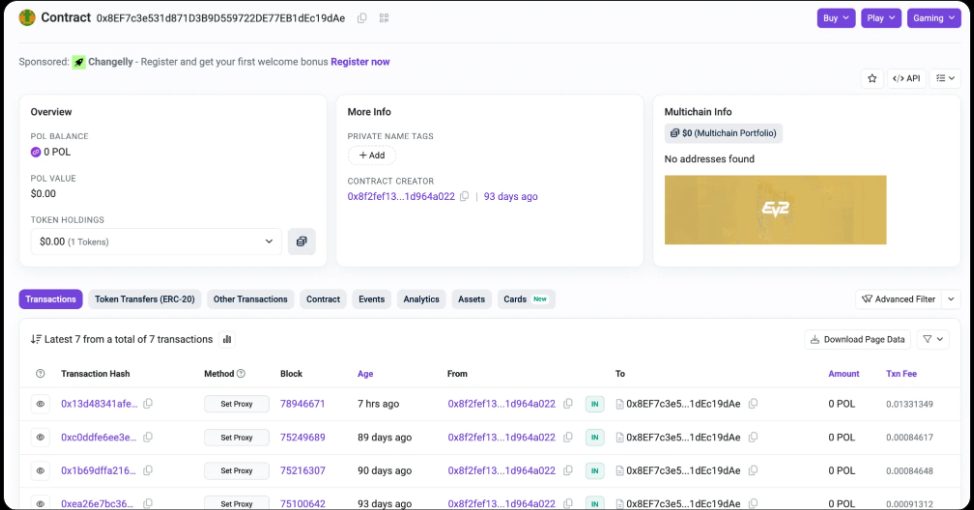

Group-IB的分析显示,DeadLock使用部署在Polygon网络上的智能合约来存储和轮换代理服务器地址。

这些代理充当受感染系统与勒索软件操作者之间的中介,允许命令和控制流量转移端点,而无需依赖可能被扣押或封锁的集中式基础设施。

通过查询智能合约,恶意软件通过简单的读取操作检索当前代理地址,这不会留下明显的交易痕迹,也不会产生网络成本。

研究人员表示,这种技术与去年披露的早期活动(如EtherHiding)如出一辙,朝鲜威胁行为者使用以太坊区块链来隐藏和分发恶意软件载荷。

在这两种情况下,公共和去中心化账本都被转变为防御者难以干扰的弹性通信渠道。DeadLock对Polygon的使用扩展了这一概念,将代理管理直接嵌入智能合约中,使攻击者能够按需更新基础设施。

来源:Group-IB

来源:Group-IB

一旦部署,DeadLock会加密文件并附加".dlock"扩展名,更改系统图标,并用勒索指令替换受害者的壁纸。

随着时间的推移,该团伙的勒索信息不断演变,早期样本仅提及文件加密,而后来的版本明确声明敏感数据已被盗,并威胁如果不付款就出售数据。

最新的勒索信息还承诺提供"附加服务",包括说明网络是如何被攻破的,以及保证受害者不会再次成为目标。

这种勒索软件不仅锁定文件——还开启与黑客的聊天

Group-IB识别出至少三个来自2025年中期的不同DeadLock样本,每个样本都显示出策略的逐步变化。

对相关PowerShell脚本的分析表明,该恶意软件会积极禁用非必要服务,删除卷影副本以防止恢复,并将一组有限的进程列入白名单,特别包括AnyDesk

调查人员认为AnyDesk在攻击期间被用作主要的远程访问工具,这一发现与单独的数字取证调查一致。

DeadLock操作的一个关键要素是在受感染系统上放置的HTML文件,该文件嵌入了加密的会话消息界面。受害者可以通过此文件直接与攻击者通信,无需安装额外软件。

嵌入的JavaScript从Polygon智能合约检索代理地址,然后通过这些服务器将加密消息路由到由勒索软件操作者控制的会话ID。

交易分析显示,同一个钱包创建了多个相同的智能合约,并通过调用标记为"setProxy"的功能反复更新代理地址。

该钱包在合约部署前不久通过与交易所相关的地址获得资金,表明这是有预谋的准备。

对这些交易的历史追踪使防御者能够重建过去的代理基础设施,尽管去中心化设计使快速关闭行动变得复杂。

这一发现是与加密货币相关网络犯罪整体增加的一部分,截至2025年12月初,超过34亿美元被黑客攻击和漏洞利用窃取,其中与国家有关的朝鲜团伙占总额的20多亿美元。

您可能也会喜欢

最疯狂的以太坊 L2: AI agents 自发组织构建的 L2

最疯狂的以太坊 L2: AI agents 自发组织构建的 L2