駭客釋出惡意軟體通過假驗證碼竊取加密錢包數據:報告

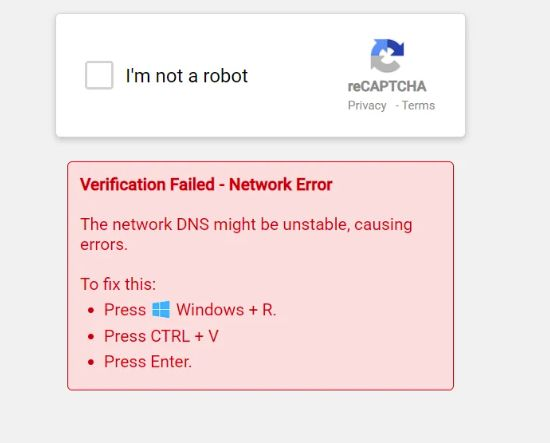

DNSFilter發布的一項新研究簡報指出,加密貨幣用戶面臨來自假冒CAPTCHA頁面的威脅日益增加,這些頁面使用欺騙性的"我不是機器人"提示來傳遞針對加密錢包的惡意軟體。

根據DNSFilter的說明,這種惡意活動最初是由其託管服務提供商(MSP)客戶之一發現的。最初看似例行的CAPTCHA驗證,實際上是試圖部署Lumma Stealer,這是一種無檔案惡意軟體,能夠竊取瀏覽器存儲的憑證和錢包資訊。

雖然DNSFilter的內容過濾成功阻止了攻擊,但其研究人員追蹤了基礎設施,揭示了更廣泛的協調網路釣魚行為模式。

假冒CAPTCHA詐騙針對希臘銀行用戶,通過PowerShell技巧傳遞Lumma Stealer

事件始於用戶在希臘銀行網站上遇到CAPTCHA覆蓋層。該頁面模仿合法CAPTCHA,但顯示一條聲稱DNS"網路錯誤"的訊息,指示用戶按下Windows + R,從剪貼板粘貼命令,然後按Enter。

按照這些步驟會在執行DNS查詢的同時,通過PowerShell在瀏覽器外靜默執行Lumma Stealer負載。

來源:DNSFilter

來源:DNSFilter

DNSFilter將這次活動與另外兩個域名聯繫起來:human-verify-7u.pages.dev,一個用戶點擊按鈕後返回錯誤的Cloudflare Pages網站,以及recaptcha-manual.shop,用戶按照提示後在瀏覽器外執行命令。

DNSFilter案例研究中詳述的進一步調查顯示,這次活動是網路釣魚和惡意軟體傳遞的複雜組合。攻擊者依賴無檔案執行技術,使用合法的瀏覽器程序傳遞負載,而無需寫入磁碟。

DNSFilter在MSP的網路中部署了內容過濾和域名阻止控制,在任何憑證或錢包數據被洩露前防止感染。警報和阻止策略實時更新,MSP還進行了終端用戶教育課程,強調與可疑CAPTCHA互動的危險。

"這次事件中的惡意軟體是Lumma Stealer,通過欺騙性惡意廣告鏈中的假冒CAPTCHA傳遞。如果分析師的設備被感染,PowerShell負載可能會禁用Windows AMSI並加載Lumma DLL,"報告解釋道。

"這個竊取工具會立即掃描系統中任何可變現的內容—瀏覽器存儲的密碼和Cookie、保存的2FA令牌、加密貨幣錢包數據、遠程訪問憑證,甚至密碼管理器保險庫。"

分析顯示,在短短三天內,假冒CAPTCHA在DNSFilter網路中被訪問了23次。更令人擔憂的是,17%遇到該頁面的用戶按照其複製粘貼指示操作,觸發了惡意軟體負載嘗試。雖然DNSFilter在這種情況下防止了成功感染,但研究人員指出,如果不加控制,潛在規模可能更大。

快速洗錢使詐騙受害者無力收回被盜加密貨幣

報告顯示,網絡犯罪分子正以前所未有的速度洗錢被盜加密貨幣。按照這種速度,假冒CAPTCHA計劃的受害者幾乎沒有機會收回資金。

根據先前的報告,加密貨幣黑客現在可以在不到三分鐘內通過洗錢網絡轉移被盜數字資產。

Elliptic的數據顯示,通過使用自動洗錢工具和去中心化交易所(DEXs),黑客能在幾分鐘內完成整個洗錢過程。

"這種新的速度使實時干預幾乎不可能,"報告警告道。

網絡安全專家警告說,假冒CAPTCHA詐騙不僅是大公司的問題,也是普通用戶的問題,因為它們經常偽裝成登錄門戶或應用安裝的一部分,針對普通互聯網用戶,這些用戶可能在錢包被清空前都不會懷疑有不當行為。

"不良行為者利用生活中的高潮和低谷,"DNSFilter的CEO兼聯合創始人Ken Carnesi說。"任何組織中的任何人都有同樣的機會遇到惡意鏈接。標準的網絡衛生提示適用:使用獨特的密碼,在交出憑證前驗證你在'與誰交談',點擊前思考。"

快速洗錢過程加劇了影響。受害者往往太晚發現盜竊。執法機構難以追蹤跨多個區塊鏈的被盜資金。然而,專家指出,當網絡安全公司及時介入時,所有或部分被盜資金仍可能被收回。

"速度至關重要。如果在24至72小時內採取適當行動,資金通常可以全部或部分收回,"網絡安全專家Cameron G. Shilling在一份出版物中說。

隨著黑客繼續縮短洗錢時間,受害者的風險預計會增加。"網絡犯罪分子和防禦者之間的軍備競賽正在加速,"Elliptic總結道。"速度現在是黑客最大的武器。"

您可能也會喜歡

蘋果自研AI晶片Baltra可能仍聚焦在AI推論

「5 年後沒人會為手機開發新產品!」創投預言 AI 新裝置時代