Waspada: Ransomware 'DeadLock' Baru Mempersenjatai Smart Contract Polygon untuk Tetap Tidak Terlihat

Para peneliti keamanan siber mulai tertarik pada strain ransomware yang baru ditemukan bernama DeadLock yang menyalahgunakan kontrak pintar Polygon untuk secara diam-diam melayani infrastrukturnya dan melewati alat deteksi konvensional, seperti yang digambarkan dalam laporan terbaru oleh perusahaan intelijen ancaman Group-IB.

DeadLock, yang pertama kali diamati pada Juli 2025, sejauh ini sebagian besar tetap tidak terdeteksi karena tidak memiliki program afiliasi yang menghadap publik, tidak memiliki situs kebocoran data, dan korbannya terhubung dengan jumlah korban yang dikonfirmasi relatif sedikit.

Namun, profil tersebut menutupi strategi yang lebih canggih secara teknologi yang menurut para peneliti menunjukkan perubahan global yang lebih besar dalam cara penjahat siber menggunakan blockchain publik untuk tujuan kriminal.

Bagaimana DeadLock Menyembunyikan Infrastruktur Ransomware di Dalam Kontrak Pintar Polygon

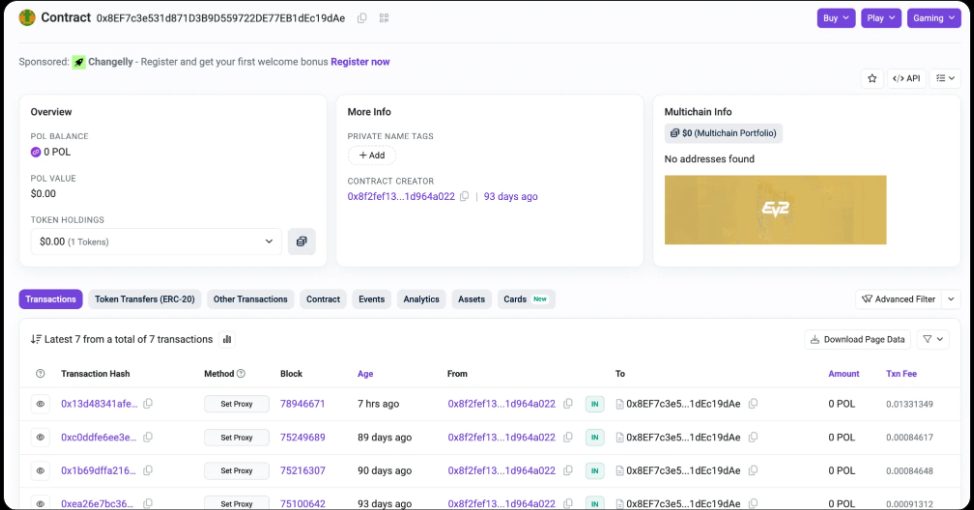

Analisis Group-IB menunjukkan bahwa DeadLock menggunakan kontrak pintar yang diterapkan pada jaringan Polygon untuk menyimpan dan merotasi alamat server proxy.

Proxy ini berfungsi sebagai perantara antara sistem yang terinfeksi dan operator ransomware, memungkinkan lalu lintas command-and-control untuk mengalihkan endpoint tanpa bergantung pada infrastruktur terpusat yang dapat disita atau diblokir.

Dengan menanyakan kontrak pintar, malware mengambil alamat proxy saat ini melalui operasi baca sederhana yang tidak meninggalkan jejak transaksi yang jelas dan tidak menimbulkan biaya jaringan.

Para peneliti mengatakan teknik ini mencerminkan kampanye sebelumnya, seperti EtherHiding, yang diungkapkan tahun lalu, di mana aktor ancaman Korea Utara menggunakan blockchain Ethereum untuk menyembunyikan dan mendistribusikan muatan malware.

Dalam kedua kasus, buku besar publik dan terdesentralisasi diubah menjadi saluran komunikasi yang tangguh yang sulit diganggu oleh pembela. Penggunaan Polygon oleh DeadLock memperluas konsep tersebut dengan menyematkan manajemen proxy langsung ke dalam kontrak pintar, memungkinkan penyerang memperbarui infrastruktur sesuai permintaan.

Sumber: Group-IB

Sumber: Group-IB

Setelah diterapkan, DeadLock mengenkripsi file dan menambahkan ekstensi ".dlock", mengubah ikon sistem, dan mengganti wallpaper korban dengan instruksi tebusan.

Seiring waktu, catatan tebusan kelompok tersebut telah berkembang, dengan sampel awal hanya mereferensikan enkripsi file, sementara versi selanjutnya secara eksplisit menyatakan bahwa data sensitif telah dicuri dan mengancam penjualannya jika pembayaran tidak dilakukan.

Catatan tebusan terbaru juga menjanjikan "layanan tambahan," termasuk rincian tentang bagaimana jaringan dibobol dan jaminan bahwa korban tidak akan menjadi sasaran lagi.

Ransomware Ini Tidak Hanya Mengunci File — Tetapi Juga Membuka Obrolan dengan Peretas

Group-IB mengidentifikasi setidaknya tiga sampel DeadLock yang berbeda dari pertengahan 2025, masing-masing menunjukkan perubahan taktik secara bertahap.

Analisis skrip PowerShell terkait menunjukkan bahwa malware secara agresif menonaktifkan layanan yang tidak penting, menghapus volume shadow copy untuk mencegah pemulihan, dan memasukkan ke daftar putih serangkaian proses terbatas, terutama termasuk AnyDesk

Para investigator percaya AnyDesk digunakan sebagai alat akses jarak jauh utama selama serangan, temuan yang konsisten dengan investigasi forensik digital terpisah.

Elemen kunci dari operasi DeadLock adalah file HTML yang dijatuhkan pada sistem yang terinfeksi yang menyematkan antarmuka messenger sesi terenkripsi. Korban dapat berkomunikasi langsung dengan penyerang melalui file ini tanpa menginstal perangkat lunak tambahan.

JavaScript yang disematkan mengambil alamat proxy dari kontrak pintar Polygon, kemudian merutekan pesan terenkripsi melalui server tersebut ke ID sesi yang dikendalikan oleh operator ransomware.

Analisis transaksi menunjukkan bahwa dompet yang sama membuat beberapa kontrak pintar identik dan berulang kali memperbarui alamat proxy dengan memanggil fungsi berlabel "setProxy."

Dompet tersebut didanai melalui alamat yang terhubung dengan bursa tidak lama sebelum kontrak diterapkan, menunjukkan persiapan yang disengaja.

Pelacakan historis transaksi ini memungkinkan pembela untuk merekonstruksi infrastruktur proxy masa lalu, meskipun desain terdesentralisasi memperumit upaya penghapusan cepat.

Temuan ini merupakan bagian dari peningkatan kejahatan siber terkait kripto secara keseluruhan, karena lebih dari $3,4 miliar dicuri melalui peretasan dan eksploitasi pada awal Desember 2025, dengan kelompok Korea Utara yang terkait negara menyumbang lebih dari $2 miliar dari total tersebut.

Anda Mungkin Juga Menyukai

Bank-bank UAE dapat menahan tekanan perang Iran, kata gubernur

Harga XRP Hadapi Uji $1,37 saat Arus Keluar ETF Capai Tertinggi Bulanan: Apa Selanjutnya?