Serangan Android Baru 'Pixnapping' Mengancam Keamanan Dompet Kripto

Serangan yang dinamakan Pixnapping ini bekerja dengan membaca apa yang ditampilkan di layar Anda—piksel demi piksel—tanpa memerlukan izin khusus.

Bagaimana Serangan Ini Bekerja

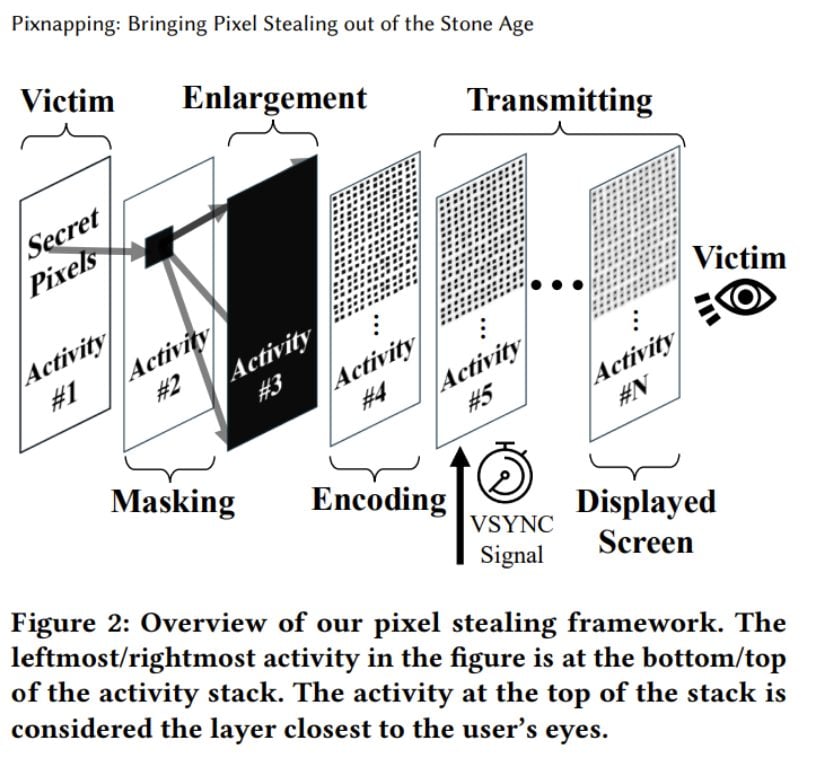

Pixnapping mengeksploitasi kelemahan dalam cara Android menampilkan informasi di layar Anda. Tim peneliti dari UC Berkeley, Carnegie Mellon, dan universitas lainnya menemukan bahwa aplikasi berbahaya dapat merekonstruksi data sensitif dengan mengukur perbedaan waktu kecil dalam cara piksel dirender.

Serangan ini terjadi dalam tiga langkah. Pertama, aplikasi berbahaya memicu aplikasi lain (seperti Google Authenticator) untuk menampilkan informasi sensitif. Kedua, aplikasi tersebut melapisi jendela semi-transparan dan menggunakan API blur Android untuk memanipulasi piksel individual. Ketiga, aplikasi mengukur waktu rendering melalui kelemahan perangkat keras yang disebut GPU.zip untuk mencuri nilai piksel satu per satu.

Sumber: pixnapping.com

Bayangkan seperti mengambil tangkapan layar, tetapi alih-alih menangkap seluruh layar sekaligus, penyerang merekonstruksi gambar piksel demi piksel dengan mengukur berapa lama waktu yang dibutuhkan untuk menggambar setiap piksel. Aplikasi berbahaya tidak memerlukan izin perekaman layar atau akses notifikasi—aplikasi tersebut hanya mengeksploitasi fitur Android standar yang dapat digunakan oleh sebagian besar aplikasi.

Hasil Pengujian Dunia Nyata

Peneliti menguji Pixnapping pada lima perangkat: Google Pixel 6, 7, 8, dan 9, serta Samsung Galaxy S25. Semua menjalankan Android versi 13 hingga 16. Hasilnya mengkhawatirkan bagi pemilik Pixel. Pada perangkat Pixel, serangan berhasil memulihkan kode 2FA enam digit lengkap dalam 73% percobaan pada Pixel 6, 53% pada Pixel 7 dan 9, dan 29% pada Pixel 8. Waktu pemulihan berkisar antara 14 hingga 26 detik—jauh dalam jendela 30 detik di mana sebagian besar kode autentikasi tetap valid.

Menariknya, Samsung Galaxy S25 terbukti lebih tahan. Peneliti tidak dapat memulihkan kode dalam waktu 30 detik pada perangkat ini karena noise pada perangkat keras grafiknya. Tim tersebut mendemonstrasikan pencurian data yang berhasil dari aplikasi populer termasuk Google Authenticator, Signal, Venmo, Gmail, dan Google Maps. Setiap informasi yang terlihat di layar menjadi rentan, dari pesan pribadi hingga data lokasi.

Ancaman Kritis terhadap Dompet Kripto

Bagi pemegang cryptocurrency, kerentanan ini menimbulkan risiko besar. Frasa seed dompet—12 atau 24 kata yang memberikan akses lengkap ke kripto Anda—sangat rentan karena pengguna biasanya membiarkannya ditampilkan saat menuliskannya untuk cadangan.

Meskipun mencuri frasa 12 kata lengkap membutuhkan waktu lebih lama daripada mengambil kode 2FA, serangan tetap efektif jika frasa tersebut tetap terlihat. Setelah penyerang memiliki frasa seed Anda, mereka mengendalikan seluruh dompet Anda. Tidak ada kata sandi tambahan atau langkah keamanan yang dapat menghentikan mereka menguras dana Anda.

Dompet perangkat keras tetap menjadi opsi teraman karena tidak pernah menampilkan frasa seed pada perangkat yang terhubung ke internet. Kunci pribadi tetap terisolasi dalam perangkat keras, menandatangani transaksi tanpa mengekspos informasi sensitif ke ponsel atau komputer Anda.

Status Patch Saat Ini

Google mengetahui tentang Pixnapping pada Februari 2025 dan menetapkannya sebagai CVE-2025-48561, dengan tingkat keparahan tinggi. Perusahaan merilis perbaikan parsial pada September 2025 dengan membatasi berapa kali aplikasi dapat menggunakan efek blur—komponen kunci dari serangan tersebut.

Namun, peneliti menemukan cara untuk melewati patch pertama Google. Google mengonfirmasi akan merilis pembaruan lain dalam buletin keamanan Desember 2025 untuk mengatasi kerentanan yang tersisa.

Kabar baiknya: Google melaporkan tidak ada bukti serangan dunia nyata menggunakan Pixnapping. Sistem keamanan Play Store mereka belum mendeteksi aplikasi berbahaya yang mengeksploitasi kerentanan ini. Tetapi serangan tetap mungkin terjadi pada perangkat yang belum di-patch.

Perangkat Samsung juga menerima patch September. Peneliti memberi tahu Samsung bahwa patch awal Google tidak cukup untuk melindungi perangkat Samsung dari serangan asli. Kedua perusahaan terus berkoordinasi untuk perlindungan tambahan.

Melindungi Aset Anda

Belum ada mitigasi khusus untuk aplikasi individual untuk melindungi dari Pixnapping. Perbaikan harus datang dari Google dan Samsung di tingkat sistem. Sementara itu, beberapa langkah dapat mengurangi risiko Anda:

Instal pembaruan keamanan segera setelah tersedia. Patch Desember seharusnya secara signifikan meningkatkan perlindungan untuk perangkat yang kompatibel.

Unduh aplikasi hanya dari Google Play Store, hindari file APK yang tidak dikenal dari situs web atau pihak ketiga. Tinjau izin apa yang diminta aplikasi Anda—meskipun Pixnapping tidak memerlukan izin khusus, membatasi akses aplikasi tetap meningkatkan keamanan secara keseluruhan.

Jangan pernah menampilkan frasa seed dompet kripto pada perangkat yang terhubung ke internet jika memungkinkan. Tuliskan segera di atas kertas daripada membiarkannya di layar. Lebih baik lagi, gunakan dompet perangkat keras untuk menyimpan kepemilikan cryptocurrency yang signifikan.

Pertimbangkan lanskap keamanan yang lebih luas. Tahun ini telah melihat pencurian kripto besar, dengan miliaran hilang akibat berbagai serangan. Keamanan seluler hanya mewakili satu kerentanan di antara banyak kerentanan.

Gambaran yang Lebih Besar

Pixnapping mengungkapkan kelemahan mendasar dalam cara Android menangani pelapisan jendela dan rendering grafis. Serangan ini mengeksploitasi kompresi data dalam GPU Mali yang digunakan oleh ponsel Pixel—kompresi menciptakan variasi waktu yang membocorkan informasi tentang nilai piksel.

Produsen ponsel Android lainnya kemungkinan menghadapi risiko serupa karena mekanisme yang diperlukan ada di seluruh ekosistem Android. Tim peneliti belum menguji semua merek, tetapi API inti yang memungkinkan serangan adalah fitur Android standar.

Kerentanan perangkat keras GPU.zip yang mendasarinya tetap belum di-patch. Tidak ada produsen GPU yang berkomitmen untuk memperbaiki kebocoran waktu kompresi yang membuat Pixnapping mungkin terjadi.

Peneliti akan merilis kode proof-of-concept mereka di GitHub setelah patch tersedia secara luas.

Kesimpulan

Pixnapping menunjukkan bahwa bahkan aplikasi tanpa izin yang mencurigakan dapat menimbulkan ancaman serius. Bagi pengguna kripto, pesannya jelas: jauhkan frasa seed dari ponsel Anda. Gunakan dompet perangkat keras untuk kepemilikan serius. Instal pembaruan dengan segera. Dan ingat bahwa kenyamanan sering bertentangan dengan keamanan—melindungi kripto Anda memerlukan langkah tambahan yang mungkin terasa tidak nyaman tetapi dapat menyelamatkan Anda dari kerugian total.

Anda Mungkin Juga Menyukai

Harga KEEP Meroket 7,97% Seiring Pergeseran Dinamika Pasar

Mantan CFO Washington Dihukum Dua Tahun Penjara atas Penipuan $35 Juta