Bagaimana Phishing AI Membahayakan Distrik Sekolah

AI sedang memperkuat rekayasa sosial, dan K-12 masih menjadi target berharga. Dengan rata-rata 2.739 alat edtech per distrik, staf dan siswa sangat bergantung pada laptop dan teknologi kelas yang harus dilindungi dari ancaman terbaru. Saat ini, ancaman tersebut mencakup apa saja mulai dari email "pengawas" yang meyakinkan hingga catatan suara deepfake dan pengambilalihan akun siswa.

PromptLock adalah salah satu contoh virus komputer jenis baru yang menggunakan alat generatif untuk membantu menulis kode berbahayanya sendiri setiap kali dijalankan. Artinya, virus ini dapat sedikit berubah setiap kali, sehingga lebih sulit ditangkap oleh sistem keamanan.

Setelah berada di komputer, malware tersebut memeriksa file-file. Kemudian dapat mencurinya dan menguncinya sehingga sekolah tidak dapat membukanya.

Seiring ransomware menjadi lebih canggih, serangan bisa menargetkan tidak hanya sekolah besar tetapi juga siswa dan anggota staf individu, membuat mereka terbuka terhadap risiko pencurian data, kerugian finansial, dan gangguan layanan yang lebih tinggi. Sekolah harus mengetahui di mana titik buta mereka dan bagaimana melindungi diri dari jenis serangan siber ini.

Temukan dan perbaiki titik buta dalam filter bawaan

Alat bawaan sering melewatkan umpan bertenaga AI, karena alat AI generatif terbaru dapat menulis pesan yang terpolish dan terdengar seperti manusia. Dalam survei terbaru terhadap 18.000 orang dewasa yang bekerja, hanya 46% yang berhasil mengidentifikasi bahwa email phishing ditulis oleh AI. Untuk sistem keamanan tradisional, ini sama sulitnya. Ketika tidak ada kesalahan ejaan atau frasa canggung, filter yang mencari "bahasa penipuan tipikal" kesulitan untuk menandainya.

Sebagian masalahnya adalah AI dapat mengambil detail dari situs web publik atau media sosial, dan menyebutkan acara sekolah yang akan datang dan nama staf, membuatnya terdengar otentik. Bahkan ketika email tidak mengandung malware, itu dapat menipu seseorang untuk berbagi kata sandi atau data sensitif. Itu berarti administrator IT harus memperkenalkan filter yang memahami konteks.

Setelah tim keamanan menyadari bahwa sebuah akun telah disusupi, mereka dapat menandai konten dan akun tersebut sebagai peringatan kepada seluruh sekolah dan memperbarui sistem keamanan mereka. Tetapi karena AI dapat menghasilkan versi pesan phishing yang sama yang sedikit berbeda untuk setiap target, sulit untuk memberi tahu sistem keamanan tradisional pola atau "tanda tangan" apa yang harus dicari. Alat yang mengandalkan aturan dan daftar ancaman yang diketahui, bukan penalaran real-time, tidak lagi memadai.

Untuk memperketat pertahanan, distrik harus mengaudit filter asli mereka setiap triwulan. Mereka harus menguji pertahanan dengan simulasi phishing realistis yang mewakili standar serangan saat ini, dan menyesuaikan aturan untuk menandai pesan yang berisi urgensi, permintaan pembayaran, atau prompt login. Alat deteksi phishing canggih dan add-on dapat membantu tim keamanan menandai pesan yang "terasa aneh," bahkan jika terlihat bersih.

Bangun rencana pertahanan zero-trust

Peretas mengambil alih akun staf dan siswa dan mengirim email phishing yang meniru anggota sekolah. Microsoft melaporkan bahwa dari hanya 11 akun yang disusupi di tiga universitas, Storm-2657 mengirim email phishing ke hampir 6.000 alamat email di 25 institusi. Karena banyak email phishing sekarang berasal dari akun sah yang disusupi, alat bawaan tidak lagi dapat mengasumsikan bahwa pesan dari mereka aman.

Kebijakan zero-trust, di mana sekolah tidak mempercayai siapa pun secara otomatis, sangat penting. Setiap login, perangkat, dan koneksi aplikasi harus diverifikasi. Sekolah juga harus memantau pola login, aktivitas perangkat, dan perilaku berbagi yang tidak biasa dalam aplikasi cloud seperti Google Drive atau Microsoft 365. Dengan membangun peringatan untuk aktivitas internal yang tidak biasa, seperti akun guru yang tiba-tiba mengirim puluhan pesan setelah jam kerja, tim admin IT dapat memperkuat pertahanan.

Tidak ada alat tunggal yang dapat menangkap semuanya, tetapi bersama-sama, mereka mengurangi risiko secara dramatis. Sekolah harus menerapkan autentikasi multifaktor (MFA) pada semua akun, memantau aktivitas cloud untuk berbagi file yang tidak biasa, dan melacak login dari perangkat yang tidak dikenal. Dengan cara itu, bahkan jika penyerang melewati pertahanan awal, perilaku akun yang tidak biasa cepat terdeteksi dan ditahan.

Karena ada begitu banyak platform yang harus dikelola untuk menjaga keamanan properti digital sekolah, positif palsu dapat memperlambat waktu deteksi. Temuan terbaru dari 500 responden keamanan siber menemukan bahwa hanya 29% yang mampu menyelidiki lebih dari 90% peringatan keamanan cloud mereka dalam waktu 24 jam. Ketika serangan tercepat yang tercatat hanya 51 detik dari keterlibatan awal hingga kompromi, para ahli keamanan benar-benar tidak punya waktu untuk disia-siakan.

Sekolah dapat mempertimbangkan untuk berinvestasi dalam kecerdasan kotak surat yang menggunakan AI untuk membantu menentukan apakah pesan tersebut meniru pengguna atau tidak. Dengan membangun langkah otomatis untuk mengkarantina pesan mencurigakan, mengatur ulang kredensial, dan memberi tahu pengguna yang terkena dampak, sekolah dapat meminimalkan waktu antara deteksi dan penahanan.

Melatih setiap pengguna seperti mitra keamanan

Teknologi saja tidak dapat menghentikan setiap upaya phishing, terutama karena AI membuat penipuan lebih meyakinkan dan dipersonalisasi. Bahkan alat anti-phishing dengan peringkat terbaik melewatkan hingga 15 persen serangan dalam tes sertifikasi AV-Comparatives 2025. Firewall, filter, dan karantina pesan sangat penting, tetapi mereka tidak selalu dapat menangkap pesan yang terlihat sah atau berasal dari akun tepercaya. Itulah mengapa sama pentingnya untuk melatih staf dan siswa bagaimana mengenali pesan mencurigakan dan merasa percaya diri melaporkannya.

Pelatihan efektif sekarang tidak seperti slideshow "jangan klik" yang lama. Distrik di Ohio dan tempat lain menjalankan simulasi bulanan, mengirim pesan phishing palsu untuk melihat siapa yang menyadarinya dan siapa yang membutuhkan pembinaan. Pendekatan ini menormalkan pelaporan dan menjaga kesadaran tetap segar.

Pelatihan juga harus mencerminkan risiko setiap peran. Staf yang menangani keuangan perlu mengenali faktur palsu atau permintaan transfer mendesak. Tim IT harus mengetahui tanda-tanda pengambilalihan akun, kelelahan MFA, dan peniruan help-desk yang dihasilkan AI. Siswa harus belajar memverifikasi tautan dan mengenali penawaran yang terlalu bagus untuk menjadi kenyataan.

Pelajaran singkat dan berulang bekerja paling baik. Ganti seminar tahunan dengan mikro-kursus cepat yang mengajarkan orang untuk berhenti sejenak, bertanya, dan memverifikasi. Lacak kemajuan melalui tingkat pelaporan, bukan hanya kehadiran, dan rayakan tangkapan sebagai kemenangan untuk seluruh distrik. Rencana aksi praktis menuju 2026 harus mencakup:

- Audit dan adaptasi yang sering: Jalankan simulasi phishing setiap semester dan tinjau akun atau alat mana yang gagal.

- Otomatisasi manajemen respons: Gunakan kecerdasan kotak surat berbasis AI untuk mengisolasi pesan mencurigakan dan mengatur ulang kredensial yang terkena dampak.

- Ajarkan pemikiran kritis: Beralih dari aturan yang dihafal ke skenario serangan phishing realistis yang melatih insting dan penilaian.

Dengan pendidikan sekarang mengambil alih perawatan kesehatan sebagai target utama penipu, sekolah tidak mampu mengambil jalan pintas dalam pertahanan siber. Jalan ke depan menggabungkan teknologi yang lebih cerdas, verifikasi yang disiplin, dan komunitas yang memahami perannya dalam keamanan. Ketika distrik menggabungkan deteksi bertenaga AI dengan skeptisisme manusia, mereka memperpendek kesenjangan antara klik pertama dan laporan pertama—jendela yang menentukan apakah upaya phishing menjadi berita utama besok.

\n

Anda Mungkin Juga Menyukai

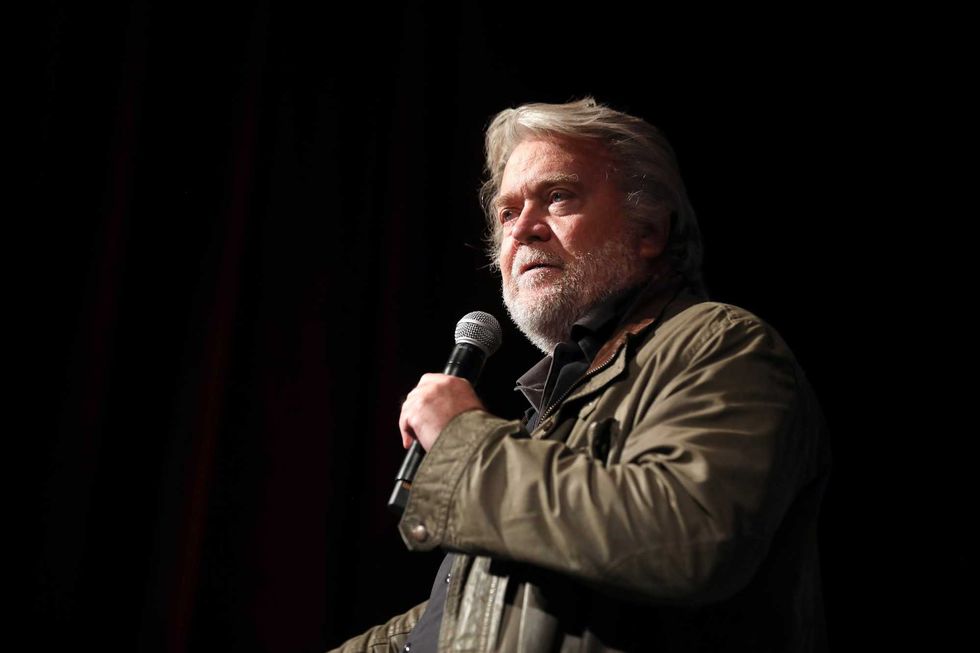

Kampanye Bannon untuk mengungkap kaum gay di Gereja Katolik tidak mati bersama Epstein