Kelompok Lazarus Memimpin Penyebutan Peretasan Global Saat Serangan Spear Phishing Meningkat

Menurut laporan dari perusahaan keamanan Korea Selatan AhnLab, organisasi peretas yang terkait dengan negara seperti Lazarus Group yang didukung Korea Utara sangat mengandalkan spear phishing untuk mencuri dana dan mengumpulkan intelijen selama 12 bulan terakhir. Kelompok ini sering menyamar sebagai penyelenggara konferensi, kontak pekerjaan, atau rekan kerja untuk menipu orang agar membuka file atau menjalankan perintah.

Lazarus Group: Spear Phishing Menjadi Lebih Realistis Dengan Umpan AI

Laporan telah mengungkapkan bahwa satu unit yang dikenal sebagai Kimsuky menggunakan kecerdasan buatan untuk memalsukan gambar ID militer dan memasukkannya ke dalam file ZIP untuk membuat pesan terlihat sah.

Peneliti keamanan mengatakan ID palsu tersebut cukup meyakinkan sehingga penerima membuka lampiran, yang kemudian menjalankan kode tersembunyi. Insiden ini telah dilacak hingga pertengahan Juli 2025 dan tampaknya menandai peningkatan dalam cara penyerang membuat umpan mereka.

Tujuannya sederhana. Membuat pengguna mempercayai pesan, membuka file, dan penyerang mendapatkan jalan masuk. Akses tersebut dapat menyebabkan pencurian kredensial, penyebaran malware, atau pengosongan dompet kripto. Kelompok yang terkait dengan Pyongyang telah dikaitkan dengan serangan terhadap target keuangan dan pertahanan, di antara yang lainnya.

Korban Lazarus Group Diminta Untuk Menjalankan Perintah

Beberapa kampanye tidak hanya mengandalkan eksploit tersembunyi. Dalam beberapa kasus, target ditipu untuk mengetikkan perintah PowerShell sendiri, terkadang sambil percaya bahwa mereka mengikuti instruksi resmi.

Langkah tersebut memungkinkan penyerang menjalankan skrip dengan hak istimewa tinggi tanpa memerlukan zero-day. Outlet keamanan telah memperingatkan bahwa trik sosial ini menyebar dan bisa sulit dideteksi.

Lazarus Group: Tipe File Lama, Trik Baru

Penyerang juga menyalahgunakan file pintasan Windows dan format serupa untuk menyembunyikan perintah yang berjalan diam-diam ketika file dibuka. Peneliti telah mendokumentasikan hampir 1.000 sampel .lnk berbahaya yang terkait dengan kampanye yang lebih luas, menunjukkan bahwa tipe file yang familiar tetap menjadi metode pengiriman favorit. Pintasan tersebut dapat menjalankan argumen tersembunyi dan mengunduh muatan lebih lanjut.

Mengapa Ini Penting Sekarang

Ini membuat serangan lebih sulit dihentikan: pesan yang disesuaikan, visual yang dipalsukan dengan AI, dan trik yang meminta pengguna untuk menjalankan kode. Autentikasi multi-faktor dan patch perangkat lunak membantu, tetapi melatih orang untuk memperlakukan permintaan tidak biasa dengan kecurigaan tetap menjadi kunci. Tim keamanan menganjurkan jaring pengaman dasar: perbarui, verifikasi, dan jika ragu, periksa dengan kontak yang dikenal.

Menurut laporan, Lazarus Group dan Kimsuky terus aktif. Lazarus, berdasarkan temuan AhnLab, menerima penyebutan terbanyak dalam analisis pasca-kejahatan siber selama 12 bulan terakhir. Kelompok ini telah disorot karena peretasan yang bermotif finansial, sementara Kimsuky tampaknya lebih fokus pada pengumpulan intelijen dan penipuan yang disesuaikan.

Gambar unggulan dari Anadolu, grafik dari TradingView

Anda Mungkin Juga Menyukai

Presale Kripto Terbaik 2026: BitLicense New York Strike Membuka Bitcoin untuk 8,3 Juta Penduduk Baru saat Samson Mow Menantang Narasi Kelangkaan Bitcoin dan Pepeto Membangun Menjelang Gelombang Modal

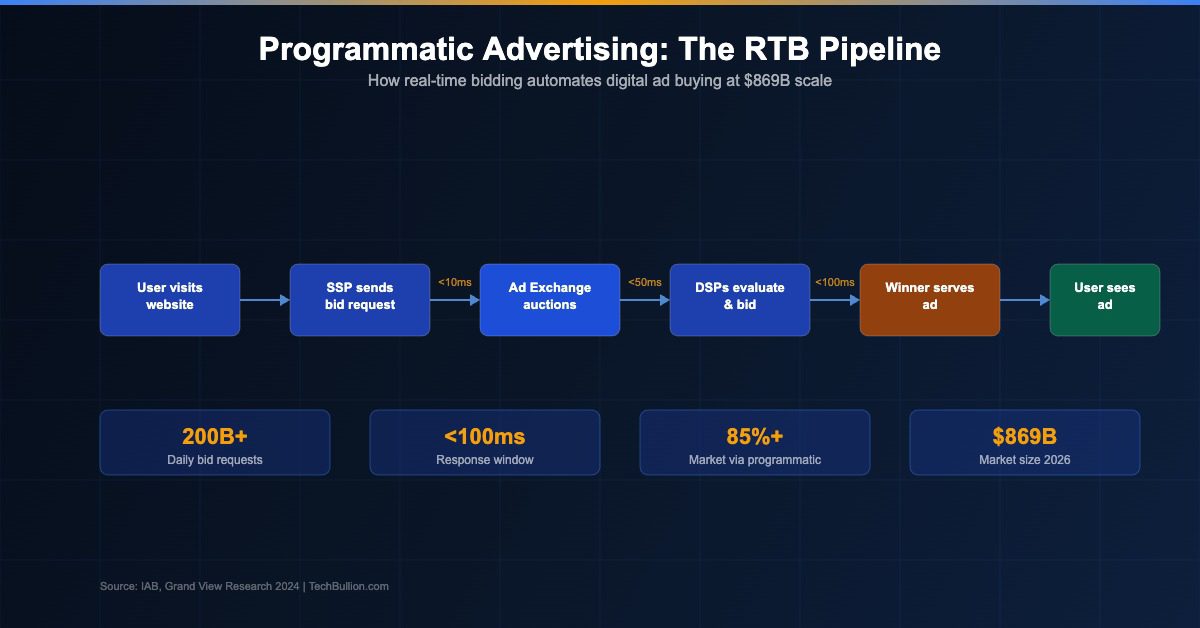

Iklan Programatik: Bagaimana Otomasi Mengubah Iklan Display