Peretas Korea Utara Mempersenjatai Blockchain dalam Kampanye 'EtherHiding' Baru

Ancaman siber baru muncul dari Korea Utara karena peretas yang didukung negara bereksperimen dengan menanamkan kode berbahaya langsung ke dalam jaringan blockchain.

Threat Intelligence Group Google (GTIG) melaporkan pada 17 Oktober bahwa teknik yang disebut EtherHiding menandai evolusi baru dalam cara peretas menyembunyikan, mendistribusikan, dan mengendalikan malware di seluruh sistem terdesentralisasi.

Apa itu EtherHiding?

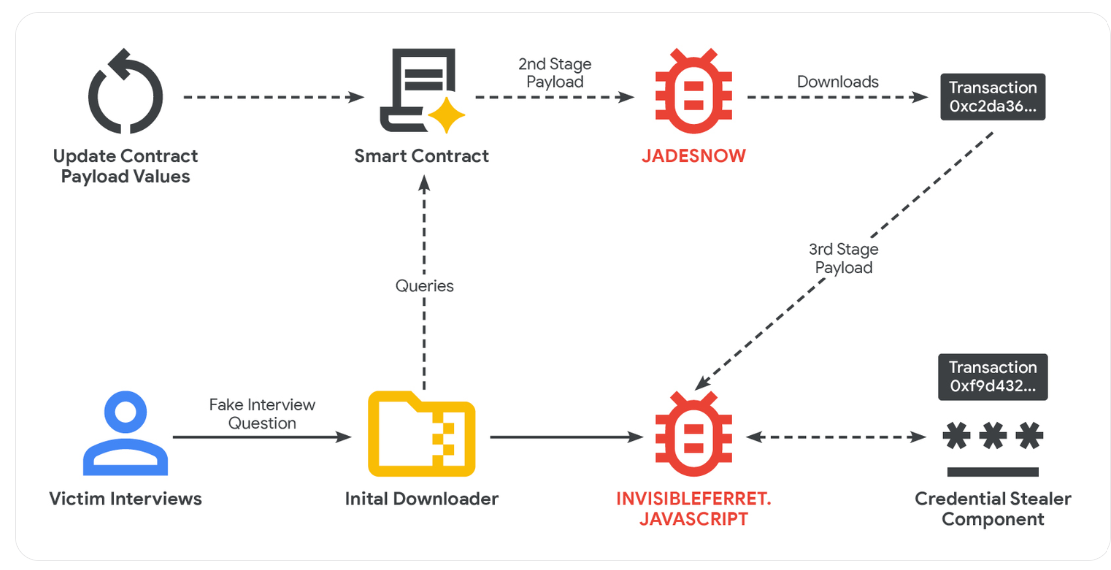

GTIG menjelaskan bahwa EtherHiding memungkinkan penyerang menjadikan kontrak pintar dan blockchain publik seperti Ethereum dan BNB Smart Chain sebagai senjata dengan menggunakannya untuk menyimpan muatan berbahaya.

Setelah sepotong kode diunggah ke buku besar terdesentralisasi ini, menghapus atau memblokirnya menjadi hampir tidak mungkin karena sifatnya yang tidak dapat diubah.

Dalam praktiknya, peretas mengkompromikan situs WordPress yang sah, sering dengan memanfaatkan kerentanan yang belum ditambal atau kredensial yang dicuri.

Setelah mendapatkan akses, mereka menyisipkan beberapa baris JavaScript—yang dikenal sebagai "loader"—ke dalam kode situs web. Ketika pengunjung membuka halaman yang terinfeksi, loader diam-diam terhubung ke blockchain dan mengambil malware dari server jarak jauh.

EtherHiding di BNB Chain dan Ethereum. Sumber: Google Threat Intelligence Group

EtherHiding di BNB Chain dan Ethereum. Sumber: Google Threat Intelligence Group

GTIG menunjukkan bahwa serangan ini sering kali tidak meninggalkan jejak transaksi yang terlihat dan memerlukan sedikit atau tidak ada biaya karena terjadi di luar rantai. Ini, pada dasarnya, memungkinkan penyerang beroperasi tanpa terdeteksi.

Terutama, GTIG melacak contoh pertama EtherHiding ke September 2023, ketika muncul dalam kampanye yang dikenal sebagai CLEARFAKE, yang menipu pengguna dengan prompt pembaruan browser palsu.

Bagaimana Mencegah Serangan

Peneliti keamanan siber mengatakan taktik ini menandakan pergeseran dalam strategi digital Korea Utara dari sekadar mencuri cryptocurrency ke penggunaan blockchain itu sendiri sebagai senjata tersembunyi.

John Scott-Railton, peneliti senior di Citizen Lab, menggambarkan EtherHiding sebagai "eksperimen tahap awal." Dia memperingatkan bahwa menggabungkannya dengan otomatisasi berbasis AI dapat membuat serangan di masa depan jauh lebih sulit dideteksi.

Vektor serangan baru ini dapat memiliki implikasi serius bagi industri kripto, mengingat penyerang Korea Utara sangat produktif.

Data dari TRM Labs menunjukkan bahwa kelompok yang terkait dengan Korea Utara telah mencuri lebih dari $1,5 miliar dalam aset kripto tahun ini saja. Penyelidik percaya dana tersebut membantu membiayai program militer Pyongyang dan upaya untuk menghindari sanksi internasional.

Dengan ini, GTIG menyarankan pengguna kripto untuk mengurangi risiko mereka dengan memblokir unduhan yang mencurigakan dan membatasi skrip web yang tidak sah. Kelompok tersebut juga mendesak peneliti keamanan untuk mengidentifikasi dan melabeli kode berbahaya yang tertanam dalam jaringan blockchain.

Anda Mungkin Juga Menyukai

Cake Wallet Menambahkan Bitcoin Lightning Dengan Penyimpanan Mandiri

Alarm Inflasi Wall Street dari Iran — Apa Artinya untuk Aset Kripto