Peretas Melepaskan Malware Licik yang Mencuri Data Dompet Kripto Melalui Captcha Palsu: Laporan

Sebuah laporan penelitian baru yang diterbitkan oleh DNSFilter menunjukkan adanya ancaman yang meningkat terhadap pengguna cryptocurrency dari halaman CAPTCHA palsu, yang menggunakan prompt "Saya bukan robot" yang menipu untuk mengirimkan malware yang menargetkan dompet kripto.

Menurut DNSFilter, aktivitas berbahaya ini pertama kali diidentifikasi oleh salah satu pelanggan penyedia layanan terkelola (MSP) mereka. Apa yang awalnya tampak sebagai verifikasi CAPTCHA rutin, sebenarnya adalah upaya untuk menerapkan Lumma Stealer, jenis malware tanpa file yang mampu mencuri kredensial yang tersimpan di browser dan informasi dompet.

Sementara pemfilteran konten DNSFilter berhasil memblokir serangan tersebut, para penelitinya menelusuri infrastruktur untuk mengungkap pola yang lebih luas dari upaya phishing terkoordinasi.

Penipuan CAPTCHA Palsu Menargetkan Pengguna Bank Yunani, Mengirimkan Lumma Stealer melalui Trik PowerShell

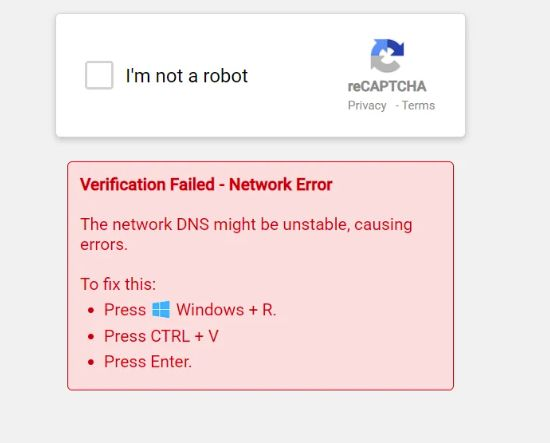

Insiden ini dimulai ketika pengguna menemukan overlay CAPTCHA di situs perbankan Yunani. Halaman tersebut meniru CAPTCHA yang sah tetapi menampilkan pesan yang mengklaim "kesalahan jaringan" DNS, menginstruksikan pengguna untuk menekan Windows + R, menempelkan perintah dari clipboard, dan menekan Enter.

Mengikuti langkah-langkah ini akan diam-diam mengeksekusi muatan Lumma Stealer melalui PowerShell di luar browser sambil melakukan pencarian DNS.

Sumber: DNSFilter

Sumber: DNSFilter

DNSFilter mengaitkan kampanye ini dengan dua domain lain: human-verify-7u.pages.dev, situs Cloudflare Pages yang mengembalikan kesalahan setelah pengguna mengklik tombol, dan recaptcha-manual.shop, yang mengeksekusi perintah di luar browser setelah pengguna mengikuti petunjuk.

Investigasi lebih lanjut, yang dijelaskan dalam studi kasus DNSFilter, mengungkapkan bahwa kampanye tersebut adalah kombinasi canggih antara phishing dan pengiriman malware. Penyerang mengandalkan teknik eksekusi tanpa file, menggunakan proses browser yang sah untuk mengirimkan muatan tanpa menulis ke disk.

DNSFilter menerapkan pemfilteran konten dan kontrol pemblokiran domain di seluruh jaringan MSP, mencegah infeksi sebelum kredensial atau data dompet dikompromikan. Peringatan dan kebijakan pemblokiran diperbarui secara real-time, dan MSP melakukan sesi edukasi pengguna akhir untuk memperkuat bahaya berinteraksi dengan CAPTCHA yang mencurigakan.

"Malware dalam kejadian ini adalah Lumma Stealer, yang dikirimkan melalui CAPTCHA palsu dalam rantai iklan berbahaya yang menipu. Jika perangkat analis terinfeksi, muatan PowerShell dapat menonaktifkan Windows AMSI dan memuat Lumma DLL," jelas laporan tersebut.

"Pencuri ini segera menyapu sistem untuk mencari apa pun yang dapat dimonetisasi—kata sandi dan cookie yang tersimpan di browser, token 2FA yang disimpan, data dompet cryptocurrency, kredensial akses jarak jauh, dan bahkan brankas pengelola kata sandi."

Analisis menunjukkan bahwa CAPTCHA palsu diakses 23 kali di seluruh jaringan DNSFilter hanya dalam tiga hari. Yang lebih mengkhawatirkan, 17% pengguna yang menemui halaman tersebut mengikuti instruksi salin-dan-tempel, memicu upaya muatan malware. Meskipun DNSFilter mencegah infeksi yang berhasil dalam kasus ini, peneliti mencatat potensi skala jika dibiarkan tanpa pengawasan.

Pencucian Uang Cepat Membuat Korban Penipuan Tidak Berdaya untuk Memulihkan Crypto yang Dicuri

Laporan telah mengungkapkan bahwa penjahat siber sedang mencuci cryptocurrency curian dengan kecepatan yang belum pernah terjadi sebelumnya. Dengan kecepatan ini, korban skema CAPTCHA palsu praktis tidak memiliki kesempatan untuk memulihkan dana mereka.

Sesuai dengan laporan sebelumnya, peretas kripto kini dapat mentransfer aset digital curian melalui jaringan pencucian uang dalam waktu kurang dari tiga menit.

Data Elliptic menunjukkan bahwa dengan menggunakan alat pencucian otomatis dan pertukaran terdesentralisasi (DEX), peretas melaksanakan seluruh proses pencucian uang hanya dalam hitungan menit.

"Kecepatan baru ini membuat intervensi real-time hampir tidak mungkin," peringatan laporan tersebut.

Pakar keamanan siber memperingatkan bahwa penipuan CAPTCHA palsu bukan hanya masalah bagi perusahaan besar tetapi juga bagi pengguna biasa, karena sering disamarkan sebagai bagian dari portal login atau instalasi aplikasi dan menargetkan pengguna internet biasa yang mungkin tidak mencurigai permainan curang sampai dompet mereka dikuras.

"Pelaku jahat memanfaatkan baik pasang surut kehidupan," kata Ken Carnesi, CEO dan co-founder DNSFilter. "Setiap orang di organisasi mana pun memiliki peluang yang sama untuk menemui tautan berbahaya. Tips kebersihan siber standar berlaku: gunakan kata sandi unik, verifikasi dengan siapa Anda 'berbicara' sebelum menyerahkan kredensial, dan berpikirlah sebelum mengklik."

Proses pencucian uang yang cepat memperburuk dampaknya. Korban sering menemukan pencurian terlambat. Lembaga penegak hukum sulit melacak dana yang dicuri di berbagai blockchain. Namun, para ahli mencatat bahwa ketika perusahaan keamanan siber turun tangan dengan cepat, semua atau sebagian dana yang dicuri masih dapat dipulihkan.

"Kecepatan sangat penting. Dana sering dapat dipulihkan secara keseluruhan atau sebagian jika tindakan yang tepat diambil dalam waktu 24 hingga 72 jam," kata Cameron G. Shilling, seorang pakar keamanan siber, dalam sebuah publikasi.

Seiring peretas terus mempersingkat waktu pencucian uang, risiko bagi korban diperkirakan akan meningkat. "Perlombaan senjata antara penjahat siber dan pembela semakin cepat," Elliptic menyimpulkan. "Kecepatan sekarang menjadi senjata terbesar para peretas."

Anda Mungkin Juga Menyukai

Para Pendiri Horatio Membangun Kekuatan CX. Kesehatan Adalah Masalah Tersulit yang Mereka Inginkan Selanjutnya.

VidMate Tanpa Iklan: Solusi Bebas Iklan untuk Unduhan Video yang Lancar